勒索病毒WannaCry攻击全球多个国家受影响

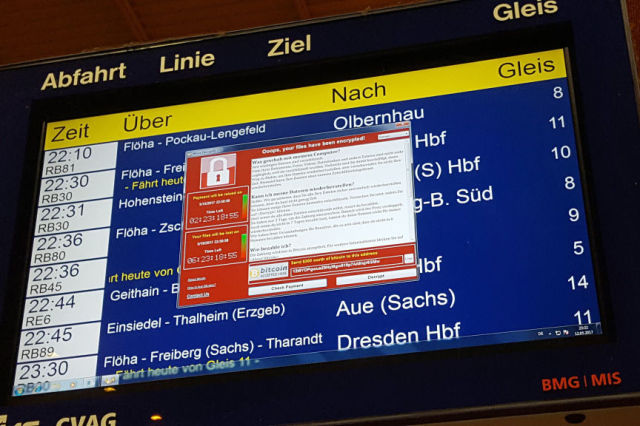

综合媒体报导,从2017年5月12日开始,一种名叫“WannaCry”的病毒正在全球范围内扩散,专门攻击Windows旧版的操作系统,导致系统瘫痪。

为了应对这一大规模的攻击,微软公司紧急发布各个Windows版本的补丁程序,邀请用户尽快升级系统,修补漏洞,其中包括已经不再更新的Window XP等操作系统。对没有感染这一病毒的用户,安装这些补丁程序,可以防止系统日后被〝WannaCry〞攻击。对已经遭到病毒入侵的系统,用户需要先用未染病毒的电脑,下载干净版的更新程序,之后更新已感染病毒的系统。

安装新系统之后,还需要用户登陆微软官方网站,补缺其它系统正常运转需要的程序。微软提醒用户,目前下载量比较大,可能会出现下载速度不够快的情况。据卡巴斯基统计,在过去十几个小时里,全球共有74个国家的至少4.5万Windows系统电脑中招。而杀毒软件Avast统计的数据显示,病毒已感染全球至少5.7万台电脑,并仍在迅速蔓延。

与以往不同的是,这次的新变种病毒添加了NSA(美国国家安全局)黑客工具包中的“永恒之蓝”0day漏洞利用,通过445端口(文件共享)在内网进行蠕虫式感染传播。没有安装安全软件或及时更新系统补丁的其他内网用户极有可能被动感染,所以目前感染用户主要集中在企业、高校等内网环境下。

美国、中国、日本、俄罗斯、英国等国家均有攻击现象发生,其中俄罗斯受攻击最严重。而对英国的攻击主要集中在英国国家医疗服务体系(NHS),旗下至少有25家医院电脑系统瘫痪、救护车无法派遣。俄罗斯网络安全企业卡巴斯基实验室12日发布一份报告说,在受攻击最多的20个国家和地区中,俄罗斯所受攻击远远超过其它受害者,中国大陆排在第五。

美国国土安全部12日发表声明称,已获悉上述勒索软件影响全球多个实体。英国NHS官方宣布,袭击该系统的勒索病毒叫做WannaCry(想哭吗)或Wanna Decryptor(想解锁)。西班牙电脑安全公司熊猫安全(Panda Security)表示,勒索病毒已经升级到可以感染局域网中的所有电脑,而不再像以前只是单点攻击。

每日经济新闻报道称,病毒要求用户在被感染后三天内交纳相当于300美元的比特币,三天后“赎金”将翻倍。七天内不缴纳赎金的电脑数据将被全部删除。中国网络安全公司360首席安全工程师郑文彬告诉新华社记者,电脑被这种勒索软件感染后,其中文件会被加密锁住,支付黑客所要求赎金后才能解密恢复。据悉,勒索金额最高达5个比特币,目前价值人民币5万多元。

每日经济新闻报道称,全国多地,包括北京、上海、重庆、四川成都、四川南充等多个城市的部分中石油旗下加油站在13日0点左右突然出现断网,目前无法使用支付宝、微信、银联卡等联网支付方式,只能使用现金支付。据《重庆晨报》报导,5月13日,中石油重庆销售公司发出公告称,由于网络故障,该公司所属加油站昆仑加油卡充值及互联网支付业务暂时不能使用。

据新华社报导,郑文彬称,中国此次遭受攻击的主要是教育网用户。这种勒索软件利用微软“视窗”操作系统445端口的漏洞,国内一些网络运营商此前已封掉该端口,但教育网未设限。而此次传播的病毒以代号ONION和WINCRY的两个家族为主,监测显示国内首先出现前者,后者在12日下午出现并在校园网中迅速扩散。

本次感染急剧爆发的主要原因在于其传播过程中使用了前段时间泄漏的美国国家安全局(NSA)黑客工具包中的“永恒之蓝”漏洞(微软3月份已经发布补丁,漏洞编号MS17-010)。和历史上的“震荡波”、“冲击波”等大规模蠕虫感染类似,本次传播攻击利用的“永恒之蓝”漏洞可以通过445端口直接远程攻击目标主机,传播感染速度非常快。

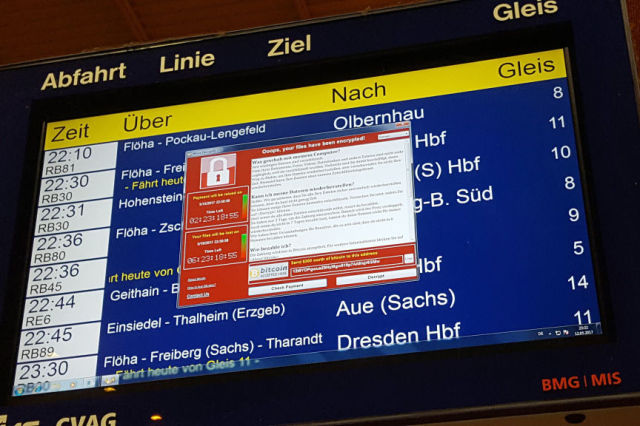

虽然国内部分网络运营商已经屏蔽掉个人用户的445网络端口,但是在教育网、部分运行商的大局域网、校园企业内网依旧存在大量暴漏的攻击目标。对于企业来说尤其严重,一旦内部的关键服务器系统遭遇攻击,带来的损失不可估量。从检测到反馈情况看,国内多个高校都集中爆发了感染传播事件,甚至包括机场航班信息、加油站等终端系统遭受影响,预计近期由本次敲诈者蠕虫病毒造成的影响会进一步加剧。

[敲诈蠕虫病毒感染现象]

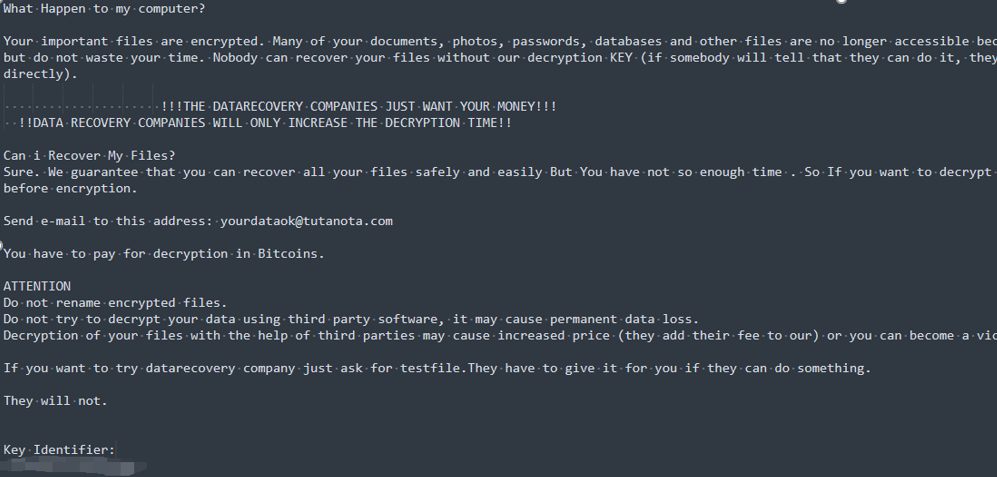

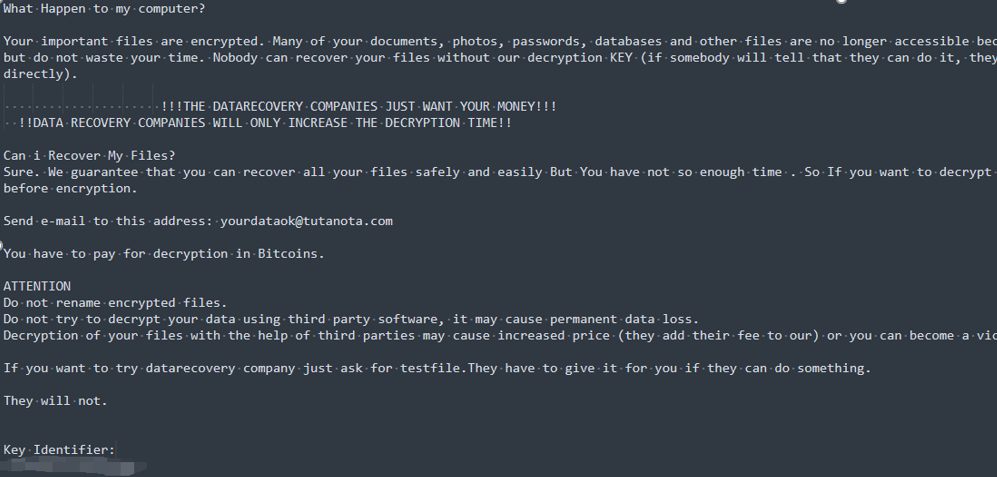

中招系统中的文档、图片、压缩包、影音等常见文件都会被病毒加密,然后向用户勒索高额比特币赎金。WNCRY变种一般勒索价值300-600美金的比特币,Onion变种甚至要求用户支付3个比特币,以目前的比特币行情,折合人民币在3万左右。此类病毒一般使用RSA等非对称算法,没有私钥就无法解密文件。WNCRY敲诈者病毒要求用户在3天内付款,否则解密费用翻倍,并且一周内未付款将删除密钥导致无法恢复。

[防御措施建议]

1、安装杀毒软件,保持安全防御功能开启,比如金山毒霸已可拦截(下载地址),微软自带的Windows Defender也可以。

2、打开Windows Update自动更新,及时升级系统。

微软在3月份已经针对NSA泄漏的漏洞发布了MS17-010升级补丁,包括本次被敲诈者蠕虫病毒利用的“永恒之蓝”漏洞,同时针对停止支持的Windows XP、Windows Server 2003、Windows 8也发布了专门的修复补丁。

3、Windows XP、Windows Server 2003系统用户还可以关闭445端口,规避遭遇此次敲诈者蠕虫病毒的感染攻击。

步骤如下:

(1)、开启系统防火墙保护。控制面板->安全中心->Windows防火墙->启用。

(2)、关闭系统445端口。

(a)、快捷键WIN+R启动运行窗口,输入cmd并执行,打开命令行操作窗口,输入命令“netstat -an”,检测445端口是否开启。

(b)、如上图假如445端口开启,依次输入以下命令进行关闭:

net stop netbt

4、谨慎打开不明来源的网址和邮件,打开Office文档的时候禁用宏开启,网络挂马和钓鱼邮件一直是国内外勒索病毒传播的重要渠道。

5、养成良好的备份习惯,及时使用网盘或移动硬盘备份个人重要文件。

还有多少漏洞 NSA 没公布

周五发生的勒索软件攻击席卷全球,而这起攻击的起源是美国国家安全局(NSA)泄露了黑客工具。路透社称,这让公众担心,美国NSA及其他国家的情报机构是否在获知软件漏洞时更多选择“秘而不发”,不向相关科技企业报告问题。有安全专家称,在攻击中被利用的勒索软件据称与NSA开发的黑客工具有关。这种黑客工具被泄露之后,黑客利用其开发了勒索软件,导致攻击席卷全球。这让人担心,情报机构掌握的其它网络“武器”也有可能泄露,并被黑客用于攻击网络。

一些网络安全专家表示,这起大规模攻击事件表明,美国将网络武器资源更多用于攻击目的,而不是防御目的,这种行为被认为让互联网更加不安全。多名高级情报官员向路透社称,美国联邦政府约90%的网络项目预算被用于攻击目的,包括侵入敌对者计算机系统、监听通讯网络、发展攻击基础设施的手段。美国公民自由联盟律师帕特里克·图米(Patrick Toomey)在声明中称:“这些攻击事件彰显了一个事实:网络安全漏洞不仅会被我们的安全机构利用,也会被世界范围内的黑客和犯罪分子利用。”NSA对此尚无评论。而攻击事件另一关联方——微软表示,他们已经为此提供了额外保护服务,并特别强调,开启Windows Updates服务、并使用微软杀毒软件的用户不会受到攻击。

病毒功能

以下以2017年5月第一次大规模传播的病毒版本为主;该病毒早前的一个版本曾于4月透过电子邮件和有害Dropbox链接传播,但没有利用Windows漏洞进行主动传播的能力。

通过利用漏洞,病毒不需要打搅用户,可以静默获得操作系统的特权,然后得以在本地网络中传染。简而言之,程序在加载完成后会调用Windows的CryptoAPI,新生成一对2048位的RSA密钥。密钥对包括私钥和公钥,它们会被存储至被感染计算机;但解密时需要的私钥在存储前会使用程序自带的另一RSA公钥加密,该公钥对应的私钥由攻击者持有。随后程序会遍历存储设备(部分系统文件夹等除外),加密特定扩展名的文件;程序在加密文件时使用AES算法,会为每一个文件随机生成一个128位AES密钥,密钥随后会被程序加载完后生成的RSA公钥加密,并在当前文件加密完后存储在该文件的头部。程序还会调用命令提示符删除设备上的卷影副本(Shadow copy)备份。早先有报道认为这一操作可能会引起UAC弹框而被用户注意到,但后续分析指出,病毒是通过内核漏洞注入系统进程来执行的,传染过程中并不会有UAC弹窗出现。

加密过程结束后,病毒会把系统壁纸替换成英语告示,并显示一封提供28种语言版本的勒索信,其中部分可能使用了机器翻译。程序要求用户支付与300至600美元等值的比特币,并在勒索信中给予被感染者3天期限,如若超过赎金会翻倍,超过一周仍未付款则会“撕票”。在勒索信中,病毒还声称今后可能举行免费恢复活动,对象是运气好且“半年以上没钱付款的穷人”。

程序透过Tor匿名网络与攻击者的服务器连接。此外,程序还会在计算机所属局域网内,随机连接其他电脑SMB使用的TCP/UDP 445与139等端口以自我传播,并尝试用同样方式随机感染互联网上的其他计算机。据思科分析,病毒在感染其他计算机时会尝试透过DoublePulsar后门安装。而根据《连线》的报道,此病毒也会同时在计算机上安装该后门,现已有脚本可检测并移除。攻击者在程序中硬编码了至少3个比特币地址(或称“钱包”),以接收受害者的赎金,这些钱包的真实拥有者身份不明,但交易情况和余额是公开的。有人在Twitter上设置了一个机器人,以实时追踪这三个钱包收到的转账。截至2017年5月14日,攻击者已获得约合3.2万美元的比特币。

防御

若想有效防御此蠕虫的攻击,首先应立即部署Microsoft安全公告MS17-010中所涉及的所有安全更新。Windows XP、Windows Server 2003以及Windows 8应根据微软的用户指导安装更新。当不具备条件安装安全更新,且没有与Windows XP (同期或更早期Windows)主机共享的需求时,应当根据Microsoft安全公告MS17-010中的变通办法,禁用SMBv1协议,以免遭受攻击。虽然利用Windows防火墙阻止TCP 445端口也具备一定程度的防护效果,但这会导致Windows共享完全停止工作,并且可能会影响其它应用程序的运行,故应当按照微软公司提供的变通办法来应对威胁。

2017年5月第一次大规模传播时,署名为MalwareTech的英国安全研究员在当时的病毒中发现了一个未注册的域名,主因是病毒内置有传播开关(Kill Switch),会向该域名发出DNS请求,用于测试病毒是否处于杀毒软件的虚拟运作环境中,由于该域名并没有设置DNS,所以正常情况是不会有回应,若有回应就说明处于虚拟环境下,病毒会停止传播以防被杀毒软件清除。这名安全研究员花费8.29英镑注册域名后发现每秒收到上千次请求。在该域名被注册后,部分计算机可能仍会被感染,但“WannaCry的这一版本不会继续传播了”。然而需要注意的是,在部分网络环境下,例如一些局域网、内部网,或是需要透过代理服务器才能访问互联网的网络,此域名仍可能无法正常连接。另外,有报道称该病毒出现了新的变种,一些变种在加密与勒索时并不检查这一域名。

永恒之蓝(英语:EternalBlue)是美国国家安全局开发的漏洞利用程序,于2017年4月14日被黑客组织影子掮客泄漏。该工具利用445/TCP端口的文件分享协议的漏洞进行散播。

尽管微软于2017年3月14日已经发布过Microsoft Windows补丁修补了这个漏洞,然而在5月12日WannaCry勒索软件利用这个漏洞传播时,很多用户仍然因为没有安装补丁而受害。由于WannaCry的严重性,微软于2017年5月13日为已超过支持周期的Microsoft Windows XP、Microsoft Windows 8和Windows Server 2003发布了紧急安全更新,以阻止其散布造成更大的危害。

2017年6月27日,有勒索软件冒充是Petya利用永恒之蓝漏洞在欧洲地区大肆传播,该勒索软件被命名为NotPetya。其带有较强的政治目的进行攻击即进行破坏而不是索要赎金,即便受害者支付赎金也不会得到任何密钥,因为NotPetya根本就没有编写密钥上传模块到控制者的服务器。此后真正的Petya作者公布解密密钥并声明与欧洲地区的攻击无关,但解密密钥仅可解密Petya而不支持NotPetya加密的文件。

勒索软件攻击飙升,IoT 设备漏洞占比达 96%

2021年4月,Bitdefender 发布的一份《2020 Consumer Threat Landscape Report》显示,与 2019 年相比,2020 年的勒索软件攻击增长了 485%。第一和第二季度的攻击占所有攻击的 64%,比 2019 年前两个季度高出 19%。该报告同时指出,虽然采用专有操作系统的物联网(IoT)设备只占消费类设备的 34%,但其漏洞占比却已高达 96%。此外,与 2019 年相比,智能电视漏洞增加了 335%,而 NAS 设备中发现的漏洞数量则增加了 189%。

Bitdefender 威胁研究和报告主管 Bogdan Botezatu 称,其 2020 年的调查结果显示,消费者正在不断地受到网络犯罪分子的攻击,这些犯罪分子希望利用全球大流行带来的恐惧和社会不确定性来获取收益。网络罪犯将不遗余力地利用异常事件和人类的同情心来填补他们的口袋。与此同时,一些攻击形式也在不断的进步和发展。与 2019 年下半年相比,2020 年下半年报告的 Android 威胁增加了 32%。在检测到的所有 Android 恶意软件中,有 35% 来自 Android.Trojan.Agent 系列,其次是 Android.Trojan.Downloader(占 10%)和 Android.Trojan.Banker(占 7%)。

全球潜在有害应用程序(PUA,Potentially unwanted applications)的数量也有所增长,与 2019 年相比,2020 年同比上涨了 320%。报告称,虽然 PUA 不一定是恶意的,但它们也可以通过降低系统速度、显示意外广告或安装额外软件来影响用户体验。此外,2020 年下半年,Emotet 攻击也增涨了 449%;TrickBot 攻击则下降了 53%。完整报告请点击此处。

又一勒索软件团伙利用 7-zip 在数天内赚取数十万美元

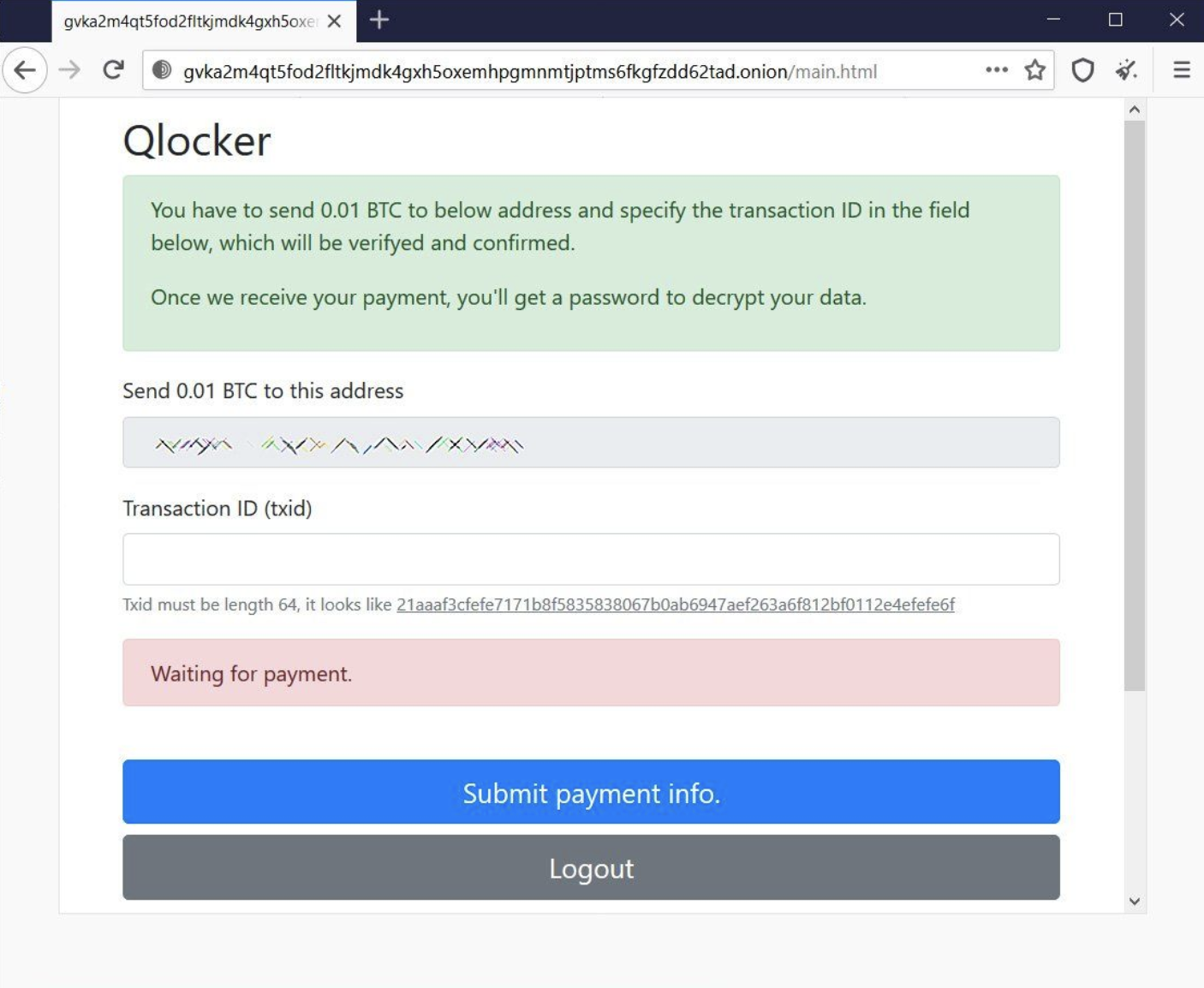

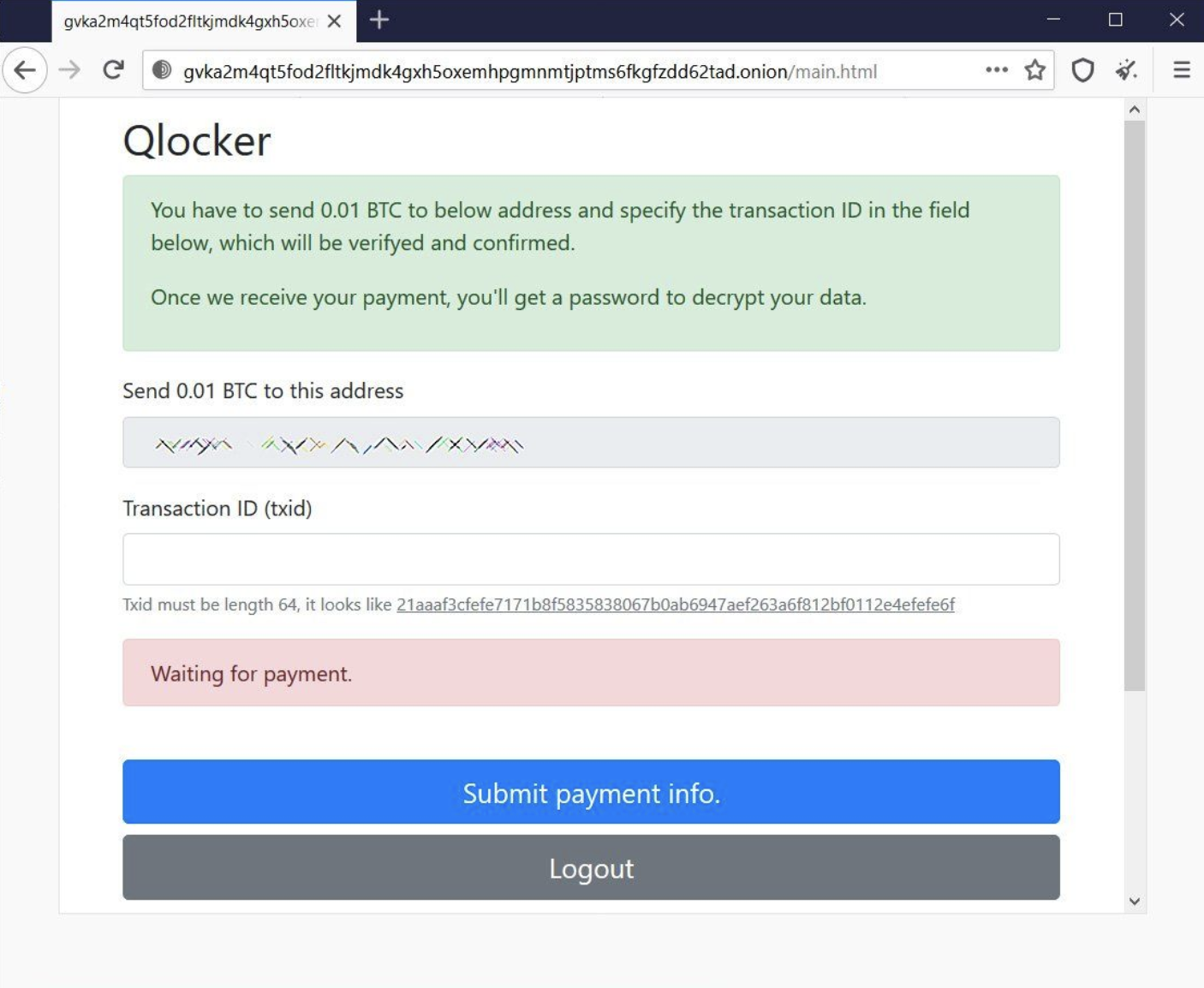

2021年4月未旬,一个勒索软件团伙仅仅通过使用 7-zip 压缩软件对 QNAP 设备上的文件进行远程加密,就在短短 5 天时间内赚取了 26 万美元。从4月26日开始,世界各地的 QNAP NAS 用户突然发现他们存储的文件被加密了,其原因是一个名为 Qlocker 的勒索软件利用了他们设备上的漏洞执行了加密操作。

虽然大多数勒索软件集团在他们的恶意软件上会投入了相当多的开发时间,以使其高效、功能丰富并具有强大的加密功能,但 Qlocker 完全不同,他们甚至不需要创建自己的恶意软件程序。相反,他们扫描了连接到互联网的 QNAP 设备,并利用最近披露的漏洞对其进行攻击。这些漏洞使他们能够远程执行 7-zip 压缩软件,对受害者的 NAS 存储设备上的所有文件进行密码保护。利用这种简单的方法,他们在短短五天时间里利用 7-zip 压缩软件中经过时间考验的加密算法,对超过数千台设备进行了加密。

以企业为目标的勒索软件通常要求支付 10 万到 5000 万美元的赎金,以解密受害者设备上的文件,并且不泄露他们被盗的数据。然而,Qlocker 选择了一个不同的目标——他们针对的目标为利用 QNAP NAS 设备进行网络存储的消费者和中小型企业。

此外,Qlocker 将文件解密的赎金要求定价为 0.01 比特币,价格约为 500 美元。

让公司支付几十万、数百万,甚至是上千万美金,需要公司认真思考并判断丢失的数据是否值这个价格。然而,支付 500 美元可以被当作是恢复重要文件的一个小小代价,虽然受害者在这个过程中同样会感受到自己受到了侵犯,但这个价格更容易被接受。

由于 Qlocker 勒索软件使用了一套固定的比特币地址,并让受害者轮流使用这些地址,因此收集这些地址并监控他们的付款成为了可能。研究人员共收集到了 20 个收款的比特币地址,通过监控发现这些地址已经收到了共计 5.26 个比特币赎金,这一数额约为 26 万美金。按照每人支付 0.01 比特币计算,目前已有 526 名受害者支付了赎金用于资料解密。该勒索软件的活动仍在进行中,每天都有新的受害者出现,因此这一数字可能还会继续上升。为了防止这些勒索软件攻击,建议所有 QNAP 用户将多媒体控制台、媒体串流插件和混合备份同步应用程序都更新至最新版本。

YourData 勒索软件国内攻击通告

报告编号:B6-2021-072901

报告来源:360高级威胁研究分析中心

报告作者:360高级威胁研究分析中心

更新日期:2021-07-29

事件分析

近日360高级威胁研究分析中心监测发现,YourData勒索病毒国内传播趋势开始异常上涨,360安全大脑数据显示,其开始采用“匿影”僵尸网络进行传播(该僵尸网络还曾传播过WannaRen以及CryptoJoker勒索病毒家族),YourData勒索病毒又被称作Hakbit、Thanos家族,最早出现于2019年11月。但在2021年1月之前,国内极少出现被该病毒或变种攻击案例。2021年1月开始在国内出现该家族的变种,由于早期其后缀虽一直更新,但在国内传播时使用到的邮箱均为yourdata@RecoveryGroup.at,被命名为YourData。

- 2021年1月份开始,该变种开始在国内采用暴力破解远程桌面口令进行传播,但未显示出对企业的针对性。

- 2021年4月份开始,发现该家族开始针对性的进行投放勒索软件,使用带有受害者公司名特征的字符串作为后缀来重命名被加密文件。同样采用暴力破解远程桌面口令进行传播。

- 2021年7月份开始,发现该家族开始通过“匿影”僵尸网络进行传播,开始大范围传播。

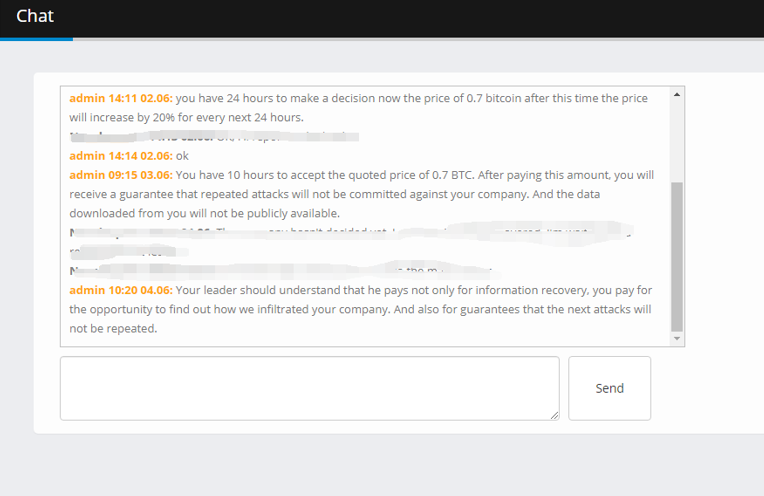

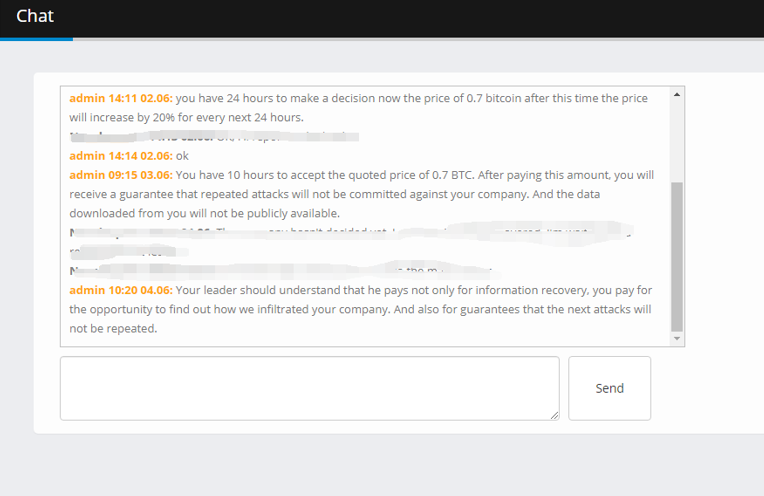

在此前发起针对性攻击时,该家族在生成的勒索提示信息中不仅给出了邮箱联系方式,还留下了一个网址,可和黑客进行即时通信。黑客给受害者24小时的时间,若不能在24小时内支付0.7BTC的赎金,解密文件所需费用将提升20%。

此次利用“匿影”僵尸网络投放的勒索病毒生成的勒索提示信息,仅提供邮件地址供受害者联系,之前的通信页面没有提供。

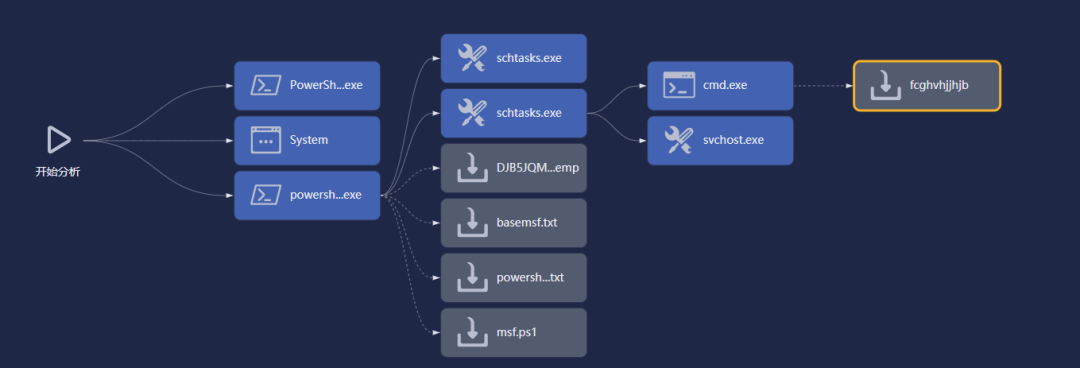

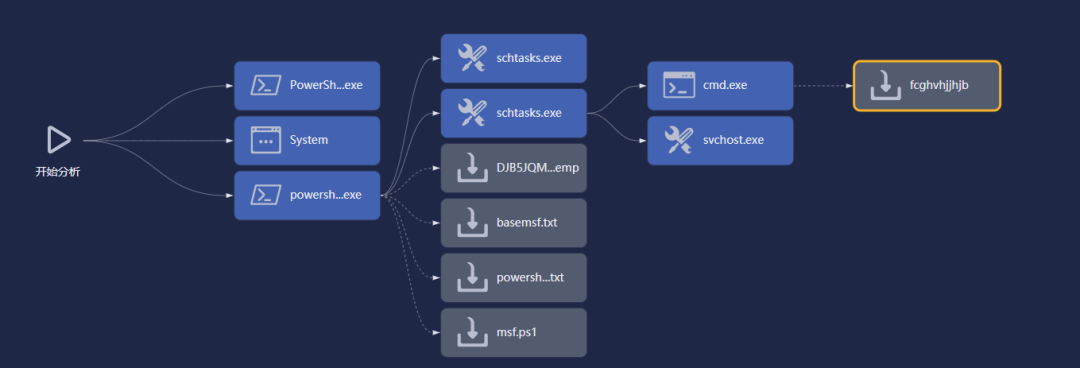

“匿影”僵尸网络在今年6月底进行了一次更新。此次更新后,“匿影”通过已经驻留在受害机器中的后门植入文件名为“msf.ps1”的恶意powershell脚本,该脚本读取存放于basemsf.txt和powershell.txt中的powershell代码,解码后执行,其中basemsf.txt是负责投递各类木马病毒、内网横向移动工具的主要功能模块,powershell.txt负责将恶意代码反射注入到powershell进程中。“匿影”僵尸网络攻击流程如下图所示。

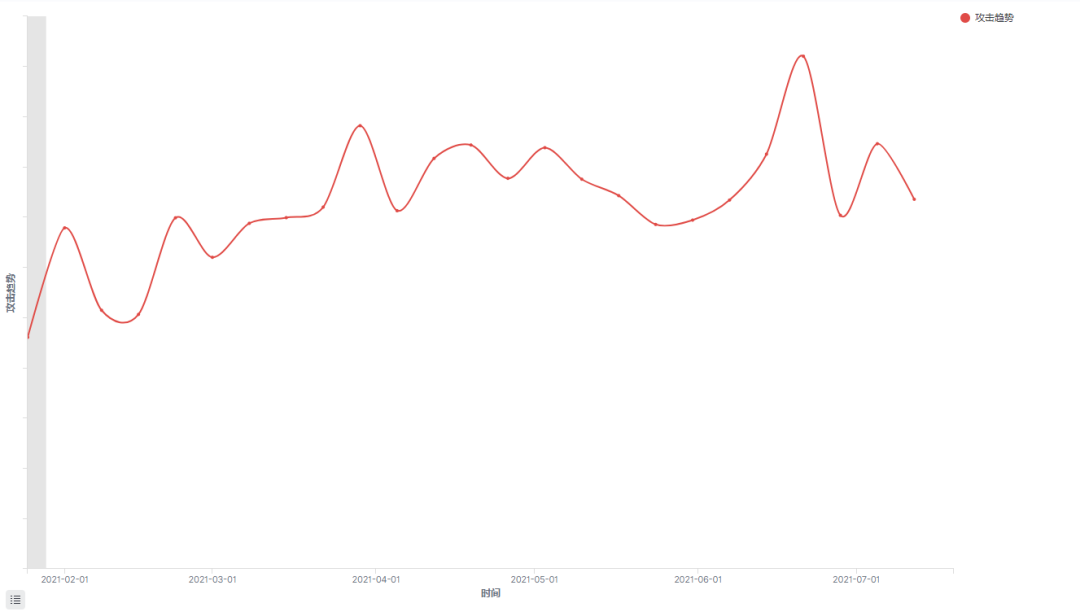

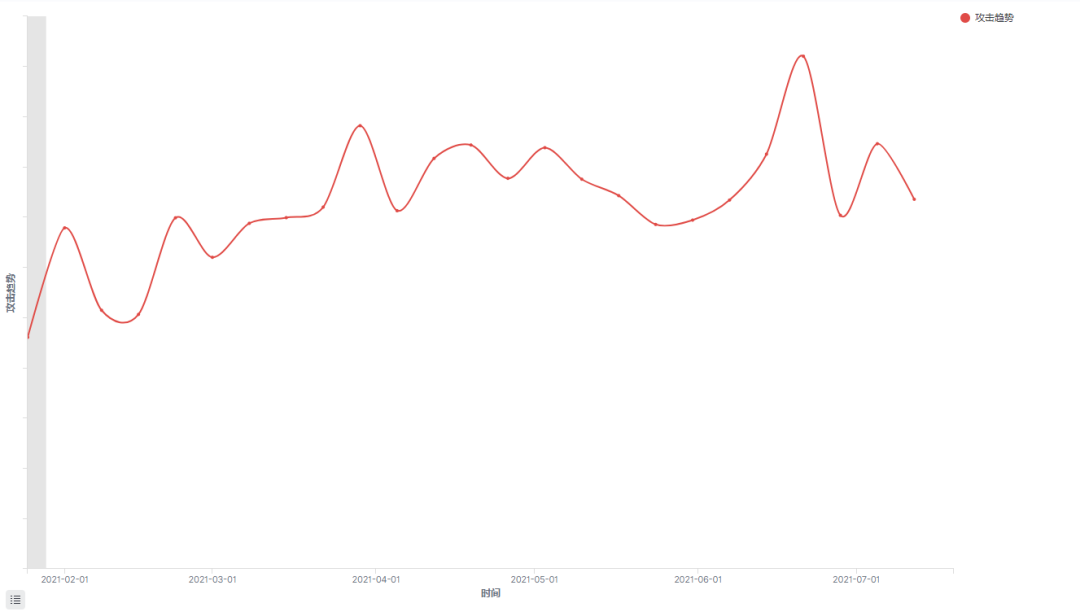

当basemsf.txt进入机器后,会根据实际情况从远程服务器下载挖矿木马、后门程序和勒索病毒,并植入到机器中。经过6月底的更新后,“匿影”僵尸网路攻击趋势出现一定幅度的增长,每天有近百台计算机遭到匿影僵尸网络的攻击。下图展示了“匿影”僵尸网络近半年的攻击趋势,可以清晰看到6月底的增长。

2021年7月29,360CERT发布通告,一直以来,360CERT对全球重要网络安全事件进行快速通报、应急响应。为更好地为政企用户提供最新漏洞以及信息安全事件的安全通告服务,现360CERT正式推出安全通告特制版报告,以便用户做资料留存、传阅研究与查询验证。用户可直接通过以下链接进行特制报告的下载。

YourData勒索软件国内攻击通告下载。

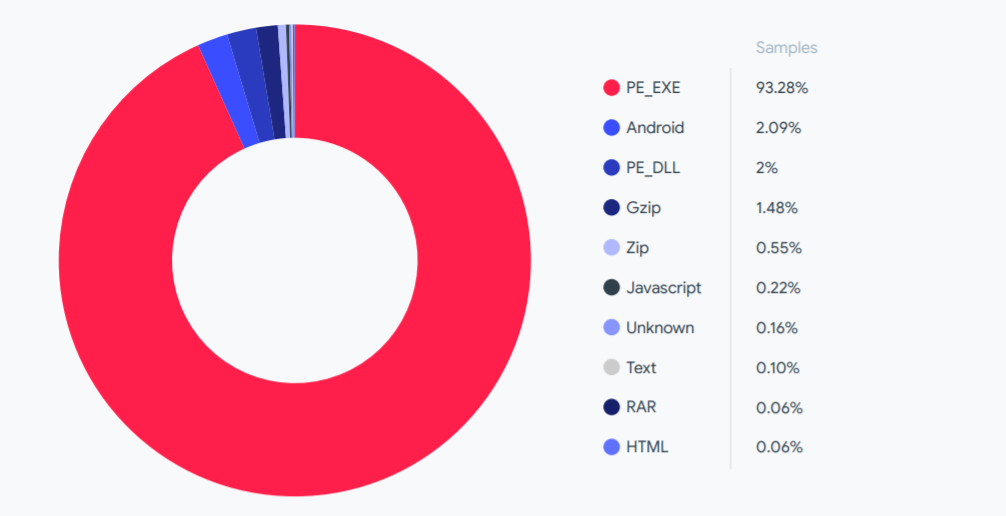

谷歌 VirusTotal 报告:95% 的勒索软件都针对 Windows

VirusTotal 发布的首份发布于2021年10月是中旬的勒索软件报告指出,2020 年和 2021 年上半年活跃的勒索软件组织多达 130 个。其中以色列的勒索软件攻击在过去 18 个月中增加了 600%,位居受影响国家/地区榜首。之后依次为韩国、越南、中国、新加坡、印度、哈萨克斯坦、菲律宾、伊朗和英国。它是一个提供免费的可疑文件分析服务的网站,在 2012 年被谷歌收购。该报告收集了 2020 年 1 月至今年 8 月的数据,一共对来自 140 个国家地区的 8000 万个勒索软件相关样本进行了综合分析;旨在帮助研究人员、安全从业人员和公众更好地了解勒索软件攻击的本质。

报告指出,约有 100 个勒索软件组织的勒索软件活动基线从未停止过。攻击者正在使用一系列方法,包括著名的僵尸网络恶意软件和其他远程访问木马(RAT)作为载体来提供他们的勒索软件。且在大多数情况下,攻击者都在他们的活动中使用了新的勒索软件样本。

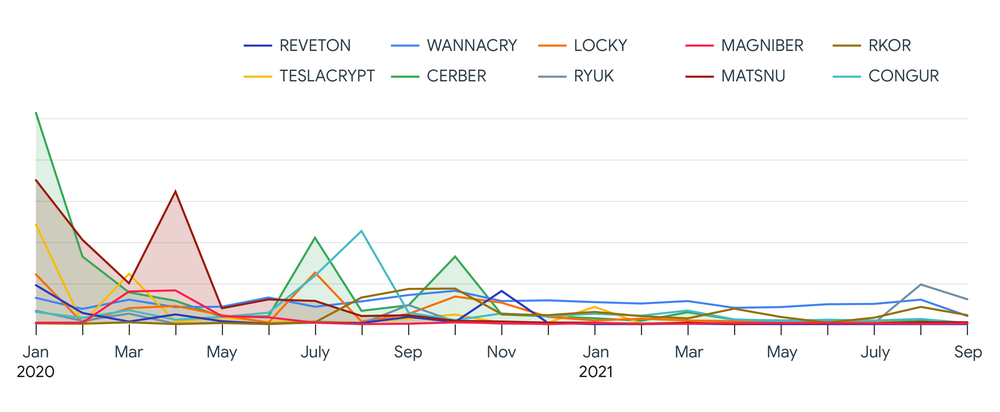

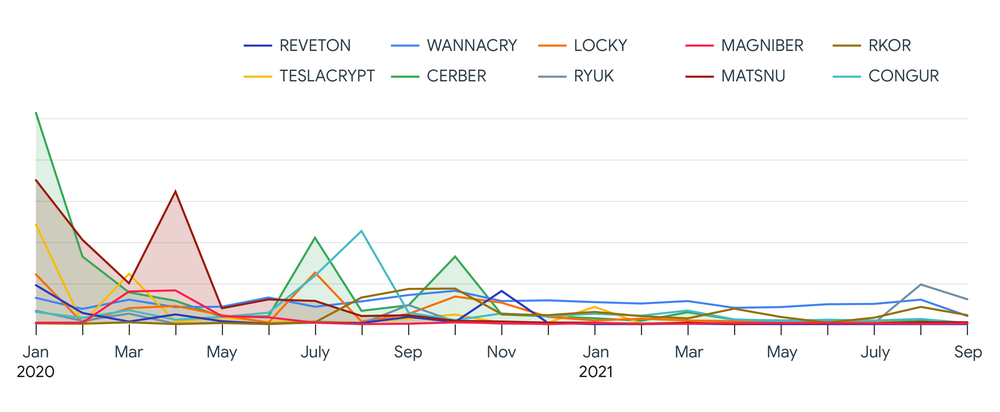

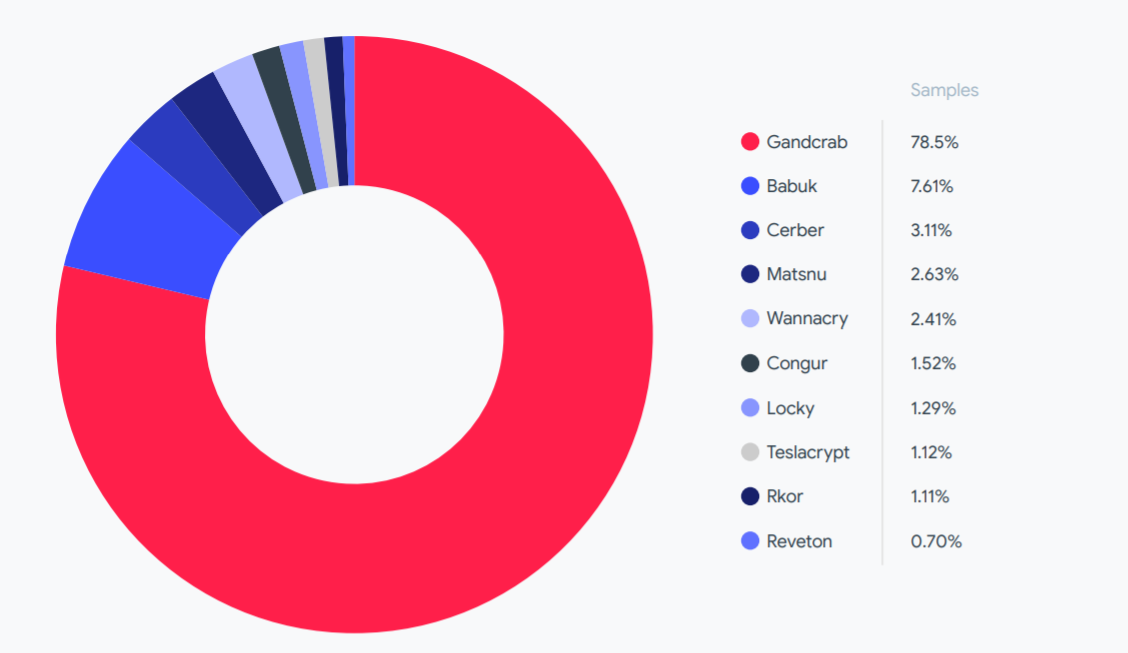

在 2020 年初,GandCrab 是最活跃的勒索软件家族,不过它的流行率在下半年出现了大幅下降。之后在 2021 年 7 月,VirusTotal 又观察到了一个新的峰值,主要归因于 Babuk 勒索软件的新变体。

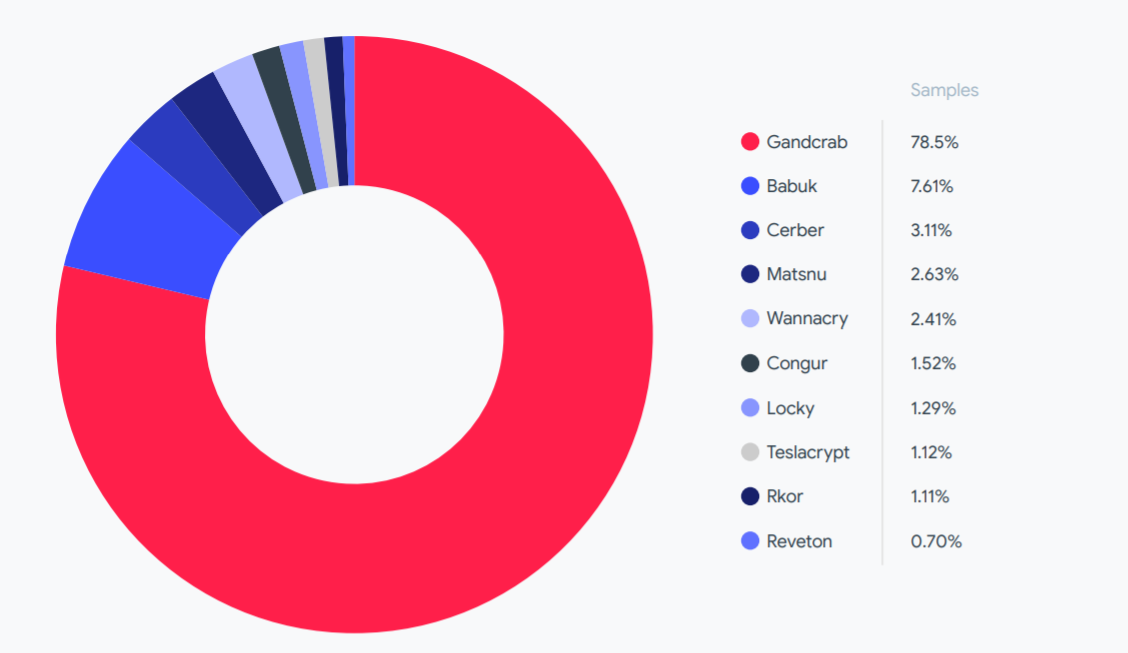

VirusTotal 根据调查结果对勒索软件的活跃度进行了一个排名:第一位是 Grandcrab,占样本的 78.5%;其次分别是 Babuk (7.61%)、Cerber (3.11%)、Matsnu (2.63%)、 Wannacry (2.41%)、Congur (1.52%)、Locky (1.29%)、Teslacrypt (1.12%)、Rkor (1.11%) 和 Reveon (0.70%)。

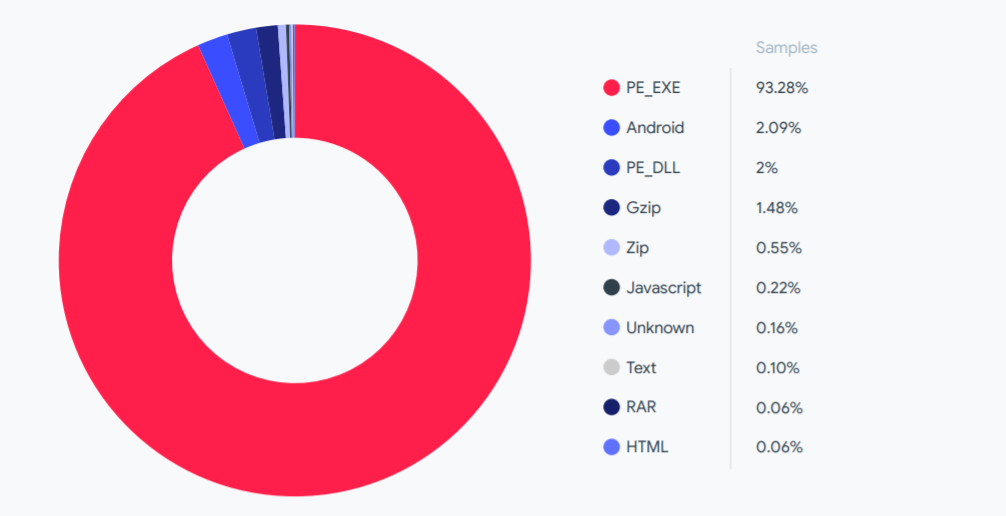

其中,最容易遭受攻击的操作系统当属 Windows。报告称检测到的 95% 的勒索软件文件是基于 Windows 的可执行文件或动态链接库(DLLs);还有 2% 是基于 Android 的。大约 5% 的分析样本与与 Windows 特权提升、SMB 信息泄露和远程执行相关的漏洞利用有关。

而 Emotet、Zbot、Dridex、Gozi 和 Danabot 则是用于分发勒索软件的主要恶意软件工具。

更多详情可查看完整报告。

TechTarget盘点的10起严重勒索软件攻击

与今天的勒索软件攻击相比,世界上首起勒索软件攻击简直就是小菜一碟。

1989年,出席世界卫生组织(WHO)艾滋病会议的数千名与会者回到家中,结果在自家的邮箱软盘里发现了一份关于感染艾滋病毒可能性的调查问卷,但是他们没有发现任何问题。磁盘其实含有一个程序,用于加密计算机文件的名称。如果这些人想要恢复文件,被告知要向巴拿马的一个邮箱寄去189美元。几年后,随着互联网兴起、社会向联网数字世界转变以及加密货币问世,勒索软件随之演变。恶意分子组织起来,勒索软件即服务(RaaS)浮出水面,双重或三重勒索攻击成为常态。因此受害者的数量、被索要的金额以及攻击得逞的影响都在飙升。

NCC集团的全球威胁情报团队报告显示,2023年7月的勒索软件攻击多达502起,创下纪录,比2023年6月的434起攻击增加了16%,是2022年7月观察到的勒索软件攻击数量的两倍多。Malwarebytes的《2023年勒索软件状况》报告发现,勒索软件的总数也创下了纪录,一年内仅在美国、法国、德国和英国就发生了1900起攻击,其中美国几乎占了一半。

企业因勒索软件而遭受的损失也在增加。Cybersecurity Ventures预测,到2031年,勒索软件攻击将给受害者造成2650亿美元的损失——与2017年勒索软件受害者支付的50亿美元相比,增幅惊人。而金钱损失只是勒索软件影响的一部分。除了成本外,组织还面临业务停机、声誉受损以及客户信任度下降等风险。此外,勒索软件具有下游效应,影响到最初攻击甚至没有针对的人员和系统。另外即使攻击被公开披露,企业为抢救或恢复系统而花费的实际金额(包括支付的赎金以及其他费用)也并不总是公开披露。因此,量化最严重的攻击可能很棘手。以下是TechTarget编辑部列出的迄今为止10起最具影响力的勒索软件攻击,按字母顺序排列。

1. Colonial Pipeline

勒索软件类型:DarkSide RaaS

攻击者:DarkSide

日期:2021年5月7日

损失:440万美元(追回约230万美元)

针对Colonial Pipeline的攻击之所以成为最臭名昭著的勒索软件攻击之一,很大程度上是由于它对美国民众的生活造成了影响,居住在美国东南部各州的人突然面临燃气供应短缺问题。它拥有一个从得克萨斯州向东南部输送燃料的管道系统,该公司管理这条管道的计算机系统遭到了勒索软件攻击。DarkSide攻击者通过老式VPN受感染凭据访问了系统。这家公司配合美国联邦调查局(FBI),在攻击发生后数小时内支付了440万美元的赎金。然而由于该公司难以全面恢复运营,影响持续了数天。

包括美国总统拜登在内的联邦和州政府官员在攻击发生后几天发布了紧急声明,以确保燃油能够输送到受影响地区,并限制损失。这起攻击还导致拜登在2021年5月12日发布了一道行政令,以加强美国的网络安全。近一个月后,美国司法部宣布,已缴获用于支付赎金的440万美元比特币中的230万美元。

2. 哥斯达黎加

勒索软件类型:Conti

攻击者:Conti团伙

日期:2022年4月17日

损失:每天3000万美元

Conti勒索软件团伙对哥斯达黎加政府机构发动了一起长达数月的攻击。最初针对财政部的攻击,是利用泄露的凭据在其系统中安装恶意软件。哥斯达黎加科学、创新、技术和电信部以及劳动和社会保障部后来也遭到了攻击。哥斯达黎加政府被迫关闭多个系统,导致政府付款延迟,贸易放缓和停止,服务受到限制。

在攻击发生的第一周内,前总统Carlos Alvarado拒绝支付声称的1000万美元罚款。Conti勒索软件团伙随后泄露了攻击中窃取的几乎所有672GB数据。系统在几个月后才恢复,但在该国新当选的总统Rodrigo Chaves Robles宣布进入紧急状态之前并未恢复。

勒索软件攻击会袭击形形色色、大大小小的组织,没有一家组织能够幸免。

3. Impresa

勒索软件类型:Lapsus$

攻击者:Lapsus$

日期:2022年1月1日

损失:未报告

勒索软件团伙Lapsus$发起了全球最引人注目的勒索软件攻击之一,攻击了葡萄牙最大的媒体集团Impresa。这次攻击导致其所有网站、周报和电视频道统统瘫痪。攻击者还控制了该公司的Twitter帐户,并声称可以访问该公司的AWS帐户。据新闻报道,Impresa证实了这起攻击,但表示勒索软件团伙没有提出赎金要求。

此前曾在2021年底攻击巴西卫生部的Lapsus$发布了一条勒索信息,威胁要公布公司数据。葡萄牙当局称,针对Impresa的攻击是该国有史以来最严重的网络攻击。

4. JBS USA

勒索软件类型:REvil RaaS

攻击者:REvil

日期:2021年5月30日

损失:支付1100万美元赎金

牛肉制造商JBS USA Holdings Inc.在攻击迫使其关闭运营后,用比特币向恶意分子支付了1100万美元的赎金。IT人员最初注意到该公司的一些服务器存在问题,此后不久,该公司就收到了一条索要赎金的信息。JBS旗下的Pilgrim's Pride Corp也受到了这次攻击的影响,在JBS支付巨额赎金之后,业务运营在几天内就恢复了。

5. Kronos

勒索软件类型:不明

攻击者:不明

日期:2021年12月11日

损失:除了支付赎金外,Kronos在2023年还支付了600万美元以了结Kronos的客户提起的一桩集体诉讼,客户声称该公司在保护系统方面做得不够到位。

Ultimate Kronos Group是一家业务遍布100多个国家的人力管理软件开发商,它在2021年底遭到了针对其私有云的勒索软件攻击。这起事件影响了全球各地的客户,引发了长达数年的连锁反应,并暴露了一起之前起到推波助澜的安全泄密事件。

Kronos在2021年12月11日发现了该勒索软件,但后来确定攻击者早前就侵入了公司的云环境,并窃取了公司数据。那次攻击暴露了该公司许多企业客户的员工数据。因此,这些客户在向员工发放工资时面临中断、延误和错误。

Kronos攻击引发了关于供应商责任的问题,并突显了第三方风险管理的重要性,因为许多组织认识到针对业务合作伙伴的攻击也可能会影响到自己。

6. 马士基

勒索软件类型:NotPetya

攻击者:俄罗斯政府撑腰的黑客疑似参与了攻击

日期:2017年6月27日

损失:约3亿美元

作为全球NotPetya攻击的一部分,丹麦航运巨头马士基遭受了大约3亿美元的损失。恶意软件利用了EternalBlue Windows漏洞,并通过合法财务软件MeDoc的后门进行传播,将该公司锁在了其用于运营全球航运码头的系统之外。作为一种擦除软件,NotPetya旨在加密受感染计算机上的所有文件,并且完全擦除或重写这些文件,使它们无法恢复——即使通过解密也恢复不了,从而造成最大程度的危害,马士基用了两周时间才恢复了计算机运营。

7. 瑞士空港公司(Swissport)

勒索软件类型:BlackCat RaaS

攻击者:BlackCat

日期:2022年2月3日

损失:航空服务中断,财务方面的数据未报道

提供机场地面和货物处理服务的瑞士空港公司(Swissport)在2022年2月宣布,其系统遭到了勒索软件攻击。这起事件的影响比较小,在瑞士空港公司恢复系统之前,仅延误了少量航班。该公司表示,它在24小时内遏制住了一起事件。然而勒索软件团伙BlackCat很快表示,它不仅加密了这家公司的文件,还窃取了该公司1.6 TB的数据打算出售,这是一起典型的双重勒索攻击。

8. 通济隆(Travelex)

勒索软件类型:REvil RaaS

攻击者:REvil

日期:2019年12月31日

损失:支付了230万美元赎金,该公司在2020年被迫进入破产管理程序,部分原因就是这起攻击。

在遭到REvil勒索软件团伙的攻击时,通济隆是全球最大的外汇管理局。攻击者利用了Pulse Secure VPN服务器的一个已知漏洞,渗入到该公司的系统中,并加密了5GB的数据。他们索要600万美元的赎金,后来通过谈判降到了230万美元。

这次攻击使该公司的内部系统瘫痪了近两周,财务受到极为严重的影响,最终迫使该公司在2020年进入破产管理程序。

9. 英国国民保健署(NHS)

勒索软件类型:WannaCry

攻击者:与朝鲜有关

日期:2017年5月

损失:9200万英镑(约合1亿美元)

全球各地的公司都受到了2017年春季开始的WannaCry勒索软件攻击的影响。WannaCry是第一个利用Windows系统中EternalBlue漏洞的勒索软件。英国国民保健署(NHS)是最主要的WannaCry受害者之一,英格兰和苏格兰的多家医院、全科医生和药店都受到了影响,NHS机构被迫推迟和转移医疗服务。据报道,没有与这次攻击直接相关的死亡事件。

10. 乌克兰

勒索软件类型:NotPetya

攻击者:美国中央情报局声称俄罗斯的GRU军事间谍机构是攻击者

日期:2017年6月27日

损失:全球估计达100亿美元

据网络安全软件公司ESET的研究人员声称,虽然60多个国家受到了影响,但2017年6月最初的全球性NotPetya攻击主要针对法国、德国和乌克兰三国的受害者,而乌克兰更是遭到了约80%的攻击。除了私营公司和电力公司运营的网络受到影响外,乌克兰的计算机系统也受到了影响。前面提到的马士基勒索软件攻击也是这一系列攻击的一部分。

为了应对这一大规模的攻击,微软公司紧急发布各个Windows版本的补丁程序,邀请用户尽快升级系统,修补漏洞,其中包括已经不再更新的Window XP等操作系统。对没有感染这一病毒的用户,安装这些补丁程序,可以防止系统日后被〝WannaCry〞攻击。对已经遭到病毒入侵的系统,用户需要先用未染病毒的电脑,下载干净版的更新程序,之后更新已感染病毒的系统。

安装新系统之后,还需要用户登陆微软官方网站,补缺其它系统正常运转需要的程序。微软提醒用户,目前下载量比较大,可能会出现下载速度不够快的情况。据卡巴斯基统计,在过去十几个小时里,全球共有74个国家的至少4.5万Windows系统电脑中招。而杀毒软件Avast统计的数据显示,病毒已感染全球至少5.7万台电脑,并仍在迅速蔓延。

与以往不同的是,这次的新变种病毒添加了NSA(美国国家安全局)黑客工具包中的“永恒之蓝”0day漏洞利用,通过445端口(文件共享)在内网进行蠕虫式感染传播。没有安装安全软件或及时更新系统补丁的其他内网用户极有可能被动感染,所以目前感染用户主要集中在企业、高校等内网环境下。

美国、中国、日本、俄罗斯、英国等国家均有攻击现象发生,其中俄罗斯受攻击最严重。而对英国的攻击主要集中在英国国家医疗服务体系(NHS),旗下至少有25家医院电脑系统瘫痪、救护车无法派遣。俄罗斯网络安全企业卡巴斯基实验室12日发布一份报告说,在受攻击最多的20个国家和地区中,俄罗斯所受攻击远远超过其它受害者,中国大陆排在第五。

美国国土安全部12日发表声明称,已获悉上述勒索软件影响全球多个实体。英国NHS官方宣布,袭击该系统的勒索病毒叫做WannaCry(想哭吗)或Wanna Decryptor(想解锁)。西班牙电脑安全公司熊猫安全(Panda Security)表示,勒索病毒已经升级到可以感染局域网中的所有电脑,而不再像以前只是单点攻击。

每日经济新闻报道称,病毒要求用户在被感染后三天内交纳相当于300美元的比特币,三天后“赎金”将翻倍。七天内不缴纳赎金的电脑数据将被全部删除。中国网络安全公司360首席安全工程师郑文彬告诉新华社记者,电脑被这种勒索软件感染后,其中文件会被加密锁住,支付黑客所要求赎金后才能解密恢复。据悉,勒索金额最高达5个比特币,目前价值人民币5万多元。

每日经济新闻报道称,全国多地,包括北京、上海、重庆、四川成都、四川南充等多个城市的部分中石油旗下加油站在13日0点左右突然出现断网,目前无法使用支付宝、微信、银联卡等联网支付方式,只能使用现金支付。据《重庆晨报》报导,5月13日,中石油重庆销售公司发出公告称,由于网络故障,该公司所属加油站昆仑加油卡充值及互联网支付业务暂时不能使用。

据新华社报导,郑文彬称,中国此次遭受攻击的主要是教育网用户。这种勒索软件利用微软“视窗”操作系统445端口的漏洞,国内一些网络运营商此前已封掉该端口,但教育网未设限。而此次传播的病毒以代号ONION和WINCRY的两个家族为主,监测显示国内首先出现前者,后者在12日下午出现并在校园网中迅速扩散。

本次感染急剧爆发的主要原因在于其传播过程中使用了前段时间泄漏的美国国家安全局(NSA)黑客工具包中的“永恒之蓝”漏洞(微软3月份已经发布补丁,漏洞编号MS17-010)。和历史上的“震荡波”、“冲击波”等大规模蠕虫感染类似,本次传播攻击利用的“永恒之蓝”漏洞可以通过445端口直接远程攻击目标主机,传播感染速度非常快。

虽然国内部分网络运营商已经屏蔽掉个人用户的445网络端口,但是在教育网、部分运行商的大局域网、校园企业内网依旧存在大量暴漏的攻击目标。对于企业来说尤其严重,一旦内部的关键服务器系统遭遇攻击,带来的损失不可估量。从检测到反馈情况看,国内多个高校都集中爆发了感染传播事件,甚至包括机场航班信息、加油站等终端系统遭受影响,预计近期由本次敲诈者蠕虫病毒造成的影响会进一步加剧。

[敲诈蠕虫病毒感染现象]

中招系统中的文档、图片、压缩包、影音等常见文件都会被病毒加密,然后向用户勒索高额比特币赎金。WNCRY变种一般勒索价值300-600美金的比特币,Onion变种甚至要求用户支付3个比特币,以目前的比特币行情,折合人民币在3万左右。此类病毒一般使用RSA等非对称算法,没有私钥就无法解密文件。WNCRY敲诈者病毒要求用户在3天内付款,否则解密费用翻倍,并且一周内未付款将删除密钥导致无法恢复。

[防御措施建议]

1、安装杀毒软件,保持安全防御功能开启,比如金山毒霸已可拦截(下载地址),微软自带的Windows Defender也可以。

2、打开Windows Update自动更新,及时升级系统。

微软在3月份已经针对NSA泄漏的漏洞发布了MS17-010升级补丁,包括本次被敲诈者蠕虫病毒利用的“永恒之蓝”漏洞,同时针对停止支持的Windows XP、Windows Server 2003、Windows 8也发布了专门的修复补丁。

3、Windows XP、Windows Server 2003系统用户还可以关闭445端口,规避遭遇此次敲诈者蠕虫病毒的感染攻击。

步骤如下:

(1)、开启系统防火墙保护。控制面板->安全中心->Windows防火墙->启用。

(2)、关闭系统445端口。

(a)、快捷键WIN+R启动运行窗口,输入cmd并执行,打开命令行操作窗口,输入命令“netstat -an”,检测445端口是否开启。

(b)、如上图假如445端口开启,依次输入以下命令进行关闭:

net stop netbt

4、谨慎打开不明来源的网址和邮件,打开Office文档的时候禁用宏开启,网络挂马和钓鱼邮件一直是国内外勒索病毒传播的重要渠道。

5、养成良好的备份习惯,及时使用网盘或移动硬盘备份个人重要文件。

还有多少漏洞 NSA 没公布

周五发生的勒索软件攻击席卷全球,而这起攻击的起源是美国国家安全局(NSA)泄露了黑客工具。路透社称,这让公众担心,美国NSA及其他国家的情报机构是否在获知软件漏洞时更多选择“秘而不发”,不向相关科技企业报告问题。有安全专家称,在攻击中被利用的勒索软件据称与NSA开发的黑客工具有关。这种黑客工具被泄露之后,黑客利用其开发了勒索软件,导致攻击席卷全球。这让人担心,情报机构掌握的其它网络“武器”也有可能泄露,并被黑客用于攻击网络。

一些网络安全专家表示,这起大规模攻击事件表明,美国将网络武器资源更多用于攻击目的,而不是防御目的,这种行为被认为让互联网更加不安全。多名高级情报官员向路透社称,美国联邦政府约90%的网络项目预算被用于攻击目的,包括侵入敌对者计算机系统、监听通讯网络、发展攻击基础设施的手段。美国公民自由联盟律师帕特里克·图米(Patrick Toomey)在声明中称:“这些攻击事件彰显了一个事实:网络安全漏洞不仅会被我们的安全机构利用,也会被世界范围内的黑客和犯罪分子利用。”NSA对此尚无评论。而攻击事件另一关联方——微软表示,他们已经为此提供了额外保护服务,并特别强调,开启Windows Updates服务、并使用微软杀毒软件的用户不会受到攻击。

病毒功能

以下以2017年5月第一次大规模传播的病毒版本为主;该病毒早前的一个版本曾于4月透过电子邮件和有害Dropbox链接传播,但没有利用Windows漏洞进行主动传播的能力。

通过利用漏洞,病毒不需要打搅用户,可以静默获得操作系统的特权,然后得以在本地网络中传染。简而言之,程序在加载完成后会调用Windows的CryptoAPI,新生成一对2048位的RSA密钥。密钥对包括私钥和公钥,它们会被存储至被感染计算机;但解密时需要的私钥在存储前会使用程序自带的另一RSA公钥加密,该公钥对应的私钥由攻击者持有。随后程序会遍历存储设备(部分系统文件夹等除外),加密特定扩展名的文件;程序在加密文件时使用AES算法,会为每一个文件随机生成一个128位AES密钥,密钥随后会被程序加载完后生成的RSA公钥加密,并在当前文件加密完后存储在该文件的头部。程序还会调用命令提示符删除设备上的卷影副本(Shadow copy)备份。早先有报道认为这一操作可能会引起UAC弹框而被用户注意到,但后续分析指出,病毒是通过内核漏洞注入系统进程来执行的,传染过程中并不会有UAC弹窗出现。

加密过程结束后,病毒会把系统壁纸替换成英语告示,并显示一封提供28种语言版本的勒索信,其中部分可能使用了机器翻译。程序要求用户支付与300至600美元等值的比特币,并在勒索信中给予被感染者3天期限,如若超过赎金会翻倍,超过一周仍未付款则会“撕票”。在勒索信中,病毒还声称今后可能举行免费恢复活动,对象是运气好且“半年以上没钱付款的穷人”。

程序透过Tor匿名网络与攻击者的服务器连接。此外,程序还会在计算机所属局域网内,随机连接其他电脑SMB使用的TCP/UDP 445与139等端口以自我传播,并尝试用同样方式随机感染互联网上的其他计算机。据思科分析,病毒在感染其他计算机时会尝试透过DoublePulsar后门安装。而根据《连线》的报道,此病毒也会同时在计算机上安装该后门,现已有脚本可检测并移除。攻击者在程序中硬编码了至少3个比特币地址(或称“钱包”),以接收受害者的赎金,这些钱包的真实拥有者身份不明,但交易情况和余额是公开的。有人在Twitter上设置了一个机器人,以实时追踪这三个钱包收到的转账。截至2017年5月14日,攻击者已获得约合3.2万美元的比特币。

防御

若想有效防御此蠕虫的攻击,首先应立即部署Microsoft安全公告MS17-010中所涉及的所有安全更新。Windows XP、Windows Server 2003以及Windows 8应根据微软的用户指导安装更新。当不具备条件安装安全更新,且没有与Windows XP (同期或更早期Windows)主机共享的需求时,应当根据Microsoft安全公告MS17-010中的变通办法,禁用SMBv1协议,以免遭受攻击。虽然利用Windows防火墙阻止TCP 445端口也具备一定程度的防护效果,但这会导致Windows共享完全停止工作,并且可能会影响其它应用程序的运行,故应当按照微软公司提供的变通办法来应对威胁。

2017年5月第一次大规模传播时,署名为MalwareTech的英国安全研究员在当时的病毒中发现了一个未注册的域名,主因是病毒内置有传播开关(Kill Switch),会向该域名发出DNS请求,用于测试病毒是否处于杀毒软件的虚拟运作环境中,由于该域名并没有设置DNS,所以正常情况是不会有回应,若有回应就说明处于虚拟环境下,病毒会停止传播以防被杀毒软件清除。这名安全研究员花费8.29英镑注册域名后发现每秒收到上千次请求。在该域名被注册后,部分计算机可能仍会被感染,但“WannaCry的这一版本不会继续传播了”。然而需要注意的是,在部分网络环境下,例如一些局域网、内部网,或是需要透过代理服务器才能访问互联网的网络,此域名仍可能无法正常连接。另外,有报道称该病毒出现了新的变种,一些变种在加密与勒索时并不检查这一域名。

永恒之蓝(英语:EternalBlue)是美国国家安全局开发的漏洞利用程序,于2017年4月14日被黑客组织影子掮客泄漏。该工具利用445/TCP端口的文件分享协议的漏洞进行散播。

尽管微软于2017年3月14日已经发布过Microsoft Windows补丁修补了这个漏洞,然而在5月12日WannaCry勒索软件利用这个漏洞传播时,很多用户仍然因为没有安装补丁而受害。由于WannaCry的严重性,微软于2017年5月13日为已超过支持周期的Microsoft Windows XP、Microsoft Windows 8和Windows Server 2003发布了紧急安全更新,以阻止其散布造成更大的危害。

2017年6月27日,有勒索软件冒充是Petya利用永恒之蓝漏洞在欧洲地区大肆传播,该勒索软件被命名为NotPetya。其带有较强的政治目的进行攻击即进行破坏而不是索要赎金,即便受害者支付赎金也不会得到任何密钥,因为NotPetya根本就没有编写密钥上传模块到控制者的服务器。此后真正的Petya作者公布解密密钥并声明与欧洲地区的攻击无关,但解密密钥仅可解密Petya而不支持NotPetya加密的文件。

勒索软件攻击飙升,IoT 设备漏洞占比达 96%

2021年4月,Bitdefender 发布的一份《2020 Consumer Threat Landscape Report》显示,与 2019 年相比,2020 年的勒索软件攻击增长了 485%。第一和第二季度的攻击占所有攻击的 64%,比 2019 年前两个季度高出 19%。该报告同时指出,虽然采用专有操作系统的物联网(IoT)设备只占消费类设备的 34%,但其漏洞占比却已高达 96%。此外,与 2019 年相比,智能电视漏洞增加了 335%,而 NAS 设备中发现的漏洞数量则增加了 189%。

Bitdefender 威胁研究和报告主管 Bogdan Botezatu 称,其 2020 年的调查结果显示,消费者正在不断地受到网络犯罪分子的攻击,这些犯罪分子希望利用全球大流行带来的恐惧和社会不确定性来获取收益。网络罪犯将不遗余力地利用异常事件和人类的同情心来填补他们的口袋。与此同时,一些攻击形式也在不断的进步和发展。与 2019 年下半年相比,2020 年下半年报告的 Android 威胁增加了 32%。在检测到的所有 Android 恶意软件中,有 35% 来自 Android.Trojan.Agent 系列,其次是 Android.Trojan.Downloader(占 10%)和 Android.Trojan.Banker(占 7%)。

全球潜在有害应用程序(PUA,Potentially unwanted applications)的数量也有所增长,与 2019 年相比,2020 年同比上涨了 320%。报告称,虽然 PUA 不一定是恶意的,但它们也可以通过降低系统速度、显示意外广告或安装额外软件来影响用户体验。此外,2020 年下半年,Emotet 攻击也增涨了 449%;TrickBot 攻击则下降了 53%。完整报告请点击此处。

又一勒索软件团伙利用 7-zip 在数天内赚取数十万美元

2021年4月未旬,一个勒索软件团伙仅仅通过使用 7-zip 压缩软件对 QNAP 设备上的文件进行远程加密,就在短短 5 天时间内赚取了 26 万美元。从4月26日开始,世界各地的 QNAP NAS 用户突然发现他们存储的文件被加密了,其原因是一个名为 Qlocker 的勒索软件利用了他们设备上的漏洞执行了加密操作。

虽然大多数勒索软件集团在他们的恶意软件上会投入了相当多的开发时间,以使其高效、功能丰富并具有强大的加密功能,但 Qlocker 完全不同,他们甚至不需要创建自己的恶意软件程序。相反,他们扫描了连接到互联网的 QNAP 设备,并利用最近披露的漏洞对其进行攻击。这些漏洞使他们能够远程执行 7-zip 压缩软件,对受害者的 NAS 存储设备上的所有文件进行密码保护。利用这种简单的方法,他们在短短五天时间里利用 7-zip 压缩软件中经过时间考验的加密算法,对超过数千台设备进行了加密。

以企业为目标的勒索软件通常要求支付 10 万到 5000 万美元的赎金,以解密受害者设备上的文件,并且不泄露他们被盗的数据。然而,Qlocker 选择了一个不同的目标——他们针对的目标为利用 QNAP NAS 设备进行网络存储的消费者和中小型企业。

此外,Qlocker 将文件解密的赎金要求定价为 0.01 比特币,价格约为 500 美元。

让公司支付几十万、数百万,甚至是上千万美金,需要公司认真思考并判断丢失的数据是否值这个价格。然而,支付 500 美元可以被当作是恢复重要文件的一个小小代价,虽然受害者在这个过程中同样会感受到自己受到了侵犯,但这个价格更容易被接受。

由于 Qlocker 勒索软件使用了一套固定的比特币地址,并让受害者轮流使用这些地址,因此收集这些地址并监控他们的付款成为了可能。研究人员共收集到了 20 个收款的比特币地址,通过监控发现这些地址已经收到了共计 5.26 个比特币赎金,这一数额约为 26 万美金。按照每人支付 0.01 比特币计算,目前已有 526 名受害者支付了赎金用于资料解密。该勒索软件的活动仍在进行中,每天都有新的受害者出现,因此这一数字可能还会继续上升。为了防止这些勒索软件攻击,建议所有 QNAP 用户将多媒体控制台、媒体串流插件和混合备份同步应用程序都更新至最新版本。

YourData 勒索软件国内攻击通告

报告编号:B6-2021-072901

报告来源:360高级威胁研究分析中心

报告作者:360高级威胁研究分析中心

更新日期:2021-07-29

事件分析

近日360高级威胁研究分析中心监测发现,YourData勒索病毒国内传播趋势开始异常上涨,360安全大脑数据显示,其开始采用“匿影”僵尸网络进行传播(该僵尸网络还曾传播过WannaRen以及CryptoJoker勒索病毒家族),YourData勒索病毒又被称作Hakbit、Thanos家族,最早出现于2019年11月。但在2021年1月之前,国内极少出现被该病毒或变种攻击案例。2021年1月开始在国内出现该家族的变种,由于早期其后缀虽一直更新,但在国内传播时使用到的邮箱均为yourdata@RecoveryGroup.at,被命名为YourData。

- 2021年1月份开始,该变种开始在国内采用暴力破解远程桌面口令进行传播,但未显示出对企业的针对性。

- 2021年4月份开始,发现该家族开始针对性的进行投放勒索软件,使用带有受害者公司名特征的字符串作为后缀来重命名被加密文件。同样采用暴力破解远程桌面口令进行传播。

- 2021年7月份开始,发现该家族开始通过“匿影”僵尸网络进行传播,开始大范围传播。

在此前发起针对性攻击时,该家族在生成的勒索提示信息中不仅给出了邮箱联系方式,还留下了一个网址,可和黑客进行即时通信。黑客给受害者24小时的时间,若不能在24小时内支付0.7BTC的赎金,解密文件所需费用将提升20%。

此次利用“匿影”僵尸网络投放的勒索病毒生成的勒索提示信息,仅提供邮件地址供受害者联系,之前的通信页面没有提供。

“匿影”僵尸网络在今年6月底进行了一次更新。此次更新后,“匿影”通过已经驻留在受害机器中的后门植入文件名为“msf.ps1”的恶意powershell脚本,该脚本读取存放于basemsf.txt和powershell.txt中的powershell代码,解码后执行,其中basemsf.txt是负责投递各类木马病毒、内网横向移动工具的主要功能模块,powershell.txt负责将恶意代码反射注入到powershell进程中。“匿影”僵尸网络攻击流程如下图所示。

当basemsf.txt进入机器后,会根据实际情况从远程服务器下载挖矿木马、后门程序和勒索病毒,并植入到机器中。经过6月底的更新后,“匿影”僵尸网路攻击趋势出现一定幅度的增长,每天有近百台计算机遭到匿影僵尸网络的攻击。下图展示了“匿影”僵尸网络近半年的攻击趋势,可以清晰看到6月底的增长。

2021年7月29,360CERT发布通告,一直以来,360CERT对全球重要网络安全事件进行快速通报、应急响应。为更好地为政企用户提供最新漏洞以及信息安全事件的安全通告服务,现360CERT正式推出安全通告特制版报告,以便用户做资料留存、传阅研究与查询验证。用户可直接通过以下链接进行特制报告的下载。

YourData勒索软件国内攻击通告下载。

谷歌 VirusTotal 报告:95% 的勒索软件都针对 Windows

VirusTotal 发布的首份发布于2021年10月是中旬的勒索软件报告指出,2020 年和 2021 年上半年活跃的勒索软件组织多达 130 个。其中以色列的勒索软件攻击在过去 18 个月中增加了 600%,位居受影响国家/地区榜首。之后依次为韩国、越南、中国、新加坡、印度、哈萨克斯坦、菲律宾、伊朗和英国。它是一个提供免费的可疑文件分析服务的网站,在 2012 年被谷歌收购。该报告收集了 2020 年 1 月至今年 8 月的数据,一共对来自 140 个国家地区的 8000 万个勒索软件相关样本进行了综合分析;旨在帮助研究人员、安全从业人员和公众更好地了解勒索软件攻击的本质。

报告指出,约有 100 个勒索软件组织的勒索软件活动基线从未停止过。攻击者正在使用一系列方法,包括著名的僵尸网络恶意软件和其他远程访问木马(RAT)作为载体来提供他们的勒索软件。且在大多数情况下,攻击者都在他们的活动中使用了新的勒索软件样本。

在 2020 年初,GandCrab 是最活跃的勒索软件家族,不过它的流行率在下半年出现了大幅下降。之后在 2021 年 7 月,VirusTotal 又观察到了一个新的峰值,主要归因于 Babuk 勒索软件的新变体。

VirusTotal 根据调查结果对勒索软件的活跃度进行了一个排名:第一位是 Grandcrab,占样本的 78.5%;其次分别是 Babuk (7.61%)、Cerber (3.11%)、Matsnu (2.63%)、 Wannacry (2.41%)、Congur (1.52%)、Locky (1.29%)、Teslacrypt (1.12%)、Rkor (1.11%) 和 Reveon (0.70%)。

其中,最容易遭受攻击的操作系统当属 Windows。报告称检测到的 95% 的勒索软件文件是基于 Windows 的可执行文件或动态链接库(DLLs);还有 2% 是基于 Android 的。大约 5% 的分析样本与与 Windows 特权提升、SMB 信息泄露和远程执行相关的漏洞利用有关。

而 Emotet、Zbot、Dridex、Gozi 和 Danabot 则是用于分发勒索软件的主要恶意软件工具。

更多详情可查看完整报告。

TechTarget盘点的10起严重勒索软件攻击

与今天的勒索软件攻击相比,世界上首起勒索软件攻击简直就是小菜一碟。

1989年,出席世界卫生组织(WHO)艾滋病会议的数千名与会者回到家中,结果在自家的邮箱软盘里发现了一份关于感染艾滋病毒可能性的调查问卷,但是他们没有发现任何问题。磁盘其实含有一个程序,用于加密计算机文件的名称。如果这些人想要恢复文件,被告知要向巴拿马的一个邮箱寄去189美元。几年后,随着互联网兴起、社会向联网数字世界转变以及加密货币问世,勒索软件随之演变。恶意分子组织起来,勒索软件即服务(RaaS)浮出水面,双重或三重勒索攻击成为常态。因此受害者的数量、被索要的金额以及攻击得逞的影响都在飙升。

NCC集团的全球威胁情报团队报告显示,2023年7月的勒索软件攻击多达502起,创下纪录,比2023年6月的434起攻击增加了16%,是2022年7月观察到的勒索软件攻击数量的两倍多。Malwarebytes的《2023年勒索软件状况》报告发现,勒索软件的总数也创下了纪录,一年内仅在美国、法国、德国和英国就发生了1900起攻击,其中美国几乎占了一半。

企业因勒索软件而遭受的损失也在增加。Cybersecurity Ventures预测,到2031年,勒索软件攻击将给受害者造成2650亿美元的损失——与2017年勒索软件受害者支付的50亿美元相比,增幅惊人。而金钱损失只是勒索软件影响的一部分。除了成本外,组织还面临业务停机、声誉受损以及客户信任度下降等风险。此外,勒索软件具有下游效应,影响到最初攻击甚至没有针对的人员和系统。另外即使攻击被公开披露,企业为抢救或恢复系统而花费的实际金额(包括支付的赎金以及其他费用)也并不总是公开披露。因此,量化最严重的攻击可能很棘手。以下是TechTarget编辑部列出的迄今为止10起最具影响力的勒索软件攻击,按字母顺序排列。

1. Colonial Pipeline

勒索软件类型:DarkSide RaaS

攻击者:DarkSide

日期:2021年5月7日

损失:440万美元(追回约230万美元)

针对Colonial Pipeline的攻击之所以成为最臭名昭著的勒索软件攻击之一,很大程度上是由于它对美国民众的生活造成了影响,居住在美国东南部各州的人突然面临燃气供应短缺问题。它拥有一个从得克萨斯州向东南部输送燃料的管道系统,该公司管理这条管道的计算机系统遭到了勒索软件攻击。DarkSide攻击者通过老式VPN受感染凭据访问了系统。这家公司配合美国联邦调查局(FBI),在攻击发生后数小时内支付了440万美元的赎金。然而由于该公司难以全面恢复运营,影响持续了数天。

包括美国总统拜登在内的联邦和州政府官员在攻击发生后几天发布了紧急声明,以确保燃油能够输送到受影响地区,并限制损失。这起攻击还导致拜登在2021年5月12日发布了一道行政令,以加强美国的网络安全。近一个月后,美国司法部宣布,已缴获用于支付赎金的440万美元比特币中的230万美元。

2. 哥斯达黎加

勒索软件类型:Conti

攻击者:Conti团伙

日期:2022年4月17日

损失:每天3000万美元

Conti勒索软件团伙对哥斯达黎加政府机构发动了一起长达数月的攻击。最初针对财政部的攻击,是利用泄露的凭据在其系统中安装恶意软件。哥斯达黎加科学、创新、技术和电信部以及劳动和社会保障部后来也遭到了攻击。哥斯达黎加政府被迫关闭多个系统,导致政府付款延迟,贸易放缓和停止,服务受到限制。

在攻击发生的第一周内,前总统Carlos Alvarado拒绝支付声称的1000万美元罚款。Conti勒索软件团伙随后泄露了攻击中窃取的几乎所有672GB数据。系统在几个月后才恢复,但在该国新当选的总统Rodrigo Chaves Robles宣布进入紧急状态之前并未恢复。

勒索软件攻击会袭击形形色色、大大小小的组织,没有一家组织能够幸免。

3. Impresa

勒索软件类型:Lapsus$

攻击者:Lapsus$

日期:2022年1月1日

损失:未报告

勒索软件团伙Lapsus$发起了全球最引人注目的勒索软件攻击之一,攻击了葡萄牙最大的媒体集团Impresa。这次攻击导致其所有网站、周报和电视频道统统瘫痪。攻击者还控制了该公司的Twitter帐户,并声称可以访问该公司的AWS帐户。据新闻报道,Impresa证实了这起攻击,但表示勒索软件团伙没有提出赎金要求。

此前曾在2021年底攻击巴西卫生部的Lapsus$发布了一条勒索信息,威胁要公布公司数据。葡萄牙当局称,针对Impresa的攻击是该国有史以来最严重的网络攻击。

4. JBS USA

勒索软件类型:REvil RaaS

攻击者:REvil

日期:2021年5月30日

损失:支付1100万美元赎金

牛肉制造商JBS USA Holdings Inc.在攻击迫使其关闭运营后,用比特币向恶意分子支付了1100万美元的赎金。IT人员最初注意到该公司的一些服务器存在问题,此后不久,该公司就收到了一条索要赎金的信息。JBS旗下的Pilgrim's Pride Corp也受到了这次攻击的影响,在JBS支付巨额赎金之后,业务运营在几天内就恢复了。

5. Kronos

勒索软件类型:不明

攻击者:不明

日期:2021年12月11日

损失:除了支付赎金外,Kronos在2023年还支付了600万美元以了结Kronos的客户提起的一桩集体诉讼,客户声称该公司在保护系统方面做得不够到位。

Ultimate Kronos Group是一家业务遍布100多个国家的人力管理软件开发商,它在2021年底遭到了针对其私有云的勒索软件攻击。这起事件影响了全球各地的客户,引发了长达数年的连锁反应,并暴露了一起之前起到推波助澜的安全泄密事件。

Kronos在2021年12月11日发现了该勒索软件,但后来确定攻击者早前就侵入了公司的云环境,并窃取了公司数据。那次攻击暴露了该公司许多企业客户的员工数据。因此,这些客户在向员工发放工资时面临中断、延误和错误。

Kronos攻击引发了关于供应商责任的问题,并突显了第三方风险管理的重要性,因为许多组织认识到针对业务合作伙伴的攻击也可能会影响到自己。

6. 马士基

勒索软件类型:NotPetya

攻击者:俄罗斯政府撑腰的黑客疑似参与了攻击

日期:2017年6月27日

损失:约3亿美元

作为全球NotPetya攻击的一部分,丹麦航运巨头马士基遭受了大约3亿美元的损失。恶意软件利用了EternalBlue Windows漏洞,并通过合法财务软件MeDoc的后门进行传播,将该公司锁在了其用于运营全球航运码头的系统之外。作为一种擦除软件,NotPetya旨在加密受感染计算机上的所有文件,并且完全擦除或重写这些文件,使它们无法恢复——即使通过解密也恢复不了,从而造成最大程度的危害,马士基用了两周时间才恢复了计算机运营。

7. 瑞士空港公司(Swissport)

勒索软件类型:BlackCat RaaS

攻击者:BlackCat

日期:2022年2月3日

损失:航空服务中断,财务方面的数据未报道

提供机场地面和货物处理服务的瑞士空港公司(Swissport)在2022年2月宣布,其系统遭到了勒索软件攻击。这起事件的影响比较小,在瑞士空港公司恢复系统之前,仅延误了少量航班。该公司表示,它在24小时内遏制住了一起事件。然而勒索软件团伙BlackCat很快表示,它不仅加密了这家公司的文件,还窃取了该公司1.6 TB的数据打算出售,这是一起典型的双重勒索攻击。

8. 通济隆(Travelex)

勒索软件类型:REvil RaaS

攻击者:REvil

日期:2019年12月31日

损失:支付了230万美元赎金,该公司在2020年被迫进入破产管理程序,部分原因就是这起攻击。

在遭到REvil勒索软件团伙的攻击时,通济隆是全球最大的外汇管理局。攻击者利用了Pulse Secure VPN服务器的一个已知漏洞,渗入到该公司的系统中,并加密了5GB的数据。他们索要600万美元的赎金,后来通过谈判降到了230万美元。

这次攻击使该公司的内部系统瘫痪了近两周,财务受到极为严重的影响,最终迫使该公司在2020年进入破产管理程序。

9. 英国国民保健署(NHS)

勒索软件类型:WannaCry

攻击者:与朝鲜有关

日期:2017年5月

损失:9200万英镑(约合1亿美元)

全球各地的公司都受到了2017年春季开始的WannaCry勒索软件攻击的影响。WannaCry是第一个利用Windows系统中EternalBlue漏洞的勒索软件。英国国民保健署(NHS)是最主要的WannaCry受害者之一,英格兰和苏格兰的多家医院、全科医生和药店都受到了影响,NHS机构被迫推迟和转移医疗服务。据报道,没有与这次攻击直接相关的死亡事件。

10. 乌克兰

勒索软件类型:NotPetya

攻击者:美国中央情报局声称俄罗斯的GRU军事间谍机构是攻击者

日期:2017年6月27日

损失:全球估计达100亿美元

据网络安全软件公司ESET的研究人员声称,虽然60多个国家受到了影响,但2017年6月最初的全球性NotPetya攻击主要针对法国、德国和乌克兰三国的受害者,而乌克兰更是遭到了约80%的攻击。除了私营公司和电力公司运营的网络受到影响外,乌克兰的计算机系统也受到了影响。前面提到的马士基勒索软件攻击也是这一系列攻击的一部分。

该文章最后由 阿炯 于 2023-09-24 17:01:32 更新,目前是第 2 版。