Debian 10 buster 正式发布

在经历了 25 个月的开发后,Debian 团队在2019年7月7日终于宣布推出代号为 「Buster」 的 Debian 10 稳定版,并表示此版本将在未来 5 年获得由 Debian 安全团队和 Debian 长期支持团队提供的技术支持。

Debian 10 支持的架构

在更新日志中,团队首先提到了 Debian 10 支持的架构。据介绍,Debian 10 "buster" 官方支持的架构如下:

32 位 PC(i386)和 64 位 PC(amd64)

64 位 ARM(arm64)

ARM EABI(armel)

ARMv7(EABI 硬浮点 ABI,armhf)

MIPS(mips(大端序)和 mipsel(小端序))

64 位小端序 MIPS(mips64el)

64 位小端序 PowerPC(ppc64el)

IBM System z(s390x)

Debian 10 新变化

据团队介绍,Debian 10 "buster" 提供了多个桌面程序和环境,并包含以下这些桌面环境:Cinnamon 3.8、GNOME 3.30、KDE Plasma 5.14、LXDE 0.99.2、LXQt 0.14、MATE 1.20 和 Xfce 4.12。

值得注意的是,在 Debian 10 中,桌面环境 GNOME 默认使用 Wayland 而不是 Xorg 作为显示服务器。因为 Debian 团队认为 Wayland 拥有更简单和更现代的设计,在安全性方面也更具优势。不过即便如此,Debian 10 还是默认安装了 Xorg 显示服务器,并且可以在启动会话之前选择所使用的显示服务器 —— 选择不同的显示服务器对于使用特定的应用程序会有帮助。

在发布公告中,团队花了很大的篇幅来介绍 Debian 10 在安全方面的改进。他们表示,通过使用 Reproducible Builds 项目,Debian 10 包含的 91% 以上的源代码包将构建成“位对位一致”(bit-for-bit identical)的二进制包。这是一项重要的验证功能,可保护用户免遭企图恶意篡改编译器和构建网络的攻击。

此外,团队还表示未来 Debian 发布的新版本将包含工具和元数据,以便终端用户也能验证存档中包的来源。

为了照顾那些对安全环境有更高要求的用户,Debian 10 首次默认安装并启用了 AppArmor 安全模块,这是一个用于限制程序访问权限的控制框架,通过给每个程序定义不同的配置文件,来限制程序的访问权限(例如 mount,ptrace 和 signal 权限,或者文件的读、写和执行权限)。

在 Debian 7 "wheezy" 首次引入的 UEFI 启动在此版本中也有了明显的改进。Debian 10 面向 amd64, i386 和 arm64 架构的机器提供了安全引导(Secure Boot)的支持,并且在大多数机器上开箱即用。这意味着用户不再需要通过固件配置来禁用安全启动,可以在 Debian Wiki 的 Secure Boot 页面上了解更多相关信息。

每次发布新版本,Debian 总希望在视觉上给用户带来新的体验,Debian 10 也不例外,此版本采用了名为 "futurePrototype" 的新主题,最终效果如下图:

另外,Debian 10 "buster" 也是 Debian 首个提供基于 Rust 的程序的发行版,相关的应用程序包括 Firefox、ripgrep、fd、exa 和大量基于 Rust 的软件库(数量超过 450 个)。buster 提供 rustc 1.34 版本。

Debian 团队还为许多软件包进行了更新,并表示此次更新带来了比上一版本 stretch 更多的软件;buster 包括 13370 个新软件包,软件包的总数达到了 57703 个。

在 Debian 10 中,多数软件包也得到了更新,团队宣称更新了 35532 个软件包(占 stretch 软件包总数的 62%)。不过由于各种原因,有相当数量的软件包(7278 个,占 stretch 软件包总数的 13%)在这次更新中被删除了。我们将不会看到这些包有任何更新,而且在包管理软件中它们会被标记为“过时的”。

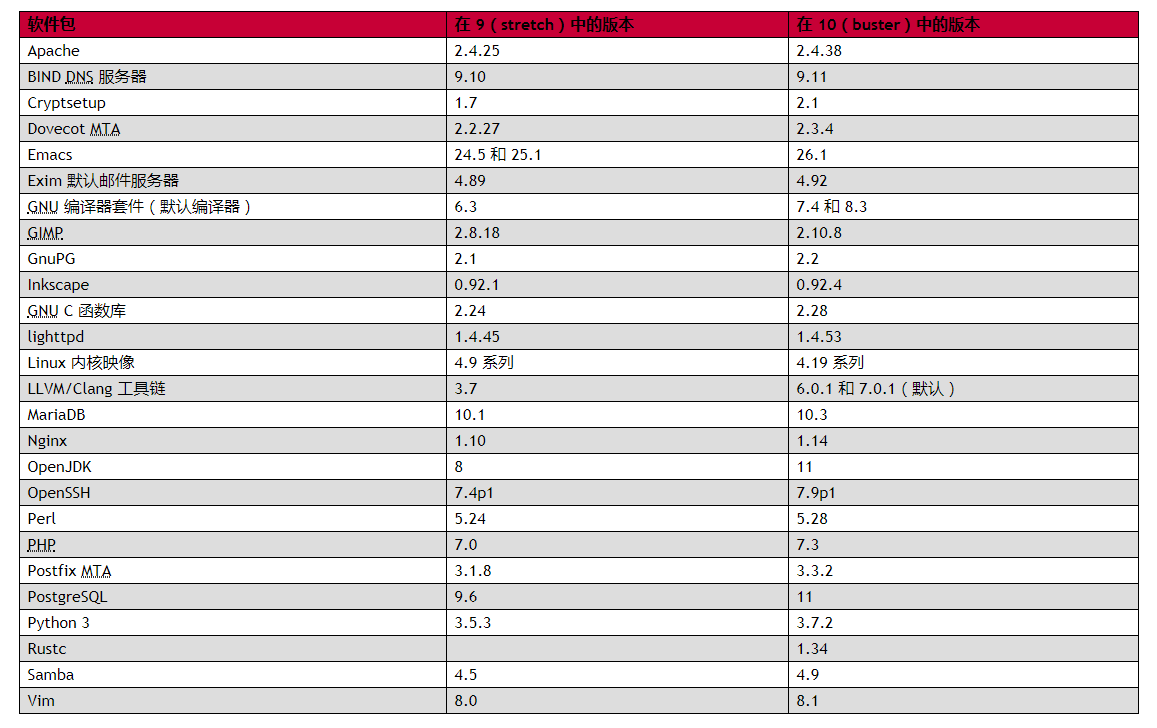

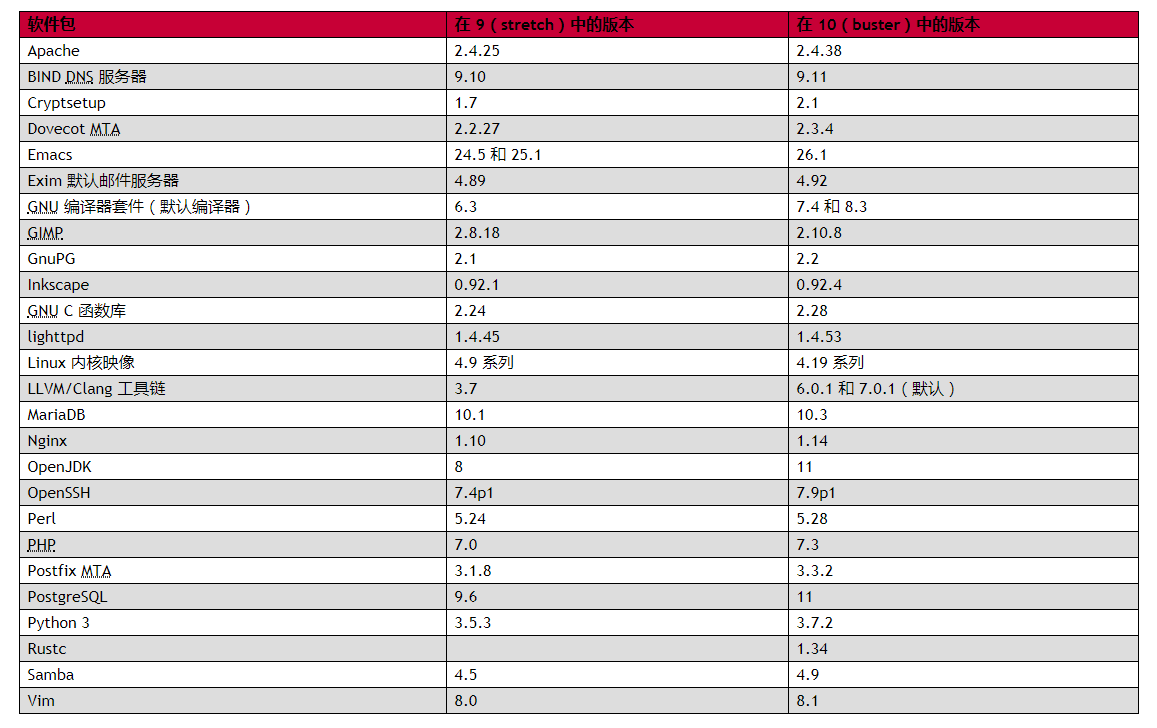

部分重要的软件更新:

关于 Debian 10 的发布说明,点此查看详细内容。

Debian 10.2 发布,带来大量修复软件包

Debian 10 "buster" 的第二个更新版本在2019年11月中旬发布了,此发行版主要对安全性问题进行了更正,并针对严重问题进行了一些调整。请注意,该发行点并不构成 Debian 10 的新版本,而仅更新了其中包括的某些软件包。安装后,可以使用最新的 Debian 镜像将软件包升级到当前版本。以下摘取部分修复内容:

aegisub:修复了从拼写检查器语言列表底部选择一种语言时崩溃的问题;右键单击字幕文本框时修复崩溃

akonadi:修复各种崩溃/死锁问题

base-files:更新 /etc/debian_version 的发行版

capistrano:修复了删除过多旧版本时失败的问题

cron:停止使用过时的 SELinux API

cyrus-imapd:修复了从 3.0.0 或更早版本升级时的数据丢失

debian-edu-config:处理较新的 Firefox ESR 配置文件;有条件地将发布节添加到 /etc/network/interfaces eth0 条目

debian-installer:修复使用 EFI 引导的 netboot 映像中的 hidpi 显示上的不可读字体

distro-info-data:添加 Ubuntu 20.04 LTS,Focal Fossa

更多详细内容见更新说明。

2020-05-11,Debian 10.4 已发布,这是 Debian 10 的第四个稳定版更新。此版本提供了稳定的软件包更新,重点放在安全修复程序和其他常规错误修复程序上。部分更新内容包括:

内核版本更新,以及将内核 ABI 升级至 4.19.0-9

升级 ClamAV 至新版本

修复 LibreOffice 的 OpenGL 切换问题

禁用对 NCBI-Blast 的支持

升级至最新的 NVIDIA 图形驱动程以及一个广泛的安全更新

安全更新范围从 Firefox 到 Python 再到 Chromium

……

新版中修复了 libssh 的一个特定安全漏洞,0.8.9 和 0.9.4 之前的 libssh 版本都受到影响。若未完全初始化连接、且系统尝试清理,则该漏洞可导致客户端或服务器完全崩溃。

由于 Google API 的更改导致 Debian 10.4 删除了命令行 Google Play 下载程序的 gplaycli 软件包,因此该软件包也已被删除。由于 API 的更改,在此版本中,用于从 Hotmail 帐户提取电子邮件的 Getlive 也已被删除。其他丢弃的软件包括kerneloops,libmicrodns,libperlspeak-perl,torbirdy,ugene 和 Yahoo2Mbox。更多内容请查看发行说明。

Debian 10.5 发布,修复"BootHole"安全漏洞

2020年08月02日,Debian 10.5 已发布,这是 Debian 10 "Buster" 的第五个稳定版更新,修复了部分安全问题和 bug。其中最值得关注的是此版本提供了必要的补丁来解决最近的 GRUB2 UEFI SecureBoot "BootHole" 安全漏洞。因此现在 BootHole 应该可以在 Debian 10.5 中得到解决,同时也不会出现当时缓解漏洞后仍有困扰部分 RHEL/CentOS 用户的启动问题。

除了解决 BootHole 问题之外,Debian 10.5 还更新了 ClamAV 防病毒软件、对 file-roller 的安全修复和其他细小的修复,对 fwupdate 和其他软件包使用加密的 Debian 签名密钥、修复 Jigdo 中的 HTTPS 支持问题、升级 Linux 4.19 内核支持、修复 PHP Horde 的多项跨站点脚本问题,以及其他多项修复。更多详情查看这里。

Debian 10.8 发布,包括多项安全更新和错误修正

Debian项目团队很高兴地宣布其稳定发行版Debian 10(代号 "buster")的第八次更新于2021年2月7日正式对外发布。本次更新主要是对安全问题进行了修正,同时也对一些严重的问题进行了调整。安全公告已经单独发布,并在可用的地方进行了参考。

请注意,这个点发行版(point release)并不构成 Debian 10 的新版本,只是更新了其中的一些软件包,没有必要扔掉旧的 "buster "介质。安装后,可以使用最新的Debian镜像将软件包升级到当前版本。那些经常从security.debian.org安装更新的人不会需要更新很多软件包,大多数这样的更新都包含在点发布中。新的安装镜像很快就会在常规位置提供。

杂项错误修正:这个稳定的更新为以下软件包添加了一些重要的修正。

包:原因

atftp:修复拒绝服务问题[CVE-2020-6097]

base-files:更新/etc/debian_version以适应10.8点发行版的需要

ca-certificates:更新Mozilla CA bundle到2.40,黑名单过期 AddTrust External Root

cacti:修正SQL注入问题[CVE-2020-35701]和存储XSS问题

cairo:修正图像合成器中掩码的使用 [CVE-2020-35492]

choose-mirror:更新镜像列表

cjson:修正cJSON_Minify中的无限循环

clevis:修复initramfs创建;clevis-dracut。安装时触发initramfs的创建

cyrus-imapd:修正cron脚本中的版本比较

debian-edu-config:将主机keytabs清理代码从gosa-modify-host中移出,变成一个独立的脚本,将LDAP调用减少为一个查询

debian-installer:使用 4.19.0-14 Linux 内核 ABI;根据提议的更新进行重建

debian-installer-netboot-images:对拟议的更新进行重建

debian-installer-utils:支持USB UAS设备上的分区

device-tree-compiler:修正dtc上的segfault -I fs /proc/device-tree上的segfault

didjvu:增加对tzdata的缺失的构建依赖性

dovecot:修复搜索包含畸形MIME邮件的邮箱时的崩溃问题

dpdk:新的上游稳定发布

edk2:CryptoPkg/BaseCryptLib:修复NULL析出[CVE-2019-14584]

emacs:OpenPGP用户ID没有电子邮件地址时,不要崩溃

fcitx:修正Flatpaks中的输入法支持

file:默认情况下,将名称递归深度增加到50

geoclue-2.0:检查最大允许的准确度水平,即使是对系统应用程序也是如此;使Mozilla API密钥可配置,默认使用Debian特定的密钥;修复使用指示器的显示

gnutls28:修复证书过期导致的测试套件错误

grub2:非交互式升级 grub-pc 时,如果 grub-install 失败则退出;运行 grub-install 前明确检查目标设备是否存在; grub-install。增加备份和恢复功能;不要在刚安装 grub-pc 时调用 grub-install

highlight.js:修复原型污染[CVE-2020-26237]

intel-microcode:更新各种微码

iproute2:修正JSON输出中的bug;修正在启动时使用ip netns add时导致系统DOS的竞赛条件

irssi-plugin-xmpp:不要过早地触发irssi核心连接超时,从而固定STARTTLS连接

libdatetime-timezone-perl:新版tzdata的更新

libdbd-csv-perl:修正libdbi-perl 1.642-1+deb10u2的测试失败

libdbi-perl:安全修复[CVE-2014-10402]

libmaxminddb:修复基于堆的缓冲区超读 [CVE-2020-28241]

lttng-modules:修正内核版本>=4.19.0-10的编译问题

m2crypto:修正与OpenSSL 1.1.1i及更新版本的兼容性

mini-buildd:builder.py:sbuild调用:显式设置'--no-arch-all'

net-snmp:snmpd: 为EXTEND-MIB添加cacheTime和execType标志

node-ini:不允许使用无效的危险字符串作为部分名称[CVE-2020-7788]

node-y18n:修复原型污染问题[CVE-2020-7774]

nvidia-graphics-drivers:新的上游版本;修复可能的拒绝服务和信息披露[CVE-2021-1056]

nvidia-graphics-drivers-legacy-390xx:新的上游版本;修复可能的拒绝服务和信息披露[CVE-2021-1056]

pdns:安全性修复[CVE-2019-10203 CVE-2020-17482]

pepperflashplugin-nonfree:变成一个虚包,负责删除之前安装的插件不再有功能也不支持

pngcheck:修复缓冲区溢出 [CVE-2020-27818]

postgresql-11:新的上游稳定版;安全修复[CVE-2020-25694 CVE-2020-25695 CVE-2020-25696]

postsrsd:确保时间戳标签在尝试解码之前不会太长[CVE-2020-35573]

python-bottle:停止允许;作为查询字符串分隔符[CVE-2020-28473]

python-certbot:自动使用ACMEv2 API进行续费,以避免ACMEv1 API删除的问题

qxmpp:修正潜在的SEGFAULT连接错误

silx:python(3)-silx: 添加对 python(3)-scipy 的依赖

slirp:修复缓冲区溢出 [CVE-2020-7039 CVE-2020-8608]

steam:新的上游版本

systemd:journal: journal_file_close()被传递为NULL时,不触发断言

tang:避免keygen和更新之间的竞赛条件

tzdata:新的上游版本;更新包括时区数据

unzip:应用CVE-2019-13232的进一步修复

wireshark:修复各种崩溃、无限循环和内存泄漏[CVE-2019-16319 CVE-2019-19553 CVE-2020-11647 CVE-2020-13164 CVE-2020-15466 CVE-2020-25862 CVE-2020-25863 CVE-2020-26418 CVE-2020-26421 CVE-2020-26575 CVE-2020-28030 CVE-2020-7045 CVE-2020-9428 CVE-2020-9430 CVE-2020-9431]

安全更新:本次修订为稳定版添加了以下安全更新,安全团队已经发布了关于这些更新的公告。安装程序也已经更新,包含了稳定版的修正。

本次修订所改变的包的完整列表。

拟对稳定分布进行更新。

稳定的发布信息发布说明、勘误表等。

安全公告和信息。

Debian 10.12于2022年3月下旬发布了,在与该旧版软件包相关的地方有类似的变化参见此处。

Debian 10 的第 13 次更新(也是最后一次)已于2022年9月中旬发布。此版本主要增加了对安全问题的更正、对严重问题的一些调整,以及更新了部分软件包。10.13 发布后,Debian 的安全和发布团队将不再为 Debian 10 提供更新。对于希望继续获得安全支持的用户应升级到 Debian 11,或访问LTS了解有关长期支持项目涵盖的架构和软件包子集的详细信息。对于经常从 security.debian.org 安装更新的用户就不需要更新很多软件包。

点此查看完整更新内容。

Debian 10 支持的架构

在更新日志中,团队首先提到了 Debian 10 支持的架构。据介绍,Debian 10 "buster" 官方支持的架构如下:

32 位 PC(i386)和 64 位 PC(amd64)

64 位 ARM(arm64)

ARM EABI(armel)

ARMv7(EABI 硬浮点 ABI,armhf)

MIPS(mips(大端序)和 mipsel(小端序))

64 位小端序 MIPS(mips64el)

64 位小端序 PowerPC(ppc64el)

IBM System z(s390x)

Debian 10 新变化

据团队介绍,Debian 10 "buster" 提供了多个桌面程序和环境,并包含以下这些桌面环境:Cinnamon 3.8、GNOME 3.30、KDE Plasma 5.14、LXDE 0.99.2、LXQt 0.14、MATE 1.20 和 Xfce 4.12。

值得注意的是,在 Debian 10 中,桌面环境 GNOME 默认使用 Wayland 而不是 Xorg 作为显示服务器。因为 Debian 团队认为 Wayland 拥有更简单和更现代的设计,在安全性方面也更具优势。不过即便如此,Debian 10 还是默认安装了 Xorg 显示服务器,并且可以在启动会话之前选择所使用的显示服务器 —— 选择不同的显示服务器对于使用特定的应用程序会有帮助。

在发布公告中,团队花了很大的篇幅来介绍 Debian 10 在安全方面的改进。他们表示,通过使用 Reproducible Builds 项目,Debian 10 包含的 91% 以上的源代码包将构建成“位对位一致”(bit-for-bit identical)的二进制包。这是一项重要的验证功能,可保护用户免遭企图恶意篡改编译器和构建网络的攻击。

此外,团队还表示未来 Debian 发布的新版本将包含工具和元数据,以便终端用户也能验证存档中包的来源。

为了照顾那些对安全环境有更高要求的用户,Debian 10 首次默认安装并启用了 AppArmor 安全模块,这是一个用于限制程序访问权限的控制框架,通过给每个程序定义不同的配置文件,来限制程序的访问权限(例如 mount,ptrace 和 signal 权限,或者文件的读、写和执行权限)。

在 Debian 7 "wheezy" 首次引入的 UEFI 启动在此版本中也有了明显的改进。Debian 10 面向 amd64, i386 和 arm64 架构的机器提供了安全引导(Secure Boot)的支持,并且在大多数机器上开箱即用。这意味着用户不再需要通过固件配置来禁用安全启动,可以在 Debian Wiki 的 Secure Boot 页面上了解更多相关信息。

每次发布新版本,Debian 总希望在视觉上给用户带来新的体验,Debian 10 也不例外,此版本采用了名为 "futurePrototype" 的新主题,最终效果如下图:

另外,Debian 10 "buster" 也是 Debian 首个提供基于 Rust 的程序的发行版,相关的应用程序包括 Firefox、ripgrep、fd、exa 和大量基于 Rust 的软件库(数量超过 450 个)。buster 提供 rustc 1.34 版本。

Debian 团队还为许多软件包进行了更新,并表示此次更新带来了比上一版本 stretch 更多的软件;buster 包括 13370 个新软件包,软件包的总数达到了 57703 个。

在 Debian 10 中,多数软件包也得到了更新,团队宣称更新了 35532 个软件包(占 stretch 软件包总数的 62%)。不过由于各种原因,有相当数量的软件包(7278 个,占 stretch 软件包总数的 13%)在这次更新中被删除了。我们将不会看到这些包有任何更新,而且在包管理软件中它们会被标记为“过时的”。

部分重要的软件更新:

关于 Debian 10 的发布说明,点此查看详细内容。

Debian 10.2 发布,带来大量修复软件包

Debian 10 "buster" 的第二个更新版本在2019年11月中旬发布了,此发行版主要对安全性问题进行了更正,并针对严重问题进行了一些调整。请注意,该发行点并不构成 Debian 10 的新版本,而仅更新了其中包括的某些软件包。安装后,可以使用最新的 Debian 镜像将软件包升级到当前版本。以下摘取部分修复内容:

aegisub:修复了从拼写检查器语言列表底部选择一种语言时崩溃的问题;右键单击字幕文本框时修复崩溃

akonadi:修复各种崩溃/死锁问题

base-files:更新 /etc/debian_version 的发行版

capistrano:修复了删除过多旧版本时失败的问题

cron:停止使用过时的 SELinux API

cyrus-imapd:修复了从 3.0.0 或更早版本升级时的数据丢失

debian-edu-config:处理较新的 Firefox ESR 配置文件;有条件地将发布节添加到 /etc/network/interfaces eth0 条目

debian-installer:修复使用 EFI 引导的 netboot 映像中的 hidpi 显示上的不可读字体

distro-info-data:添加 Ubuntu 20.04 LTS,Focal Fossa

更多详细内容见更新说明。

2020-05-11,Debian 10.4 已发布,这是 Debian 10 的第四个稳定版更新。此版本提供了稳定的软件包更新,重点放在安全修复程序和其他常规错误修复程序上。部分更新内容包括:

内核版本更新,以及将内核 ABI 升级至 4.19.0-9

升级 ClamAV 至新版本

修复 LibreOffice 的 OpenGL 切换问题

禁用对 NCBI-Blast 的支持

升级至最新的 NVIDIA 图形驱动程以及一个广泛的安全更新

安全更新范围从 Firefox 到 Python 再到 Chromium

……

新版中修复了 libssh 的一个特定安全漏洞,0.8.9 和 0.9.4 之前的 libssh 版本都受到影响。若未完全初始化连接、且系统尝试清理,则该漏洞可导致客户端或服务器完全崩溃。

由于 Google API 的更改导致 Debian 10.4 删除了命令行 Google Play 下载程序的 gplaycli 软件包,因此该软件包也已被删除。由于 API 的更改,在此版本中,用于从 Hotmail 帐户提取电子邮件的 Getlive 也已被删除。其他丢弃的软件包括kerneloops,libmicrodns,libperlspeak-perl,torbirdy,ugene 和 Yahoo2Mbox。更多内容请查看发行说明。

Debian 10.5 发布,修复"BootHole"安全漏洞

2020年08月02日,Debian 10.5 已发布,这是 Debian 10 "Buster" 的第五个稳定版更新,修复了部分安全问题和 bug。其中最值得关注的是此版本提供了必要的补丁来解决最近的 GRUB2 UEFI SecureBoot "BootHole" 安全漏洞。因此现在 BootHole 应该可以在 Debian 10.5 中得到解决,同时也不会出现当时缓解漏洞后仍有困扰部分 RHEL/CentOS 用户的启动问题。

除了解决 BootHole 问题之外,Debian 10.5 还更新了 ClamAV 防病毒软件、对 file-roller 的安全修复和其他细小的修复,对 fwupdate 和其他软件包使用加密的 Debian 签名密钥、修复 Jigdo 中的 HTTPS 支持问题、升级 Linux 4.19 内核支持、修复 PHP Horde 的多项跨站点脚本问题,以及其他多项修复。更多详情查看这里。

Debian 10.8 发布,包括多项安全更新和错误修正

Debian项目团队很高兴地宣布其稳定发行版Debian 10(代号 "buster")的第八次更新于2021年2月7日正式对外发布。本次更新主要是对安全问题进行了修正,同时也对一些严重的问题进行了调整。安全公告已经单独发布,并在可用的地方进行了参考。

请注意,这个点发行版(point release)并不构成 Debian 10 的新版本,只是更新了其中的一些软件包,没有必要扔掉旧的 "buster "介质。安装后,可以使用最新的Debian镜像将软件包升级到当前版本。那些经常从security.debian.org安装更新的人不会需要更新很多软件包,大多数这样的更新都包含在点发布中。新的安装镜像很快就会在常规位置提供。

杂项错误修正:这个稳定的更新为以下软件包添加了一些重要的修正。

包:原因

atftp:修复拒绝服务问题[CVE-2020-6097]

base-files:更新/etc/debian_version以适应10.8点发行版的需要

ca-certificates:更新Mozilla CA bundle到2.40,黑名单过期 AddTrust External Root

cacti:修正SQL注入问题[CVE-2020-35701]和存储XSS问题

cairo:修正图像合成器中掩码的使用 [CVE-2020-35492]

choose-mirror:更新镜像列表

cjson:修正cJSON_Minify中的无限循环

clevis:修复initramfs创建;clevis-dracut。安装时触发initramfs的创建

cyrus-imapd:修正cron脚本中的版本比较

debian-edu-config:将主机keytabs清理代码从gosa-modify-host中移出,变成一个独立的脚本,将LDAP调用减少为一个查询

debian-installer:使用 4.19.0-14 Linux 内核 ABI;根据提议的更新进行重建

debian-installer-netboot-images:对拟议的更新进行重建

debian-installer-utils:支持USB UAS设备上的分区

device-tree-compiler:修正dtc上的segfault -I fs /proc/device-tree上的segfault

didjvu:增加对tzdata的缺失的构建依赖性

dovecot:修复搜索包含畸形MIME邮件的邮箱时的崩溃问题

dpdk:新的上游稳定发布

edk2:CryptoPkg/BaseCryptLib:修复NULL析出[CVE-2019-14584]

emacs:OpenPGP用户ID没有电子邮件地址时,不要崩溃

fcitx:修正Flatpaks中的输入法支持

file:默认情况下,将名称递归深度增加到50

geoclue-2.0:检查最大允许的准确度水平,即使是对系统应用程序也是如此;使Mozilla API密钥可配置,默认使用Debian特定的密钥;修复使用指示器的显示

gnutls28:修复证书过期导致的测试套件错误

grub2:非交互式升级 grub-pc 时,如果 grub-install 失败则退出;运行 grub-install 前明确检查目标设备是否存在; grub-install。增加备份和恢复功能;不要在刚安装 grub-pc 时调用 grub-install

highlight.js:修复原型污染[CVE-2020-26237]

intel-microcode:更新各种微码

iproute2:修正JSON输出中的bug;修正在启动时使用ip netns add时导致系统DOS的竞赛条件

irssi-plugin-xmpp:不要过早地触发irssi核心连接超时,从而固定STARTTLS连接

libdatetime-timezone-perl:新版tzdata的更新

libdbd-csv-perl:修正libdbi-perl 1.642-1+deb10u2的测试失败

libdbi-perl:安全修复[CVE-2014-10402]

libmaxminddb:修复基于堆的缓冲区超读 [CVE-2020-28241]

lttng-modules:修正内核版本>=4.19.0-10的编译问题

m2crypto:修正与OpenSSL 1.1.1i及更新版本的兼容性

mini-buildd:builder.py:sbuild调用:显式设置'--no-arch-all'

net-snmp:snmpd: 为EXTEND-MIB添加cacheTime和execType标志

node-ini:不允许使用无效的危险字符串作为部分名称[CVE-2020-7788]

node-y18n:修复原型污染问题[CVE-2020-7774]

nvidia-graphics-drivers:新的上游版本;修复可能的拒绝服务和信息披露[CVE-2021-1056]

nvidia-graphics-drivers-legacy-390xx:新的上游版本;修复可能的拒绝服务和信息披露[CVE-2021-1056]

pdns:安全性修复[CVE-2019-10203 CVE-2020-17482]

pepperflashplugin-nonfree:变成一个虚包,负责删除之前安装的插件不再有功能也不支持

pngcheck:修复缓冲区溢出 [CVE-2020-27818]

postgresql-11:新的上游稳定版;安全修复[CVE-2020-25694 CVE-2020-25695 CVE-2020-25696]

postsrsd:确保时间戳标签在尝试解码之前不会太长[CVE-2020-35573]

python-bottle:停止允许;作为查询字符串分隔符[CVE-2020-28473]

python-certbot:自动使用ACMEv2 API进行续费,以避免ACMEv1 API删除的问题

qxmpp:修正潜在的SEGFAULT连接错误

silx:python(3)-silx: 添加对 python(3)-scipy 的依赖

slirp:修复缓冲区溢出 [CVE-2020-7039 CVE-2020-8608]

steam:新的上游版本

systemd:journal: journal_file_close()被传递为NULL时,不触发断言

tang:避免keygen和更新之间的竞赛条件

tzdata:新的上游版本;更新包括时区数据

unzip:应用CVE-2019-13232的进一步修复

wireshark:修复各种崩溃、无限循环和内存泄漏[CVE-2019-16319 CVE-2019-19553 CVE-2020-11647 CVE-2020-13164 CVE-2020-15466 CVE-2020-25862 CVE-2020-25863 CVE-2020-26418 CVE-2020-26421 CVE-2020-26575 CVE-2020-28030 CVE-2020-7045 CVE-2020-9428 CVE-2020-9430 CVE-2020-9431]

安全更新:本次修订为稳定版添加了以下安全更新,安全团队已经发布了关于这些更新的公告。安装程序也已经更新,包含了稳定版的修正。

本次修订所改变的包的完整列表。

拟对稳定分布进行更新。

稳定的发布信息发布说明、勘误表等。

安全公告和信息。

Debian 10.12于2022年3月下旬发布了,在与该旧版软件包相关的地方有类似的变化参见此处。

Debian 10 的第 13 次更新(也是最后一次)已于2022年9月中旬发布。此版本主要增加了对安全问题的更正、对严重问题的一些调整,以及更新了部分软件包。10.13 发布后,Debian 的安全和发布团队将不再为 Debian 10 提供更新。对于希望继续获得安全支持的用户应升级到 Debian 11,或访问LTS了解有关长期支持项目涵盖的架构和软件包子集的详细信息。对于经常从 security.debian.org 安装更新的用户就不需要更新很多软件包。

点此查看完整更新内容。