安全竞赛中多个系统及浏览器被攻破

安全竞赛 iPhone、Safari、IE8、火狐全被黑

CNET科技资讯网 2010年3月26日国际报道:研究人员24日在温哥华CanSecWest安全展的年度Pwn2Own竞赛上,示范如何骇入未解锁的iPhone(手机上网)、在Snow Leopard执行的Safari,和Windows 7系统上的Internet Explorer 8及Firefox。

Independent Security Evaluators主任安全分析师Charlie Miller,在没有实体接触目标电脑的情况下,成功骇入一台MacBook Pro的Safari,赢得1万美元奖金。Miller在去年利用一个Safari漏洞完成入侵,夺得5,000美元奖金,2008年则是骇入一台 MacBook Air,拿下1万美元,全都是用同一台电脑完成。

来自荷兰的独立安全研究员Peter Vreugdenhil,利用自制的程序绕过IE 8的防卫功能,也获得1万美元奖金。同样赢得1万美元的还有英国MWR InfoSecurity研究主管Nils(他拒绝透露姓氏),他的目标是Firefox。目前仍是德国奥登伯格大学(University of Oldenburg)电脑科学系学生的Nils,去年已成功示范骇入IE 8、Safari及Firefox,夺得1.5万美元。

最后,卢森堡大学的Ralf Philipp Weinmann和德国公司Zynamics员工Vincenzo Iozzo,均成功骇入iPhone,将共享1.5万美元奖金。主办单位TippingPoint的Zero Day Initiative表示,由于Iozzo在参赛途中延误,他的同事Halvar Flake担任他的现场代理人。

Miller拒绝提供他骇入Safari的详细方式,但说目标电脑曾先造访一个带有恶意程序的网站。他表示:我在他的电脑里有一个互动壳层(界面),所以我能执行任何我要的指令。他从头到尾都不知道,现在他的电脑已被修补完好。

Miller在一周之内就写出攻击程序。他说:那是非常可靠的程序,某些研究员说是“武器化”,也就是说绝对有用。

要骇入IE 8,Vreugdenhil针对两个漏洞发动一个四阶段攻击,其中涉及回避 ASLR(位址空间编排随机化),和入侵DEP(数据执行保护),这些都是用来阻挡对浏览器的攻击。如同其他攻击,示范中的目标电脑也曾造访带有恶意程序的网站。他花了不到两周的时间写出攻击程序,并借此取得目标电脑的使用者权限。

Nils则是利用一个内存损害漏洞,同时也必须回避ASLR和DEP功能。他说:现在轮到Mozilla去解决这个问题。如果适当地使用,它们也可以是不错的缓冲机制。Nils只花几天就写出这个看似执行Windows计算机的攻击程序,但他说:我可以(借此)展开任何程序。

针对参赛者成功回避ASLR和DEP一事,微软代表,IE产品经理Pete LePage表示,会调查这些漏洞。他说:我们目前没有发现任何攻击。

在iPhone竞赛方面,Iozzo和Weinmann用大约两周的时间写出程序,目标是窃取iPhone手机上SMS数据库的内容。要完成攻击,目标iPhone必须造访带有攻击代码的网站。Weinmann说:(攻击代码)执行,并上传手机的区域SMS数据库到我们控制的服务器。

他表示,攻击代码会先回避数字签名代码。iPhone借此确认内存内的程序代码来自苹果。接下来是寻找苹果的程序中可用来拼凑以完成攻击的部分。 Flake说:绕过签名代码是一个大工程。他们采用的技术自1997年就存在,但从未被用在ARM处理器上。

研究人员表示,虽然这次攻击只示范窃取SMS资料(也包括删除信息),它也能用来存取通讯录、照片和其他iPhone上的资料,使用者甚至完全不知道攻击的发生。

TippingPoint会跟被骇系统的软件厂商分享相关信息,以便他们制作补丁方案。

以上信息源自:CNET科技资讯网

360团队攻破 Windows 10、iOS 14、Chrome 等多款产品

2020年11月7日,第三届“天府杯”在成都成功举行,本次大赛参赛者包括了来自各地的 34 支团队,其中有 360 集团、阿里巴巴、中科院、绿盟科技集团等。此次大赛共设置三个独立并行的比赛项目,分别为原创漏洞演示复现赛、产品破解赛和系统破解赛。其中,前两个环节为破解大赛必选部分,需要各参赛战队在报名时选择一个作为参赛项目,系统破解赛则设置为开放性比赛环节,在现场提供给感兴趣的参赛队员进行破解。原创漏洞复现赛赛场共遴选出 10 支队伍,现场围绕车联网、智能家居设备等演示了 20 个原创漏洞。产品破解赛共有 24 支队伍针对 16 个赛项展开破解。

主办方表示,在今年的比赛中,有很多成熟的、有难度的目标已被成功破解。此次大赛中确定被破解的产品包括有:

在 iPhone11 Pro 上运行的 iOS 14

三星 Galaxy S20

Windows 10 v2004(2020 年 4 月版)

Ubuntu

Chrome

Safari

Firefox

Adobe PDF 阅读器

Docker(Community Edition)

VMWare EXSi(hypervisor)

QEMU(仿真器和虚拟器)

TP-Link 和华硕路由器固件

大赛设置了 100 万美元的奖金,其中 90% 的奖金用于产品破解赛,单项最高奖金达 18 万美元;剩下 10% 的奖金则用于漏洞演示复现赛。对于每一次成功的攻击,参赛人员都会获得金钱上的奖励,奖励多少则取决于他们选择的目标和漏洞类型。根据竞赛规则,所有漏洞均已报告给软件提供商,相关漏洞补丁预计在未来几天和几周内进行提供。

此次大赛的冠军来自奇虎 360,目前 360 安全团队已实现了天府杯三连冠 。数据显示,360 政企安全联队(360 政企安全漏洞研究院、360 落叶知秋、360CDSRC)共斩获了 81.25 万美金奖励。

其中 360 政企安全漏洞研究院凭借攻破 Chrome、Firefox、VMWare ESXi、Samsung Galaxy S20、CentOS 8、KVM-qemu、Adobe PDF Reader、iPhone11pro、TPlink 项目,摘得 2020 天府杯“最佳产品破解奖一等奖”。其对 VMWare ESXi 项目的破解则成功拿下了比赛单项最高奖金 18 万美元。在此次破解中,该团队仅用几千行代码就实现了虚拟机逃逸,获取了系统最高权限,整个破解过程耗时 15 秒 。另外,360 落叶知秋团队则成功攻破 Samsung Galaxy S20 项目,360CDSRC 实现了 Adobe PDF Reader 项目的破解。

针对在“天府杯”网络安全大赛上被中国参赛团队攻破所利用的漏洞,Firefox 项目团队在 11 月 10 日迅速发布了 82.0.3 版本,修复了 MCallGetProperty 操作码可以在某些情况下导致 Firefox 浏览器被劫持的问题,并将该漏洞补丁定级为严重的“critical”级别。

上周末在成都举办的“天府杯”国际网络安全大赛上,包括 360 团队在内的中国技术团队在厂商允许的受控条件下,对 iPhone 11(iOS 14),三星 Galaxy S20,Windows 10 v2004(2020 年 4 月版),Ubuntu,CentOS,四大浏览器(Chrome、Safari、Firefox、Edge),docker(社区版)等 16 项主流互联网系统和产品进行攻击,并成功攻破了 11 项。

浏览器方面,四大浏览器中的 Chrome、Safari 和 Firefox 都被成功攻破,其中来自 360 政企安全漏洞研究院的团队利用 MCallGetProperty 操作码的漏洞迅速攻破 Firefox。本次比赛也引发了国外媒体的关注和网友的热议,Mozilla 也在第一时间获悉了来自 360 团队提供的漏洞报告,迅速修复了该漏洞。

VMware 针对中国天府杯期间发现的漏洞发布补丁

2022年2月中旬消息,VMware 发布了一份安全公告(VMSA-2022-0004),提供了针对中国天府杯期间发现的影响 VMware ESXi、Workstation、Fusion 和 Cloud Foundation 的多个漏洞的补丁程序。公告涵盖了 CVE-2021-22040、CVE-2021-22041、CVE-2021-22042、CVE-2021-22043 和 CVE-2021-22050。

VMware 方面鼓励客户“以安全强化配置”部署其产品,同时应用所有的更新、安全补丁和缓解措施。

VMware ESXi、Workstation 和 Fusion 在 XHCI USB 控制器中包含一个 use-after-free 漏洞。VMware 已评估此问题的严重性在 Important severity range,CVSSv3 基础得分最高为 8.4。且 VMware ESXi、Workstation 和 Fusion 在 UHCI USB 控制器包含一个 double-fetch 漏洞。严重性评估也在 Important severity range,CVSSv3 基础得分最高同样也为8.4。在虚拟机上拥有本地管理权限的恶意行为者都可能利用这两个问题,以在主机上运行的虚拟机 VMX 进程的身份执行代码。

VMware 表示,由于 VMX 有权访问 settingsd authorization tickets,因此 ESXi 包含未经授权的访问漏洞。它给该问题的最高 CVSSv3 基础评分为 8.2,并指出在 VMX 进程中拥有权限的黑客可能只能访问作为高权限用户身份运行的设置服务。

VMware ESXi 还存在一个 TOCTOU(Time-of-check Time-of-use)漏洞,存在于处理临时文件的方式中;最高 CVSSv3 基础得分也是 8.2,因为它允许具有 settingsd 访问权限的恶意行为者可以通过编写任意文件来提升权限。 ESXi 在 rhttpproxy 中包含一个缓慢的 HTTP POST 拒绝服务漏洞。VMware 已评估此问题的严重性在中等严重程度,最高 CVSSv3 基础得分为 5.3。具有 ESXi 网络访问权限的恶意行为者可能会利用这个问题,通过使用多个请求 overwhelming rhttpproxy 服务来创建一个 denial-of-service 条件。

虽然 VMware 敦促用户应用所有补丁,但公告也指出,从虚拟机中移除 USB 控制器可能有助于解决这个问题。不过此举在规模上或许是不可行的,并且“不会像打补丁那样消除潜在威胁”。“这个漏洞的后果是严重的,特别是如果攻击者可以访问你环境中的工作负载。使用 ITIL 变更类型定义来实践变更管理的组织会认为这是一种 emergency change”。

10 款浏览器隐私保护对比,Chrome 和 Edge 的表现让人忧心

2022年1月中旬消息,PrivacyTests进行的一项开源计划,它会对流行的网络浏览器进行一套自动化的测试。这些测试旨在以公正的方式审核网络浏览器的隐私属性。测试的结果是公开的,以帮助注重隐私保护的用户对使用哪种浏览器做出更加明智的选择,并鼓励浏览器制造商改善这些隐私数据的泄露。近日 PrivacyTests.org 基于目前市面上主流的 10 款浏览器又进行了一次隐私保护测试,参与测试的浏览器和浏览器对应版本分别为:Brave 1.34、Chrome 97、Edge 97、Firefox 95、Librewolf 95、Opera 82、Safari 15.1、Tor 11、Ungoogled 96、Vivaldi 5。

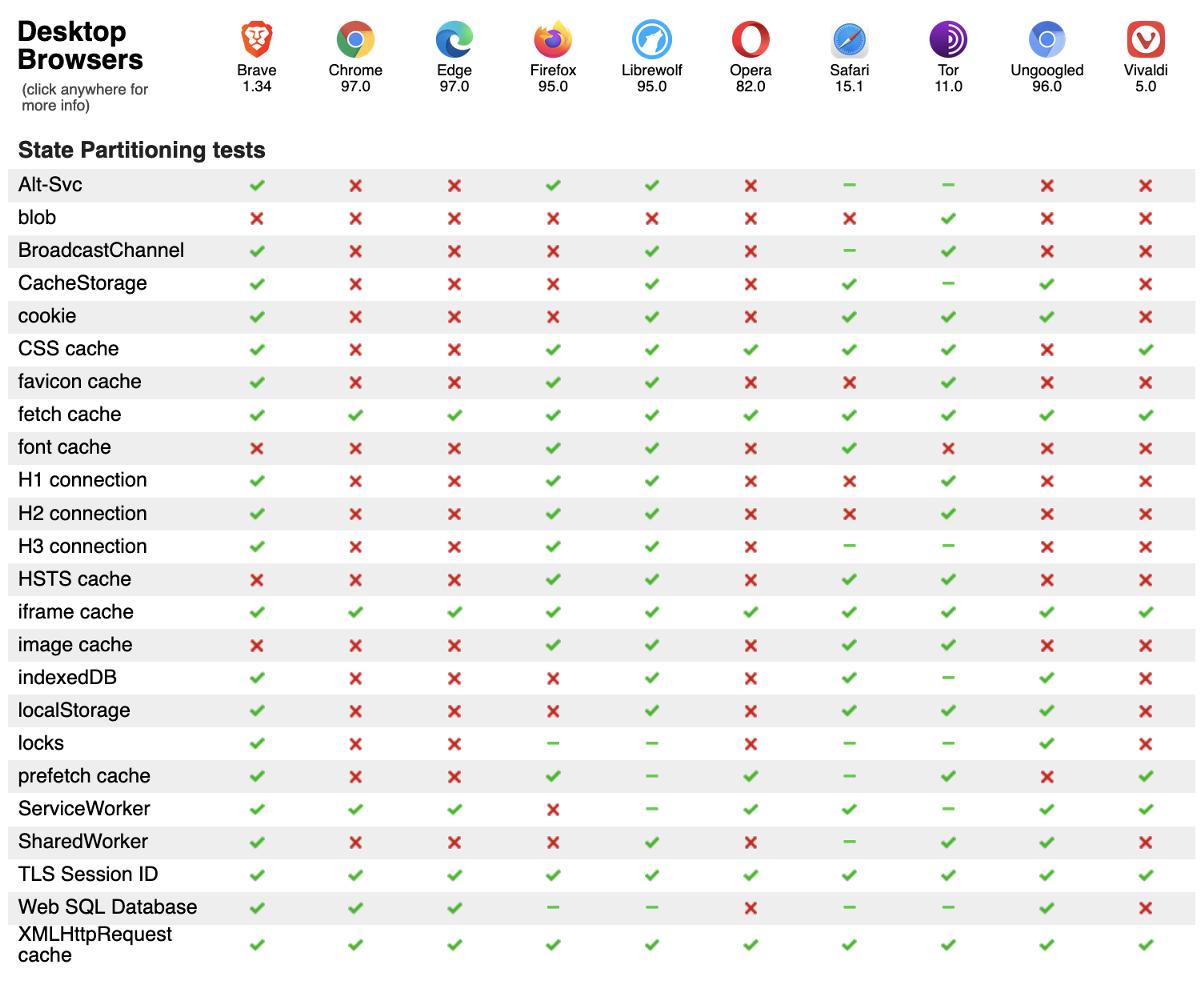

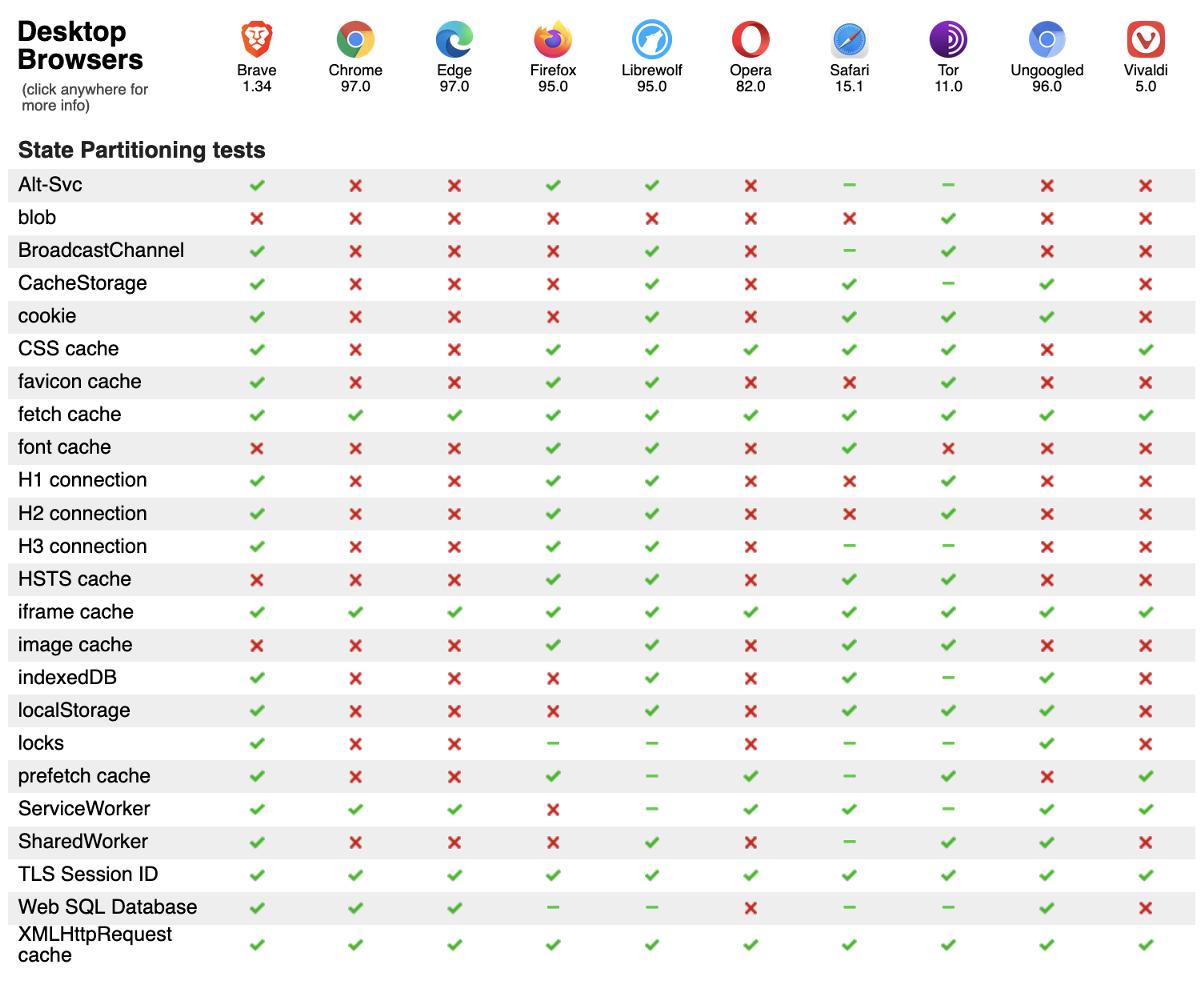

网络浏览器的一个常见隐私漏洞是它们允许追踪公司用一些能识别用户的 “State” 来标记浏览器。当第三方跟踪器嵌入网站时,他们可以在你浏览不同网站时看到这些识别数据。这类泄漏可以通过分割存储在浏览器中的所有数据来解决,这样网站之间就不会有数据共享。而首先进行的 State Partitioning 测试也正是针对这个常见情形进行的。

State Partitioning 测试

State Partitioning 测试共有 22 个小项,其中 Librewolf 和 Tor 表现最好,在 22 个小项中仅有一项未通过测试;其中 Librewolf 未通过 blob 测试(blob URL 是对一些原始数据的本地引用,追踪器可以使用 blob URL 在网站之间共享数据),而 Tor 未通过 font cache 测试(网络字体有时被存储在自己的缓存中,这很容易被滥用于跨站追踪);紧随它们后面的分别是 Brave(4 项未通过)、Safari(4 项未通过)和 Firefox(8 项未通过);表现最差的当属 Chrome 和 Edge,在 22 项测试中仅通过了 6 项。

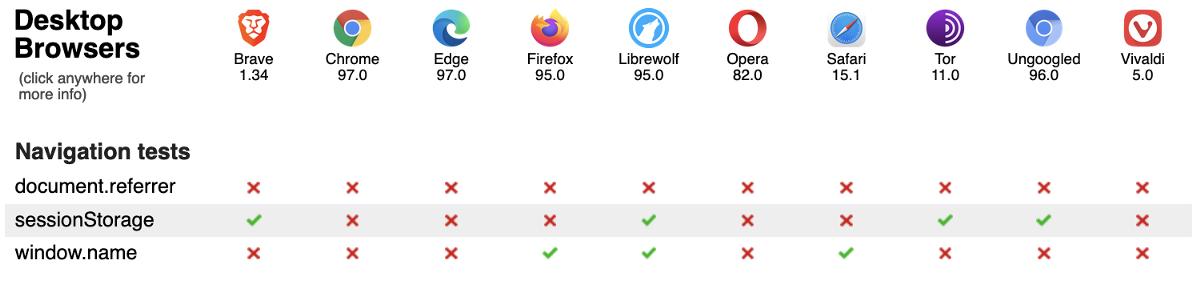

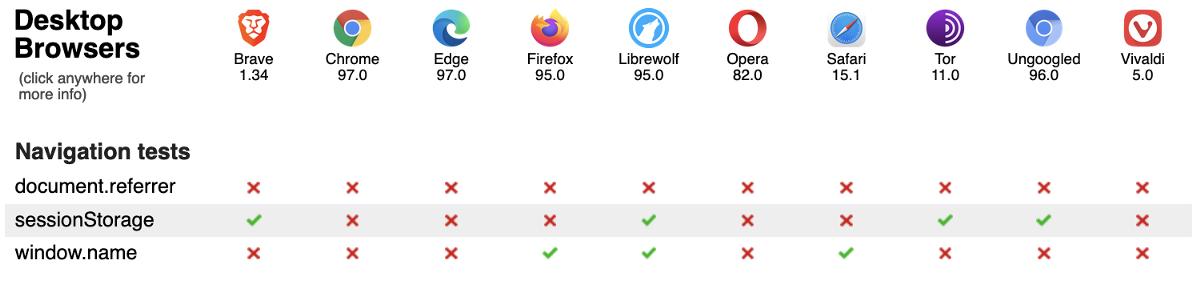

Navigation 测试

当你点击超链接将浏览器从一个网站导航到另一个网站时,某些浏览器 APl 允许第一个网站与第二个网站进行通信。这个隐私漏洞可以通过对网站之间的数据传输引入新的限制来解决。

这个测试环节中分为 3 个小项,Librewolf 表现依然最好,通过了其中的两项测试,没有通过的 document.referrer 测试本质上也是一种浏览器用来让网站知道用户从哪里访问的一种机制。

Brave、Firefox、Safari、Tor 和 Ungoogled 位列第二梯队,通过了一项测试;而 Chrome、Edge、Opera 和 Vivaldi 表现最差,三项测试全部失败。

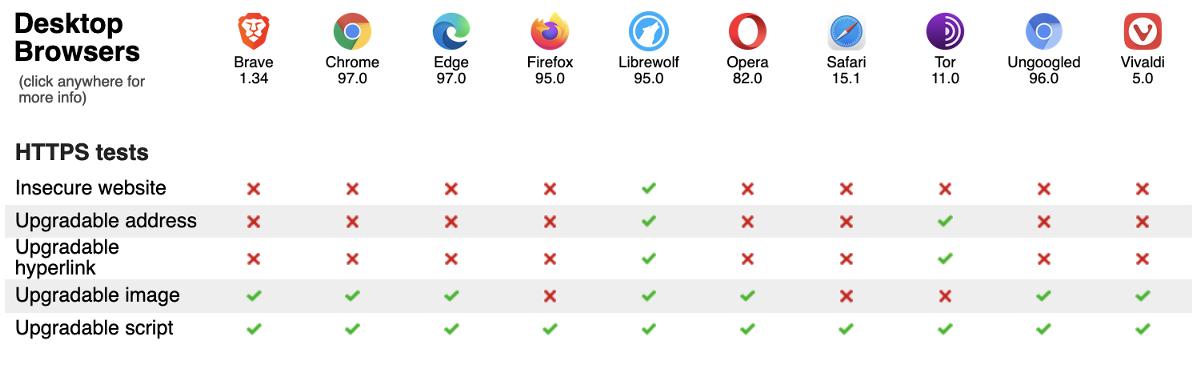

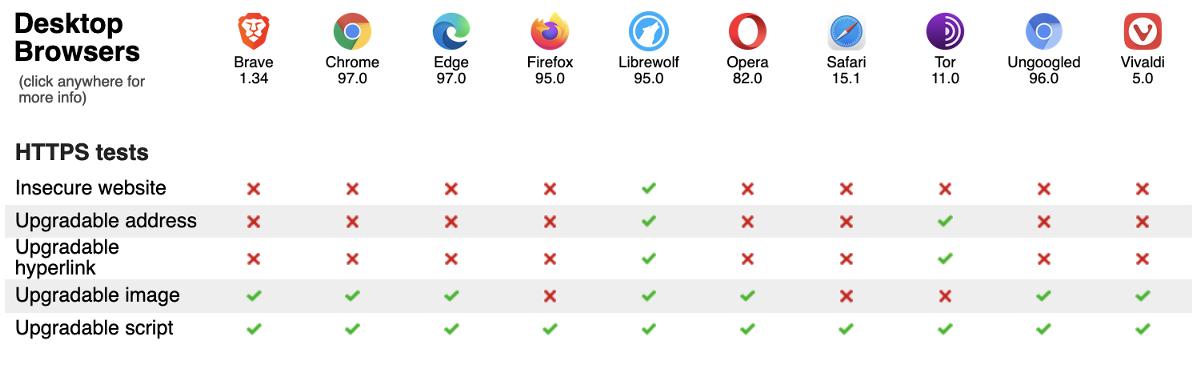

HTTPS 测试

HTTPS 是网络浏览器用来安全地连接网站的协议。当使用 HTTPS 时连接是加密的,因此网络上的第三方无法读取服务器和你的浏览器之间发送的内容。

HTTPS 测试共分为 5 小项,Librewolf 一骑绝尘,通过了全部测试;其次是 Tor,通过了 3 项测试;在这个环节中表现最差的反而是一向在强调隐私保护的 Firefox 和 Safari,两者都仅通过了 Upgradable script,这是一个检查浏览器是否尽可能地尝试将脚本的不安全地址升级为 HTTPS 的项目。

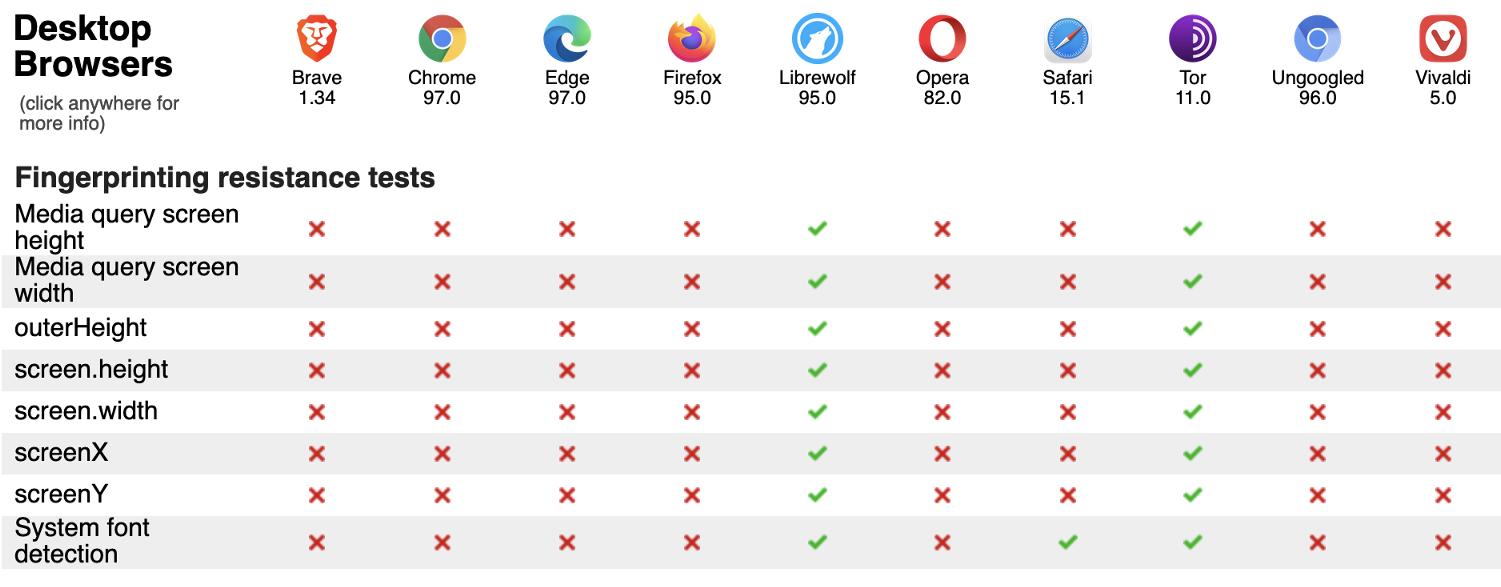

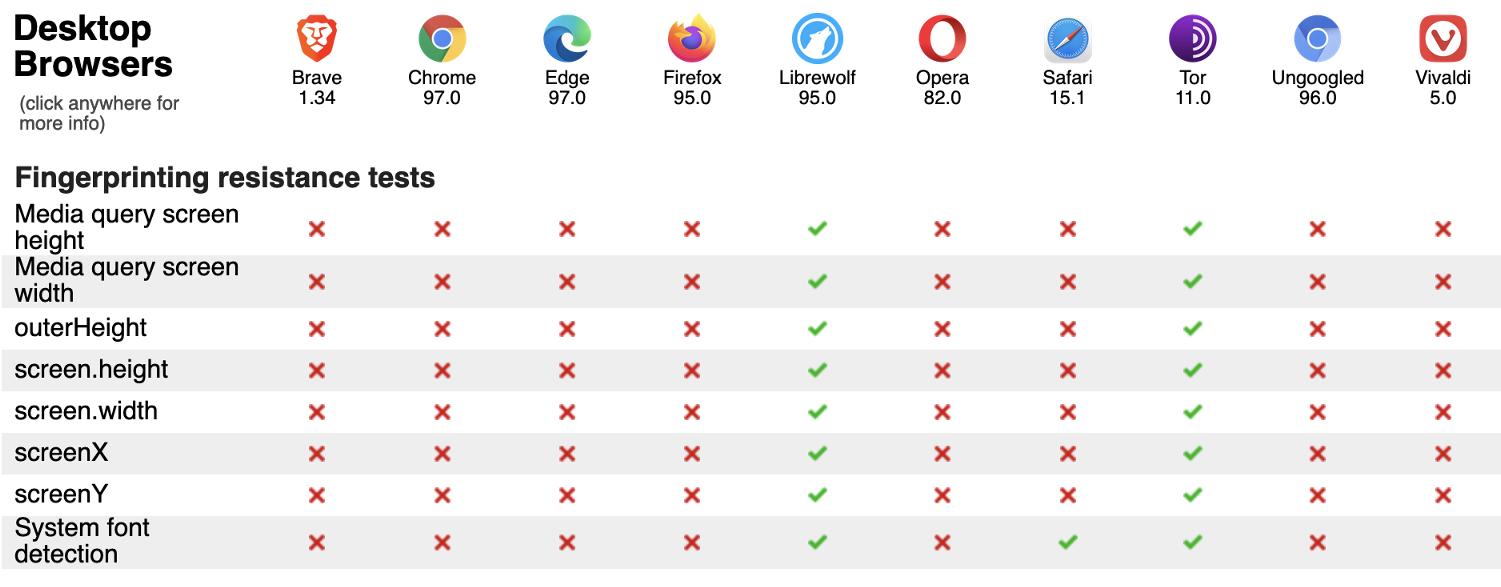

Fingerprinting 拦截测试

Fingerprinting 就是我们常说的浏览器指纹,是一种用户识别技术。指纹脚本将测量你的浏览器的几个特征,结合这些特征数据建立一个指纹,从而可以在网络用户中精准地识别出你。浏览器通常可以最大限度地减少网络 APl 所披露的识别信息,达到保护用户隐私的目的。

这个环节中,Librewolf 和 Tor 通过全部测试;Safari 通过了 System font detection 这一项测试,这是一个可以检测网页是否可以获取用户系统上安装字体的存在。各种字体的存在与否也可以被用来对用户进行识别。

除了上述三款浏览器,其他所有浏览器都没能通过其中的任何一项测试。

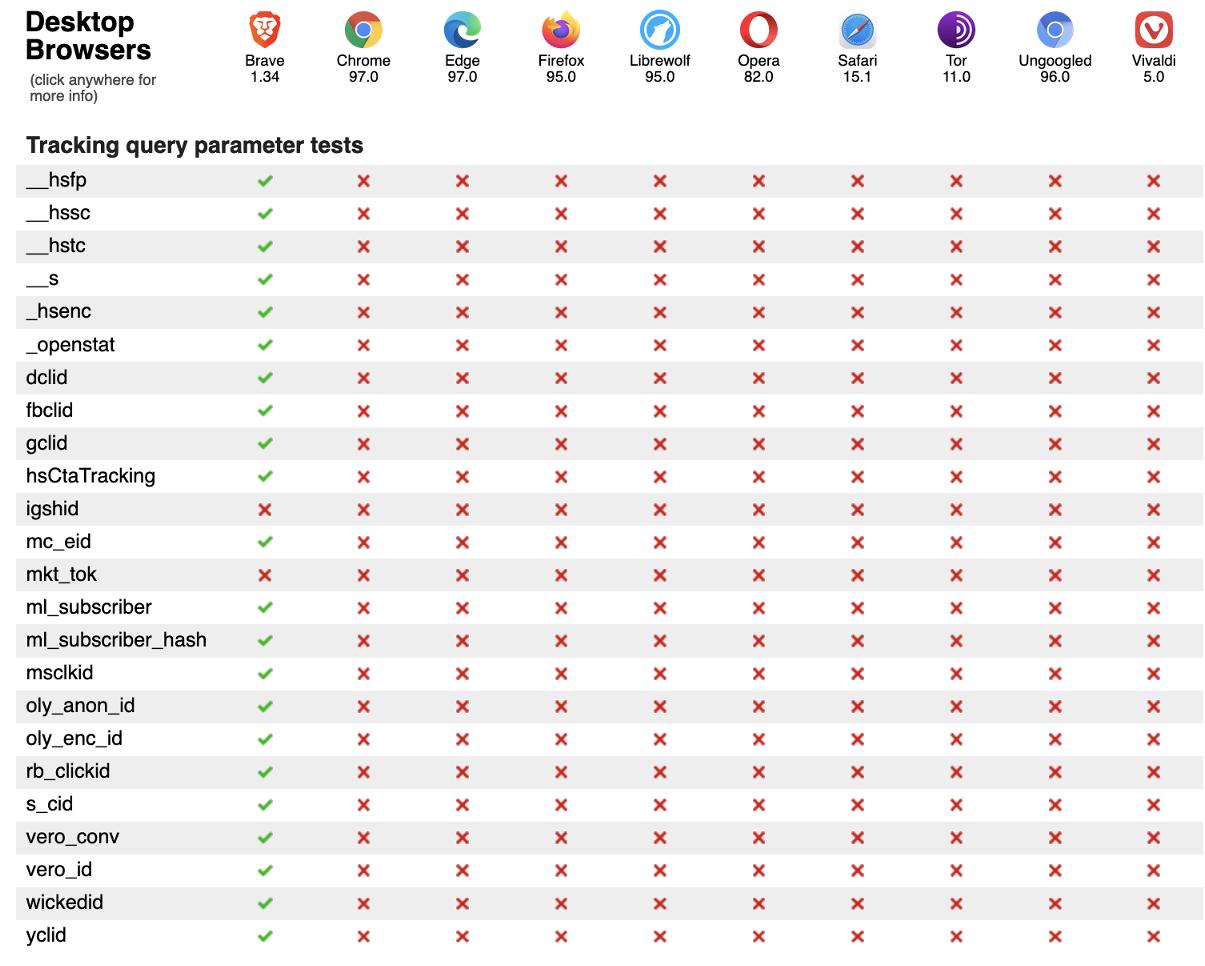

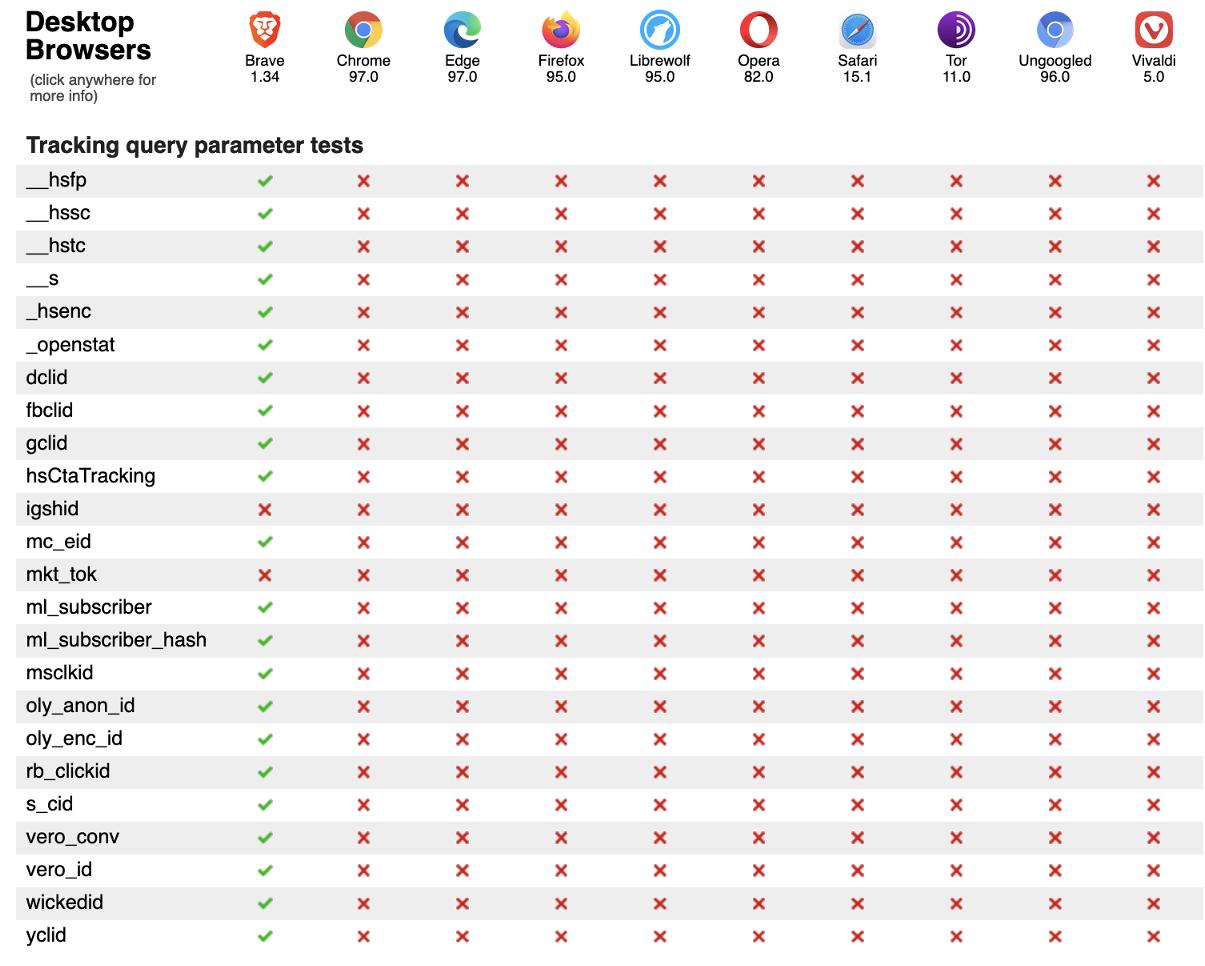

追踪查询参数测试

当你从一个网页浏览到另一个网页时,追踪器通常会在第二个网页的地址上附加一个追踪查询参数。该查询参数包含一个独特的标识符,在你浏览网页时单独跟踪你。而这些查询参数经常与 cookies 同步,使其成为一个强大的追踪载体。网络浏览器可以通过在你的浏览器发送网址之前将其从网址中剥离来保护你免受已知跟踪查询参数的影响。

该环节共有 24 个测试项目,Brave 通过了 22 项测试,其他浏览器无一幸免于难,没能通过任何测试。

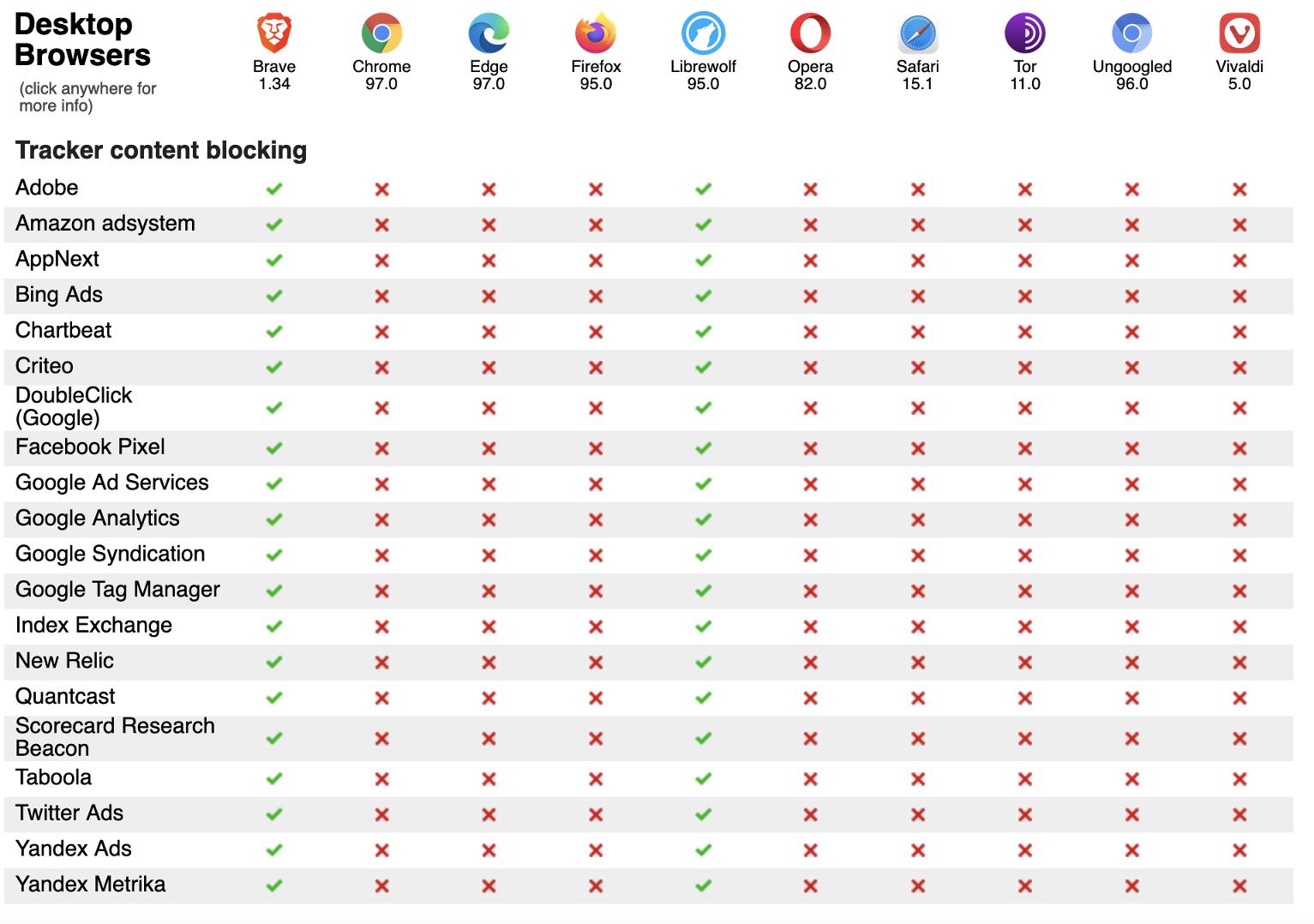

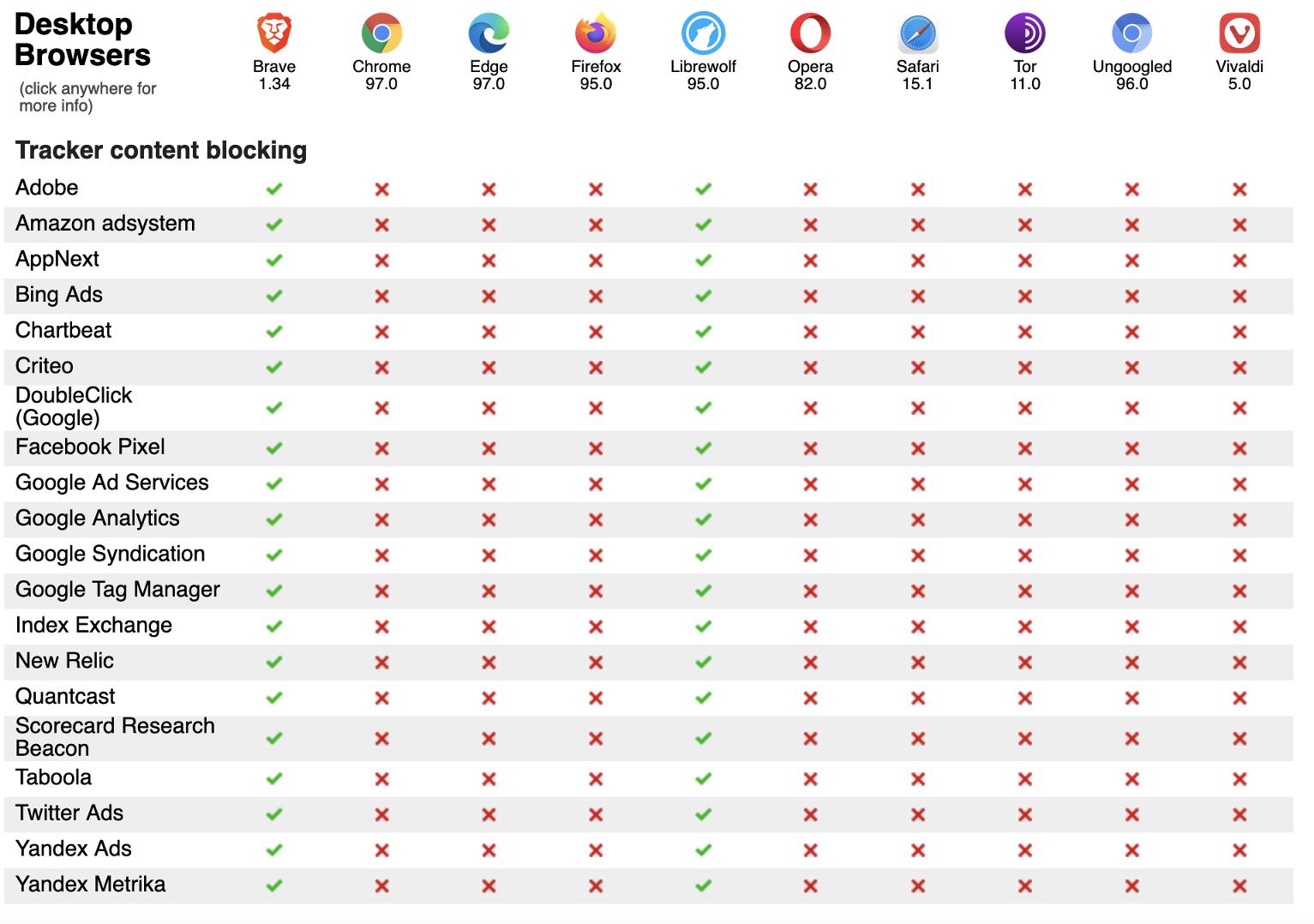

追踪器内容拦截测试

当你访问一个网页时,网页经常有第三方嵌入的跟踪内容,如脚本和跟踪像素。这个环节会检查浏览器是否阻止了 20 个最大的跟踪器的内容。

该环节仅有 Brave 和 Librewolf 通过了全部测试,其他浏览器未能阻止 20 个追踪器中的任何一个。

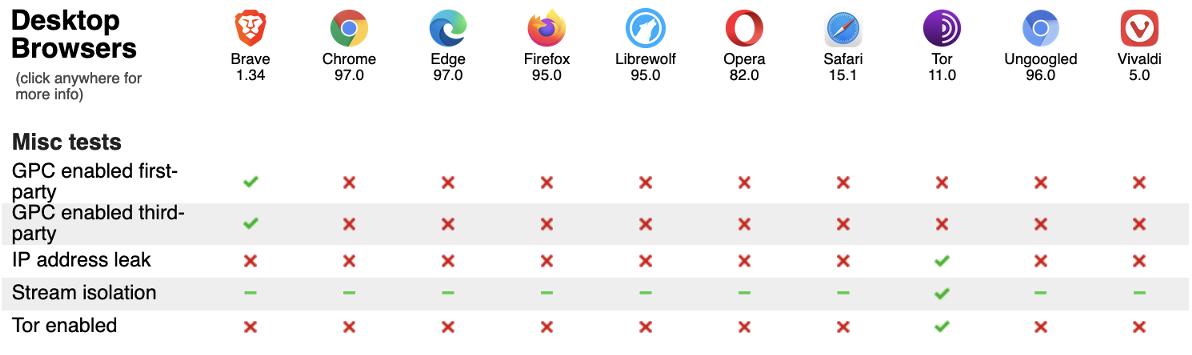

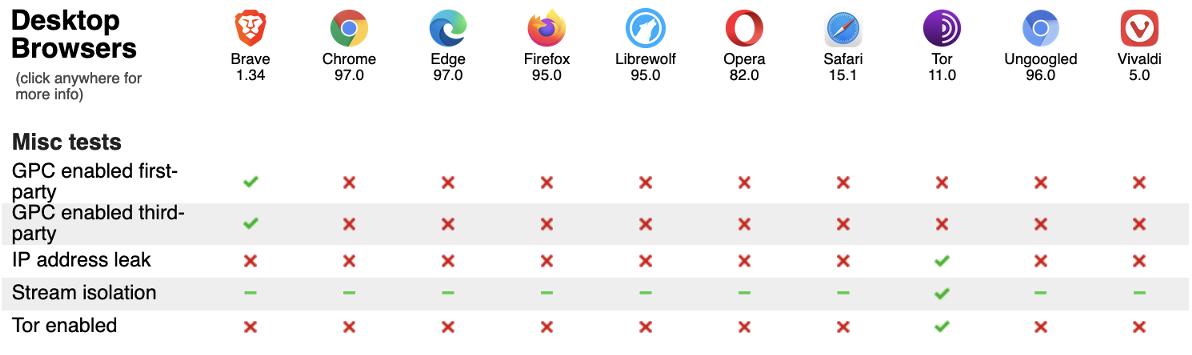

其他测试

这个测试主要目的是检查各种隐私功能是否存在,其中需要注意的是 Stream isolation,这是一个使用 Tor 浏览器为每个顶级网站使用不同的 Tor Circuit 的隐私功能,在参与测试的所有浏览器中也只有 Tor 具备这个功能。

如果不考虑 Stream isolation 这种 Tor “独占” 的功能,在这个环节中 Brave 和 Tor 表现最好,具备其中的两项隐私功能;除此之外,其他浏览器均不具备上述这些隐私功能。

纵观全部测试环节可以看出,Librewolf 是 10 款浏览器中综合表现最为出色的浏览器,虽然也会遇到在「追踪查询参数测试」中全部失败的尴尬局面,但瑕不掩瑜。而 Chrome 和 Edge 则是表现最差的浏览器了,它们在「追踪器内容拦截测试」、「追踪查询参数测试」和「Fingerprinting 拦截测试」等多项测试中全部失败,部分测试环节也只能通过几个小项目。

可能很多读者对于 Librewolf 浏览器并不是十分了解,这里简要介绍一下它。LibreWolf 是 Firefox 的一个独立分支,其主要目标是隐私、安全和用户自由。LibreWolf 在 Firefox 的基础之上增加了对跟踪和指纹技术的保护,同时也包括一些安全方面的改进。

完整的测试报告和更多详细数据可查看PrivacyTests官网。另外不得不说一下基于火狐浏览器及其派生版本,非常的不错,Firefox才是真正的开源浏览器。

CNET科技资讯网 2010年3月26日国际报道:研究人员24日在温哥华CanSecWest安全展的年度Pwn2Own竞赛上,示范如何骇入未解锁的iPhone(手机上网)、在Snow Leopard执行的Safari,和Windows 7系统上的Internet Explorer 8及Firefox。

Independent Security Evaluators主任安全分析师Charlie Miller,在没有实体接触目标电脑的情况下,成功骇入一台MacBook Pro的Safari,赢得1万美元奖金。Miller在去年利用一个Safari漏洞完成入侵,夺得5,000美元奖金,2008年则是骇入一台 MacBook Air,拿下1万美元,全都是用同一台电脑完成。

来自荷兰的独立安全研究员Peter Vreugdenhil,利用自制的程序绕过IE 8的防卫功能,也获得1万美元奖金。同样赢得1万美元的还有英国MWR InfoSecurity研究主管Nils(他拒绝透露姓氏),他的目标是Firefox。目前仍是德国奥登伯格大学(University of Oldenburg)电脑科学系学生的Nils,去年已成功示范骇入IE 8、Safari及Firefox,夺得1.5万美元。

最后,卢森堡大学的Ralf Philipp Weinmann和德国公司Zynamics员工Vincenzo Iozzo,均成功骇入iPhone,将共享1.5万美元奖金。主办单位TippingPoint的Zero Day Initiative表示,由于Iozzo在参赛途中延误,他的同事Halvar Flake担任他的现场代理人。

Miller拒绝提供他骇入Safari的详细方式,但说目标电脑曾先造访一个带有恶意程序的网站。他表示:我在他的电脑里有一个互动壳层(界面),所以我能执行任何我要的指令。他从头到尾都不知道,现在他的电脑已被修补完好。

Miller在一周之内就写出攻击程序。他说:那是非常可靠的程序,某些研究员说是“武器化”,也就是说绝对有用。

要骇入IE 8,Vreugdenhil针对两个漏洞发动一个四阶段攻击,其中涉及回避 ASLR(位址空间编排随机化),和入侵DEP(数据执行保护),这些都是用来阻挡对浏览器的攻击。如同其他攻击,示范中的目标电脑也曾造访带有恶意程序的网站。他花了不到两周的时间写出攻击程序,并借此取得目标电脑的使用者权限。

Nils则是利用一个内存损害漏洞,同时也必须回避ASLR和DEP功能。他说:现在轮到Mozilla去解决这个问题。如果适当地使用,它们也可以是不错的缓冲机制。Nils只花几天就写出这个看似执行Windows计算机的攻击程序,但他说:我可以(借此)展开任何程序。

针对参赛者成功回避ASLR和DEP一事,微软代表,IE产品经理Pete LePage表示,会调查这些漏洞。他说:我们目前没有发现任何攻击。

在iPhone竞赛方面,Iozzo和Weinmann用大约两周的时间写出程序,目标是窃取iPhone手机上SMS数据库的内容。要完成攻击,目标iPhone必须造访带有攻击代码的网站。Weinmann说:(攻击代码)执行,并上传手机的区域SMS数据库到我们控制的服务器。

他表示,攻击代码会先回避数字签名代码。iPhone借此确认内存内的程序代码来自苹果。接下来是寻找苹果的程序中可用来拼凑以完成攻击的部分。 Flake说:绕过签名代码是一个大工程。他们采用的技术自1997年就存在,但从未被用在ARM处理器上。

研究人员表示,虽然这次攻击只示范窃取SMS资料(也包括删除信息),它也能用来存取通讯录、照片和其他iPhone上的资料,使用者甚至完全不知道攻击的发生。

TippingPoint会跟被骇系统的软件厂商分享相关信息,以便他们制作补丁方案。

以上信息源自:CNET科技资讯网

360团队攻破 Windows 10、iOS 14、Chrome 等多款产品

2020年11月7日,第三届“天府杯”在成都成功举行,本次大赛参赛者包括了来自各地的 34 支团队,其中有 360 集团、阿里巴巴、中科院、绿盟科技集团等。此次大赛共设置三个独立并行的比赛项目,分别为原创漏洞演示复现赛、产品破解赛和系统破解赛。其中,前两个环节为破解大赛必选部分,需要各参赛战队在报名时选择一个作为参赛项目,系统破解赛则设置为开放性比赛环节,在现场提供给感兴趣的参赛队员进行破解。原创漏洞复现赛赛场共遴选出 10 支队伍,现场围绕车联网、智能家居设备等演示了 20 个原创漏洞。产品破解赛共有 24 支队伍针对 16 个赛项展开破解。

主办方表示,在今年的比赛中,有很多成熟的、有难度的目标已被成功破解。此次大赛中确定被破解的产品包括有:

在 iPhone11 Pro 上运行的 iOS 14

三星 Galaxy S20

Windows 10 v2004(2020 年 4 月版)

Ubuntu

Chrome

Safari

Firefox

Adobe PDF 阅读器

Docker(Community Edition)

VMWare EXSi(hypervisor)

QEMU(仿真器和虚拟器)

TP-Link 和华硕路由器固件

大赛设置了 100 万美元的奖金,其中 90% 的奖金用于产品破解赛,单项最高奖金达 18 万美元;剩下 10% 的奖金则用于漏洞演示复现赛。对于每一次成功的攻击,参赛人员都会获得金钱上的奖励,奖励多少则取决于他们选择的目标和漏洞类型。根据竞赛规则,所有漏洞均已报告给软件提供商,相关漏洞补丁预计在未来几天和几周内进行提供。

此次大赛的冠军来自奇虎 360,目前 360 安全团队已实现了天府杯三连冠 。数据显示,360 政企安全联队(360 政企安全漏洞研究院、360 落叶知秋、360CDSRC)共斩获了 81.25 万美金奖励。

其中 360 政企安全漏洞研究院凭借攻破 Chrome、Firefox、VMWare ESXi、Samsung Galaxy S20、CentOS 8、KVM-qemu、Adobe PDF Reader、iPhone11pro、TPlink 项目,摘得 2020 天府杯“最佳产品破解奖一等奖”。其对 VMWare ESXi 项目的破解则成功拿下了比赛单项最高奖金 18 万美元。在此次破解中,该团队仅用几千行代码就实现了虚拟机逃逸,获取了系统最高权限,整个破解过程耗时 15 秒 。另外,360 落叶知秋团队则成功攻破 Samsung Galaxy S20 项目,360CDSRC 实现了 Adobe PDF Reader 项目的破解。

针对在“天府杯”网络安全大赛上被中国参赛团队攻破所利用的漏洞,Firefox 项目团队在 11 月 10 日迅速发布了 82.0.3 版本,修复了 MCallGetProperty 操作码可以在某些情况下导致 Firefox 浏览器被劫持的问题,并将该漏洞补丁定级为严重的“critical”级别。

上周末在成都举办的“天府杯”国际网络安全大赛上,包括 360 团队在内的中国技术团队在厂商允许的受控条件下,对 iPhone 11(iOS 14),三星 Galaxy S20,Windows 10 v2004(2020 年 4 月版),Ubuntu,CentOS,四大浏览器(Chrome、Safari、Firefox、Edge),docker(社区版)等 16 项主流互联网系统和产品进行攻击,并成功攻破了 11 项。

浏览器方面,四大浏览器中的 Chrome、Safari 和 Firefox 都被成功攻破,其中来自 360 政企安全漏洞研究院的团队利用 MCallGetProperty 操作码的漏洞迅速攻破 Firefox。本次比赛也引发了国外媒体的关注和网友的热议,Mozilla 也在第一时间获悉了来自 360 团队提供的漏洞报告,迅速修复了该漏洞。

VMware 针对中国天府杯期间发现的漏洞发布补丁

2022年2月中旬消息,VMware 发布了一份安全公告(VMSA-2022-0004),提供了针对中国天府杯期间发现的影响 VMware ESXi、Workstation、Fusion 和 Cloud Foundation 的多个漏洞的补丁程序。公告涵盖了 CVE-2021-22040、CVE-2021-22041、CVE-2021-22042、CVE-2021-22043 和 CVE-2021-22050。

VMware 方面鼓励客户“以安全强化配置”部署其产品,同时应用所有的更新、安全补丁和缓解措施。

VMware ESXi、Workstation 和 Fusion 在 XHCI USB 控制器中包含一个 use-after-free 漏洞。VMware 已评估此问题的严重性在 Important severity range,CVSSv3 基础得分最高为 8.4。且 VMware ESXi、Workstation 和 Fusion 在 UHCI USB 控制器包含一个 double-fetch 漏洞。严重性评估也在 Important severity range,CVSSv3 基础得分最高同样也为8.4。在虚拟机上拥有本地管理权限的恶意行为者都可能利用这两个问题,以在主机上运行的虚拟机 VMX 进程的身份执行代码。

VMware 表示,由于 VMX 有权访问 settingsd authorization tickets,因此 ESXi 包含未经授权的访问漏洞。它给该问题的最高 CVSSv3 基础评分为 8.2,并指出在 VMX 进程中拥有权限的黑客可能只能访问作为高权限用户身份运行的设置服务。

VMware ESXi 还存在一个 TOCTOU(Time-of-check Time-of-use)漏洞,存在于处理临时文件的方式中;最高 CVSSv3 基础得分也是 8.2,因为它允许具有 settingsd 访问权限的恶意行为者可以通过编写任意文件来提升权限。 ESXi 在 rhttpproxy 中包含一个缓慢的 HTTP POST 拒绝服务漏洞。VMware 已评估此问题的严重性在中等严重程度,最高 CVSSv3 基础得分为 5.3。具有 ESXi 网络访问权限的恶意行为者可能会利用这个问题,通过使用多个请求 overwhelming rhttpproxy 服务来创建一个 denial-of-service 条件。

虽然 VMware 敦促用户应用所有补丁,但公告也指出,从虚拟机中移除 USB 控制器可能有助于解决这个问题。不过此举在规模上或许是不可行的,并且“不会像打补丁那样消除潜在威胁”。“这个漏洞的后果是严重的,特别是如果攻击者可以访问你环境中的工作负载。使用 ITIL 变更类型定义来实践变更管理的组织会认为这是一种 emergency change”。

10 款浏览器隐私保护对比,Chrome 和 Edge 的表现让人忧心

2022年1月中旬消息,PrivacyTests进行的一项开源计划,它会对流行的网络浏览器进行一套自动化的测试。这些测试旨在以公正的方式审核网络浏览器的隐私属性。测试的结果是公开的,以帮助注重隐私保护的用户对使用哪种浏览器做出更加明智的选择,并鼓励浏览器制造商改善这些隐私数据的泄露。近日 PrivacyTests.org 基于目前市面上主流的 10 款浏览器又进行了一次隐私保护测试,参与测试的浏览器和浏览器对应版本分别为:Brave 1.34、Chrome 97、Edge 97、Firefox 95、Librewolf 95、Opera 82、Safari 15.1、Tor 11、Ungoogled 96、Vivaldi 5。

网络浏览器的一个常见隐私漏洞是它们允许追踪公司用一些能识别用户的 “State” 来标记浏览器。当第三方跟踪器嵌入网站时,他们可以在你浏览不同网站时看到这些识别数据。这类泄漏可以通过分割存储在浏览器中的所有数据来解决,这样网站之间就不会有数据共享。而首先进行的 State Partitioning 测试也正是针对这个常见情形进行的。

State Partitioning 测试

State Partitioning 测试共有 22 个小项,其中 Librewolf 和 Tor 表现最好,在 22 个小项中仅有一项未通过测试;其中 Librewolf 未通过 blob 测试(blob URL 是对一些原始数据的本地引用,追踪器可以使用 blob URL 在网站之间共享数据),而 Tor 未通过 font cache 测试(网络字体有时被存储在自己的缓存中,这很容易被滥用于跨站追踪);紧随它们后面的分别是 Brave(4 项未通过)、Safari(4 项未通过)和 Firefox(8 项未通过);表现最差的当属 Chrome 和 Edge,在 22 项测试中仅通过了 6 项。

Navigation 测试

当你点击超链接将浏览器从一个网站导航到另一个网站时,某些浏览器 APl 允许第一个网站与第二个网站进行通信。这个隐私漏洞可以通过对网站之间的数据传输引入新的限制来解决。

这个测试环节中分为 3 个小项,Librewolf 表现依然最好,通过了其中的两项测试,没有通过的 document.referrer 测试本质上也是一种浏览器用来让网站知道用户从哪里访问的一种机制。

Brave、Firefox、Safari、Tor 和 Ungoogled 位列第二梯队,通过了一项测试;而 Chrome、Edge、Opera 和 Vivaldi 表现最差,三项测试全部失败。

HTTPS 测试

HTTPS 是网络浏览器用来安全地连接网站的协议。当使用 HTTPS 时连接是加密的,因此网络上的第三方无法读取服务器和你的浏览器之间发送的内容。

HTTPS 测试共分为 5 小项,Librewolf 一骑绝尘,通过了全部测试;其次是 Tor,通过了 3 项测试;在这个环节中表现最差的反而是一向在强调隐私保护的 Firefox 和 Safari,两者都仅通过了 Upgradable script,这是一个检查浏览器是否尽可能地尝试将脚本的不安全地址升级为 HTTPS 的项目。

Fingerprinting 拦截测试

Fingerprinting 就是我们常说的浏览器指纹,是一种用户识别技术。指纹脚本将测量你的浏览器的几个特征,结合这些特征数据建立一个指纹,从而可以在网络用户中精准地识别出你。浏览器通常可以最大限度地减少网络 APl 所披露的识别信息,达到保护用户隐私的目的。

这个环节中,Librewolf 和 Tor 通过全部测试;Safari 通过了 System font detection 这一项测试,这是一个可以检测网页是否可以获取用户系统上安装字体的存在。各种字体的存在与否也可以被用来对用户进行识别。

除了上述三款浏览器,其他所有浏览器都没能通过其中的任何一项测试。

追踪查询参数测试

当你从一个网页浏览到另一个网页时,追踪器通常会在第二个网页的地址上附加一个追踪查询参数。该查询参数包含一个独特的标识符,在你浏览网页时单独跟踪你。而这些查询参数经常与 cookies 同步,使其成为一个强大的追踪载体。网络浏览器可以通过在你的浏览器发送网址之前将其从网址中剥离来保护你免受已知跟踪查询参数的影响。

该环节共有 24 个测试项目,Brave 通过了 22 项测试,其他浏览器无一幸免于难,没能通过任何测试。

追踪器内容拦截测试

当你访问一个网页时,网页经常有第三方嵌入的跟踪内容,如脚本和跟踪像素。这个环节会检查浏览器是否阻止了 20 个最大的跟踪器的内容。

该环节仅有 Brave 和 Librewolf 通过了全部测试,其他浏览器未能阻止 20 个追踪器中的任何一个。

其他测试

这个测试主要目的是检查各种隐私功能是否存在,其中需要注意的是 Stream isolation,这是一个使用 Tor 浏览器为每个顶级网站使用不同的 Tor Circuit 的隐私功能,在参与测试的所有浏览器中也只有 Tor 具备这个功能。

如果不考虑 Stream isolation 这种 Tor “独占” 的功能,在这个环节中 Brave 和 Tor 表现最好,具备其中的两项隐私功能;除此之外,其他浏览器均不具备上述这些隐私功能。

纵观全部测试环节可以看出,Librewolf 是 10 款浏览器中综合表现最为出色的浏览器,虽然也会遇到在「追踪查询参数测试」中全部失败的尴尬局面,但瑕不掩瑜。而 Chrome 和 Edge 则是表现最差的浏览器了,它们在「追踪器内容拦截测试」、「追踪查询参数测试」和「Fingerprinting 拦截测试」等多项测试中全部失败,部分测试环节也只能通过几个小项目。

可能很多读者对于 Librewolf 浏览器并不是十分了解,这里简要介绍一下它。LibreWolf 是 Firefox 的一个独立分支,其主要目标是隐私、安全和用户自由。LibreWolf 在 Firefox 的基础之上增加了对跟踪和指纹技术的保护,同时也包括一些安全方面的改进。

完整的测试报告和更多详细数据可查看PrivacyTests官网。另外不得不说一下基于火狐浏览器及其派生版本,非常的不错,Firefox才是真正的开源浏览器。