Linux下木马病毒一览

Linux木马病毒-Linux.BtcMine.174

Linux下的后门木马“B1txor20”,基于DNS隧道技术

Linux木马病毒-Linux.BtcMine.174

2018年11月未旬消息,俄罗斯杀毒软件公司 Dr.Web 近日公开了一个被称为 Linux.BtcMine.174 的新型木马,相比传统恶意 Linux 病毒,它更加复杂,同时也包含了大量恶意功能。该木马是一个包含 1000 多行代码的 shell 脚本,它同时也是能在受感染 Linux 系统上执行的第一个文件。

在入侵 Linux 之后,脚本会寻找磁盘上具有写入权限的文件夹,进行繁殖,并下载其它模块。之后它会利用 CVE-2016-5195(又称 Dirty COW)和 CVE-2013-2094 两个漏洞之一进行提权。在获取 root 权限之后,木马会将自己设为本地守护进程。在此过程中,病毒将查找 Linux 系统上的杀毒软件进程名称,并将其关闭,查找对象包括:safedog、aegis、yunsuo、clamd、avast、avgd、cmdavd、cmdmgd、drweb-configd、drweb-spider-kmod、esets 与 xmirrord。一切准备就绪之后,木马将执行其最主要的功能——对加密货币进行挖矿。

此外,木马还会下载并运行其它恶意软件,收集有关受感染主机通过 SSH 连接的所有远程服务器信息并尝试连接,以便将自身传播到更多的系统。目前 Dr.Web 已在 GitHub 上释出了该木马各组件的 SHA1 文件哈希值。详情查看 Dr.Web 的分析报告。

Linux下的后门木马“B1txor20”,基于 DNS 隧道技术

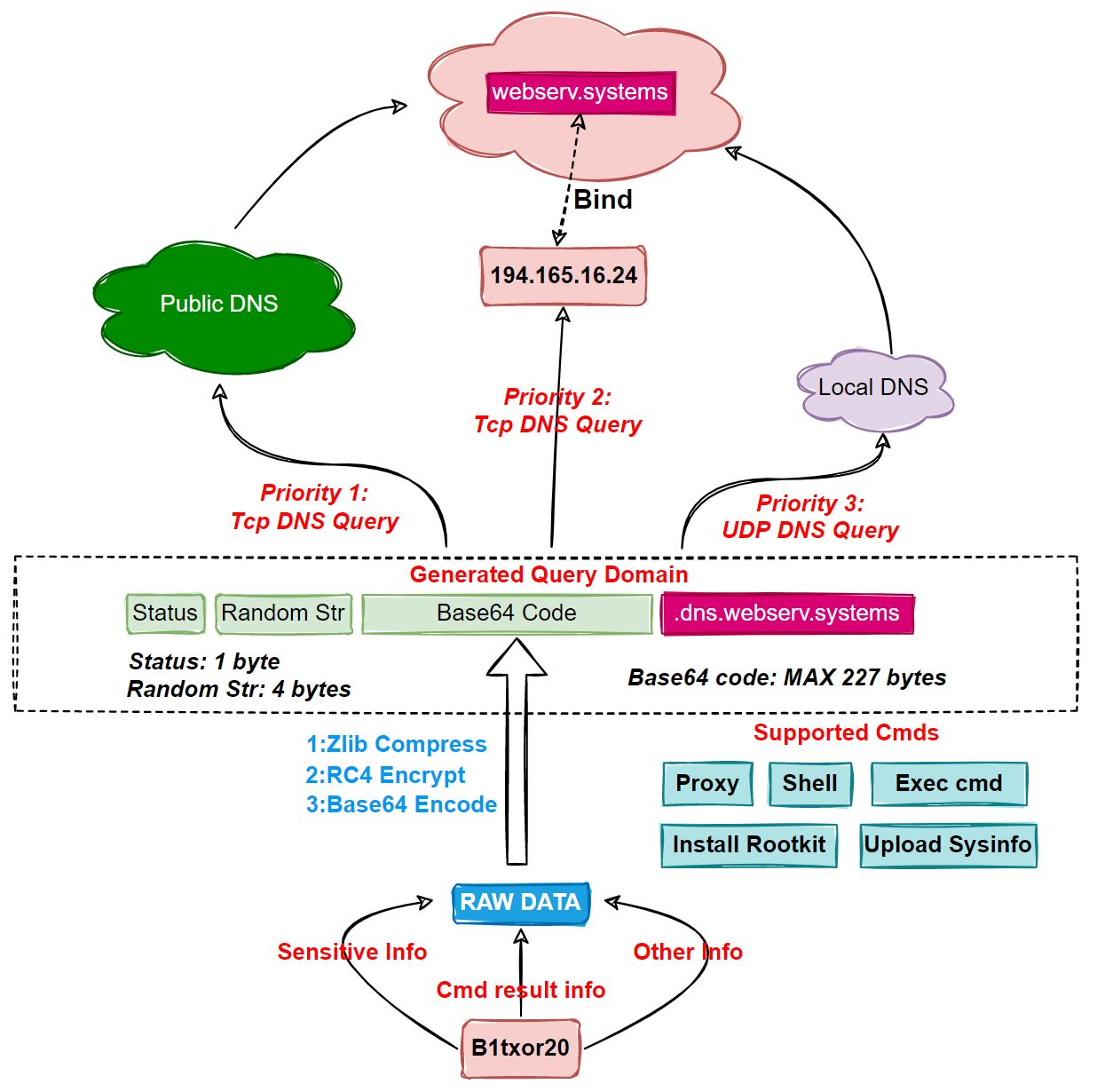

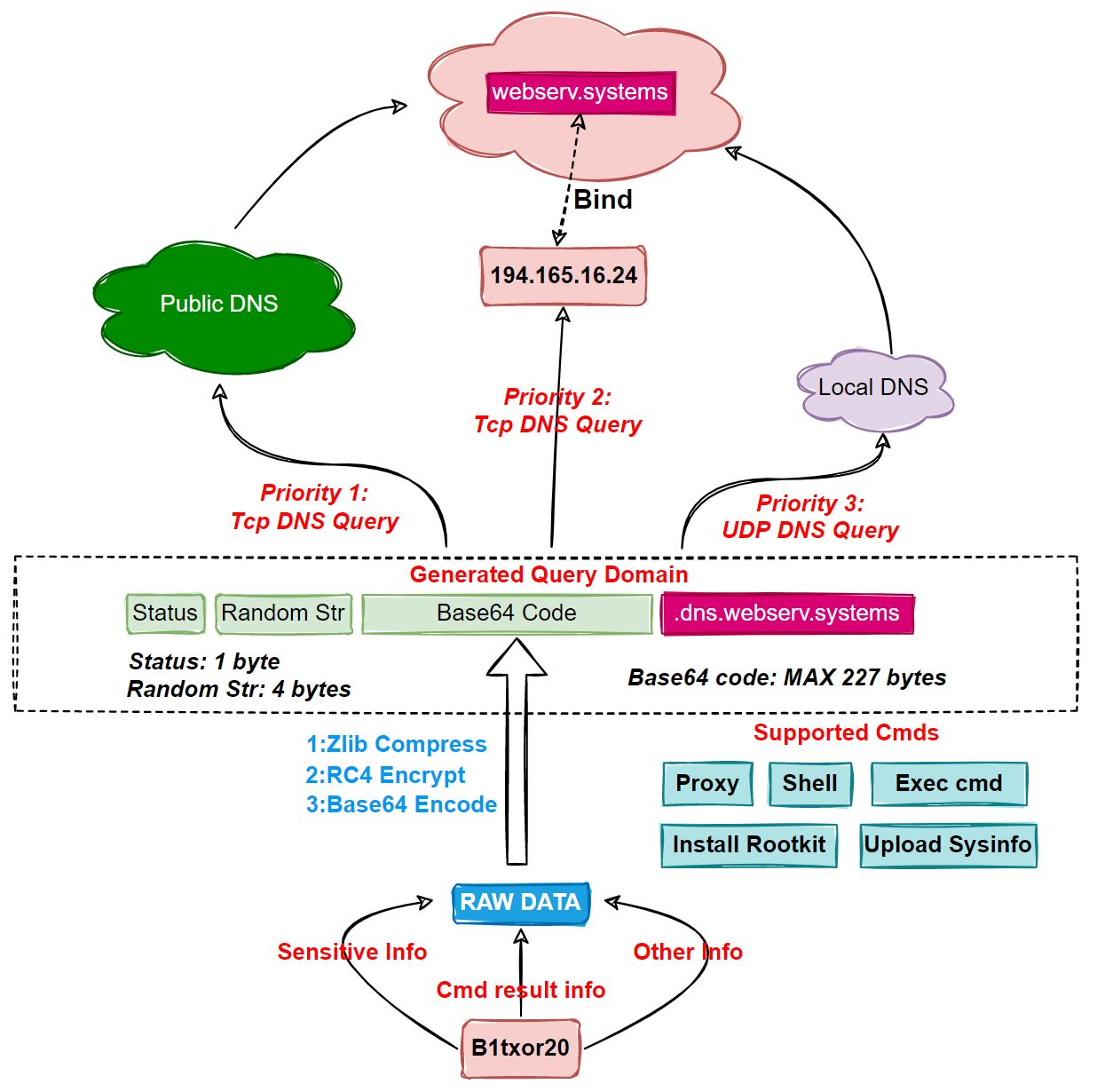

2022年3月中旬消息,奇虎 360 的 Netlab 安全团队发现了一个新的 Linux 平台后门木马,其目标是将机器纳入僵尸网络并充当下载和安装 rootkit 的渠道。该后门被命名为 “B1txor20 ”,因为其文件名为 'b1t'、使用 XOR 加密算法和 20 字节的 RC4 算法密钥长度进行传播。

B1txor20 于 2022 年 2 月 9 日首次被观察到通过 Log4j 漏洞传播,它利用 DNS Tunnel 技术,通过在 DNS 查询和响应中编码数据来与命令和控制 (C2) 服务器建立通信通道(支持直连和中继2种方式),同时使用 zlib 压缩,RC4 加密,BASE64 编码的方式保护流量的后门木马,目前通过 Log4j 漏洞传播,主要针对 ARM、X64 CPU 架构的 Linux 平台。

除了传统的后门功能外,B1txor20 还具备开启 Socket5 代理、远程下载安装 Rootkit、反弹 Shell 等功能,这些功能可以很方便的将被侵入的设备变成跳板,供后续渗透时使用。目前 B1txor20 的主要功能有以下几点:

SHELL

Proxy

执行任意命令

安装 Rootkit

上传敏感信息

但其实 B1txor20 一共支持15个功能,不过有的功能未启用,还有部分功能存在 Bug ... 所以后面极可能出现一些 B1txor20 变种。其工作的基本流程图如下 :

360 netlab 团队的博文中详细介绍了对该木马进行逆向分析的破解过程,结果发现该 B1txor20 背后的团队一口气买了六年的域名,看来制作团队对自己制造的木马非常有信心。

Linux下的后门木马“B1txor20”,基于DNS隧道技术

Linux木马病毒-Linux.BtcMine.174

2018年11月未旬消息,俄罗斯杀毒软件公司 Dr.Web 近日公开了一个被称为 Linux.BtcMine.174 的新型木马,相比传统恶意 Linux 病毒,它更加复杂,同时也包含了大量恶意功能。该木马是一个包含 1000 多行代码的 shell 脚本,它同时也是能在受感染 Linux 系统上执行的第一个文件。

在入侵 Linux 之后,脚本会寻找磁盘上具有写入权限的文件夹,进行繁殖,并下载其它模块。之后它会利用 CVE-2016-5195(又称 Dirty COW)和 CVE-2013-2094 两个漏洞之一进行提权。在获取 root 权限之后,木马会将自己设为本地守护进程。在此过程中,病毒将查找 Linux 系统上的杀毒软件进程名称,并将其关闭,查找对象包括:safedog、aegis、yunsuo、clamd、avast、avgd、cmdavd、cmdmgd、drweb-configd、drweb-spider-kmod、esets 与 xmirrord。一切准备就绪之后,木马将执行其最主要的功能——对加密货币进行挖矿。

此外,木马还会下载并运行其它恶意软件,收集有关受感染主机通过 SSH 连接的所有远程服务器信息并尝试连接,以便将自身传播到更多的系统。目前 Dr.Web 已在 GitHub 上释出了该木马各组件的 SHA1 文件哈希值。详情查看 Dr.Web 的分析报告。

Linux下的后门木马“B1txor20”,基于 DNS 隧道技术

2022年3月中旬消息,奇虎 360 的 Netlab 安全团队发现了一个新的 Linux 平台后门木马,其目标是将机器纳入僵尸网络并充当下载和安装 rootkit 的渠道。该后门被命名为 “B1txor20 ”,因为其文件名为 'b1t'、使用 XOR 加密算法和 20 字节的 RC4 算法密钥长度进行传播。

B1txor20 于 2022 年 2 月 9 日首次被观察到通过 Log4j 漏洞传播,它利用 DNS Tunnel 技术,通过在 DNS 查询和响应中编码数据来与命令和控制 (C2) 服务器建立通信通道(支持直连和中继2种方式),同时使用 zlib 压缩,RC4 加密,BASE64 编码的方式保护流量的后门木马,目前通过 Log4j 漏洞传播,主要针对 ARM、X64 CPU 架构的 Linux 平台。

除了传统的后门功能外,B1txor20 还具备开启 Socket5 代理、远程下载安装 Rootkit、反弹 Shell 等功能,这些功能可以很方便的将被侵入的设备变成跳板,供后续渗透时使用。目前 B1txor20 的主要功能有以下几点:

SHELL

Proxy

执行任意命令

安装 Rootkit

上传敏感信息

但其实 B1txor20 一共支持15个功能,不过有的功能未启用,还有部分功能存在 Bug ... 所以后面极可能出现一些 B1txor20 变种。其工作的基本流程图如下 :

360 netlab 团队的博文中详细介绍了对该木马进行逆向分析的破解过程,结果发现该 B1txor20 背后的团队一口气买了六年的域名,看来制作团队对自己制造的木马非常有信心。