谁在挑战Linux及开源项目的安全性

在操作系统中,如果用漏洞百出形容Windows,那么关于Linux我们最常听到的形容词恐怕就是无懈可击了。当人们越来越热衷于寻找微软的操作系统和软件的漏洞,使得Windows成为越来越多号称黑客的人攻击目标的时候,却往往忽略了世界上使用人数第二多的Linux操作系统。

其实1996年就出现了Linux平台下的第一个病毒Staog。据说这个病毒是由澳大利亚一个叫做VLAD的黑客组织用汇编语言写出的(这个组织在病毒光荣簿上留下了相当辉煌的印记,Windows 95下的第一个病毒程序Boza就是该组织的作品)。它只感染二进制文件,试图通过三种途径得到root权限,但是它仍然只能算是一个病毒的演示样本,它存在的意义只是向那些Linux爱好者们证明:Linux并不是无坚不摧的,它同样也存在着被病毒侵袭的危险,只是由于Linux操作系统设计上的完善使得这种危险系数比较低。

第二个出现在Linux操作系统上的病毒是Bliss病毒,它是一个实验品,只是在实验中不小心被释放的病毒,而且其本身就具有免疫能力,并不对系统具有太大的危险。直到Ramen的出现,人们才对Linux操作系统无懈可击的安全性重新产生了怀疑。Ramen病毒可以自动传播,无需人工干预,和1988年大行其道的 Morris蠕虫非常相似。它只感染Red Hat 6.2和7.0版使用匿名FTP服务的服务器,通过两个普通的漏洞RPC.statd和wu-FTP感染系统。和更多流行在Windows上的蠕虫病毒一样,它发作的迹象并不是感染文件,而是在扫描时消耗网络带宽,让正常的资源请求无法到达服务。

实际上,利用安全漏洞攻击电脑的Ramen病毒也有助于Linux网管及时修复漏洞,因为它在攻击的时候也暴露了漏洞的存在。另外还有一种使用shell脚本语言编写的病毒,我们可以在网络上找到关于这种病毒的过多篇分析文章,不过大部分是在渲染它的严重性。Linux系统文件中有很多以.sh结尾的脚本文件,一个非常简单的shell病毒就可以感染到系统中所有的脚本文件。

最重要的是,它非常容易编写,一个数十行的shell病毒对于那些急于在网络上成名而又学术不精的黑客来说是很简单的事情。也就是说,容易被心存不轨的人利用才是shell病毒最厉害的地方。

很多文章中都提到,除去Linux先天的设计足够强壮,早期使用Linux操作系统的多为专业人士,在安全意识经验的传承上做的也非常出色,这让 Linux有了良好的人文条件来保护自己。笔者认为,年轻,也是Linux免遭那些不负责任的黑客攻击的一个重要原因。不过随着Linux使用者开始变得鱼龙混杂以及业界不断给予它过高的评价,新的安全威胁也随之而来。

这个让Linux的安全性开始被更多的人关注的病毒叫做Linux.Lion,也就是我们在国内的Linux论坛上经常见到的 狮子蠕虫病毒。如果说Linux下的第一个蠕虫病毒Ramen在还不足以在病毒史上绽放光芒,那么现在Lion病毒替它实现了这个愿望。

Lion病毒Ramen病毒一样不会感染Windows操作系统,但是它有一个特别危险的功能是可以把被感染的计算机的口令和配置文件用EMAIL发送给 China.com的一个信箱。而它比Ramen病毒更难对付的地方正在于,黑客有了口令和配置文件,在对系统进行攻击的时候就无须使用安全漏洞,这使攻击更难防范。

跟在Windows平台肆虐的各种病毒相比,上述的几种病毒实在不能算是罪大恶极,它们所做的一切都只是在试图挑战Linux的安全神话,只是在向那些深信Linux绝对安全的用户发出警告:Linux并非安全无虞。

当然,存在于Linux操作系统的病毒远不止这些,Unux.Svat、BoxPoison等病毒同样给Linux用户带来过不同程度的伤害,而且随着Linux用户的大量增加,越来越多的Linux系统连接到了互联网上,这大大增加了该系统被侵害的可能。可以预见,会有更多的病毒出现在Linux 上。保护Linux,还请尽早开始。

------------

Linux 病毒简史

1996年:破解组织VLAD发布了Linux第一个病毒Staog,利用内核漏洞感染可执行文件,漏洞很快修复病毒也很快消失;

1997年:Bliss病毒感染可执行文件,阻止其运行,以root权限浏览Bliss病毒会导致系统被感染;

1999年:没有重要的Linux病毒爆发,只有Windows上流传一个愚人节笑话,名叫Tuxissa的病毒会在Win机器上悄悄安装Linux;

2000年:一个基本无害的病毒Virus.Linux.Winter.341会把电脑名字改为Wintermute,但不会控制电脑;

2007年:BadBunny病毒利用OpenOffice漏洞感染Windows、Mac和Linux;

2009年:GNOME屏保网站发现名为WaterFall的屏保会在安装后开启一个后门,控制电脑发动DDOS攻击,攻击的网站是MMOwned.com;

2010年:koobface病毒会收集FTP和社交网站的登录信息和密码,并利用社交网站向朋友发送病毒文件。

Google 发布开源项目的漏洞披露指南

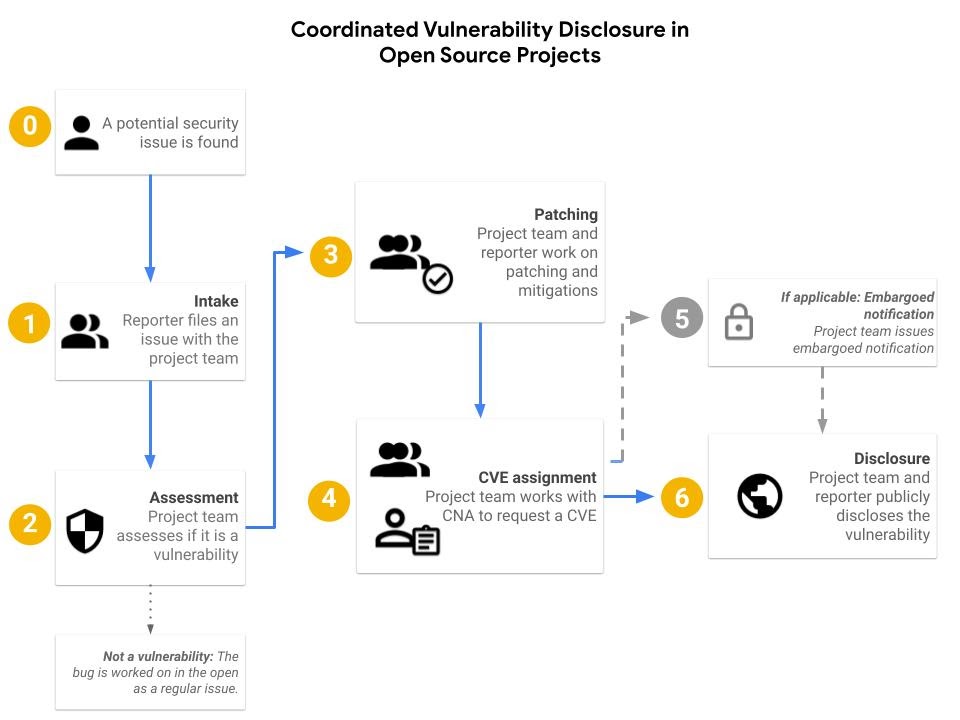

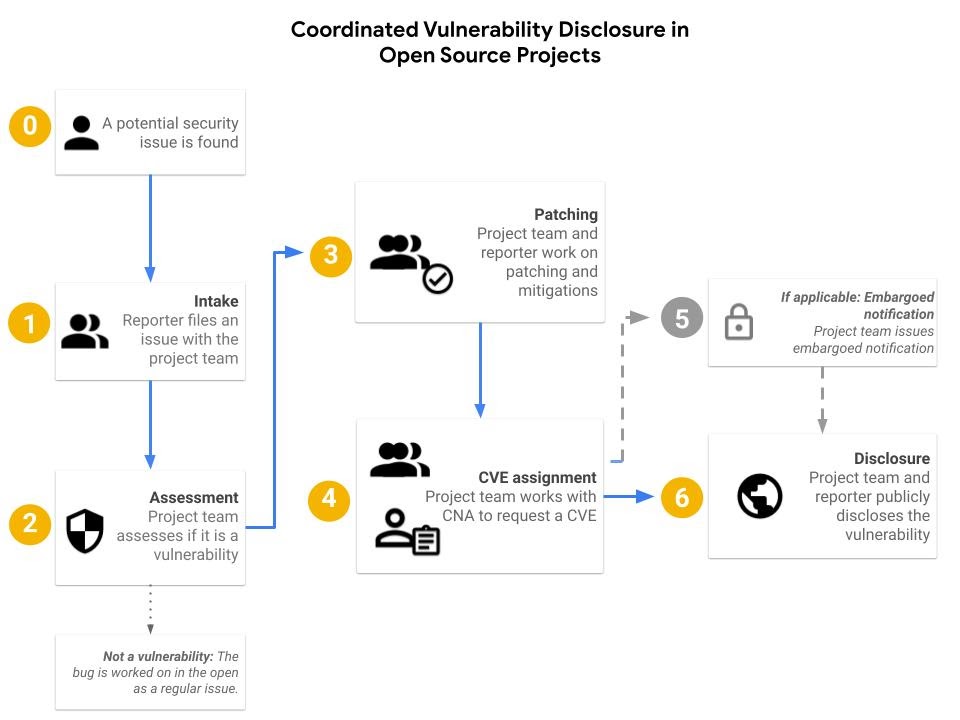

2021年2月中旬,Google 发布了开源项目中关于协作漏铜披露的指南,旨在普及开源安全性相关的知识,这也是其最近发表的开源漏洞处理框架 “了解、预防、修复” 中 “修复” 的一部分。

该指南主要包括 3 个部分:

设置漏洞管理的“基础结构”, 保管有关漏洞披露的背景材料、CVD 流程的步骤、对流程决策点的考虑以及常见情况的故障排除

漏洞响应过程,包括有关项目何时出现问题的运行手册

模板,从 SECURITY.MD 到公开披露大纲,用户处理问题时所需要的所有沟通方式

文中指出,并非项目尚未收到漏洞报告就不需要披露政策,或者只有成为“安全人员”才能实施漏洞披露政策。成功的协作漏洞披露通常取决于良好的流程管理和清晰周到的沟通。用户不必是操作系统功能方面的专家,就可以了解报告者如何使用漏洞披露政策。预定策略、完善模板和良好的运行手册可以帮助发现、修补和披露大多数类型的漏洞。

最后,Google 表示,在当今行业中,由于对供应链的依赖性,即使仅在一个开源项目中提高安全性也会从整体上产生数倍于此的效果。漏洞披露是总体安全状况的关键方面,其希望开源项目将遵循该指南,以共同提高开源安全性。

其实1996年就出现了Linux平台下的第一个病毒Staog。据说这个病毒是由澳大利亚一个叫做VLAD的黑客组织用汇编语言写出的(这个组织在病毒光荣簿上留下了相当辉煌的印记,Windows 95下的第一个病毒程序Boza就是该组织的作品)。它只感染二进制文件,试图通过三种途径得到root权限,但是它仍然只能算是一个病毒的演示样本,它存在的意义只是向那些Linux爱好者们证明:Linux并不是无坚不摧的,它同样也存在着被病毒侵袭的危险,只是由于Linux操作系统设计上的完善使得这种危险系数比较低。

第二个出现在Linux操作系统上的病毒是Bliss病毒,它是一个实验品,只是在实验中不小心被释放的病毒,而且其本身就具有免疫能力,并不对系统具有太大的危险。直到Ramen的出现,人们才对Linux操作系统无懈可击的安全性重新产生了怀疑。Ramen病毒可以自动传播,无需人工干预,和1988年大行其道的 Morris蠕虫非常相似。它只感染Red Hat 6.2和7.0版使用匿名FTP服务的服务器,通过两个普通的漏洞RPC.statd和wu-FTP感染系统。和更多流行在Windows上的蠕虫病毒一样,它发作的迹象并不是感染文件,而是在扫描时消耗网络带宽,让正常的资源请求无法到达服务。

实际上,利用安全漏洞攻击电脑的Ramen病毒也有助于Linux网管及时修复漏洞,因为它在攻击的时候也暴露了漏洞的存在。另外还有一种使用shell脚本语言编写的病毒,我们可以在网络上找到关于这种病毒的过多篇分析文章,不过大部分是在渲染它的严重性。Linux系统文件中有很多以.sh结尾的脚本文件,一个非常简单的shell病毒就可以感染到系统中所有的脚本文件。

最重要的是,它非常容易编写,一个数十行的shell病毒对于那些急于在网络上成名而又学术不精的黑客来说是很简单的事情。也就是说,容易被心存不轨的人利用才是shell病毒最厉害的地方。

很多文章中都提到,除去Linux先天的设计足够强壮,早期使用Linux操作系统的多为专业人士,在安全意识经验的传承上做的也非常出色,这让 Linux有了良好的人文条件来保护自己。笔者认为,年轻,也是Linux免遭那些不负责任的黑客攻击的一个重要原因。不过随着Linux使用者开始变得鱼龙混杂以及业界不断给予它过高的评价,新的安全威胁也随之而来。

这个让Linux的安全性开始被更多的人关注的病毒叫做Linux.Lion,也就是我们在国内的Linux论坛上经常见到的 狮子蠕虫病毒。如果说Linux下的第一个蠕虫病毒Ramen在还不足以在病毒史上绽放光芒,那么现在Lion病毒替它实现了这个愿望。

Lion病毒Ramen病毒一样不会感染Windows操作系统,但是它有一个特别危险的功能是可以把被感染的计算机的口令和配置文件用EMAIL发送给 China.com的一个信箱。而它比Ramen病毒更难对付的地方正在于,黑客有了口令和配置文件,在对系统进行攻击的时候就无须使用安全漏洞,这使攻击更难防范。

跟在Windows平台肆虐的各种病毒相比,上述的几种病毒实在不能算是罪大恶极,它们所做的一切都只是在试图挑战Linux的安全神话,只是在向那些深信Linux绝对安全的用户发出警告:Linux并非安全无虞。

当然,存在于Linux操作系统的病毒远不止这些,Unux.Svat、BoxPoison等病毒同样给Linux用户带来过不同程度的伤害,而且随着Linux用户的大量增加,越来越多的Linux系统连接到了互联网上,这大大增加了该系统被侵害的可能。可以预见,会有更多的病毒出现在Linux 上。保护Linux,还请尽早开始。

------------

Linux 病毒简史

1996年:破解组织VLAD发布了Linux第一个病毒Staog,利用内核漏洞感染可执行文件,漏洞很快修复病毒也很快消失;

1997年:Bliss病毒感染可执行文件,阻止其运行,以root权限浏览Bliss病毒会导致系统被感染;

1999年:没有重要的Linux病毒爆发,只有Windows上流传一个愚人节笑话,名叫Tuxissa的病毒会在Win机器上悄悄安装Linux;

2000年:一个基本无害的病毒Virus.Linux.Winter.341会把电脑名字改为Wintermute,但不会控制电脑;

2007年:BadBunny病毒利用OpenOffice漏洞感染Windows、Mac和Linux;

2009年:GNOME屏保网站发现名为WaterFall的屏保会在安装后开启一个后门,控制电脑发动DDOS攻击,攻击的网站是MMOwned.com;

2010年:koobface病毒会收集FTP和社交网站的登录信息和密码,并利用社交网站向朋友发送病毒文件。

Google 发布开源项目的漏洞披露指南

2021年2月中旬,Google 发布了开源项目中关于协作漏铜披露的指南,旨在普及开源安全性相关的知识,这也是其最近发表的开源漏洞处理框架 “了解、预防、修复” 中 “修复” 的一部分。

该指南主要包括 3 个部分:

设置漏洞管理的“基础结构”, 保管有关漏洞披露的背景材料、CVD 流程的步骤、对流程决策点的考虑以及常见情况的故障排除

漏洞响应过程,包括有关项目何时出现问题的运行手册

模板,从 SECURITY.MD 到公开披露大纲,用户处理问题时所需要的所有沟通方式

文中指出,并非项目尚未收到漏洞报告就不需要披露政策,或者只有成为“安全人员”才能实施漏洞披露政策。成功的协作漏洞披露通常取决于良好的流程管理和清晰周到的沟通。用户不必是操作系统功能方面的专家,就可以了解报告者如何使用漏洞披露政策。预定策略、完善模板和良好的运行手册可以帮助发现、修补和披露大多数类型的漏洞。

最后,Google 表示,在当今行业中,由于对供应链的依赖性,即使仅在一个开源项目中提高安全性也会从整体上产生数倍于此的效果。漏洞披露是总体安全状况的关键方面,其希望开源项目将遵循该指南,以共同提高开源安全性。

该文章最后由 阿炯 于 2025-01-11 16:49:15 更新,目前是第 2 版。