安全专用Linux发行版-Kali

Kali 的前身是 BackTrack ,是一个基于 Debian 的 Linux 发行版,包含很多安全和取证方面的相关工具,支持 ARM架构、有四种流行的桌面环境供选择,以及能平滑升级到新版本。作为一款基于 Debian 的渗透测试和安全评估操作系统,自 2013 年发布以来,就以其庞大的工具库和灵活的定制能力深受安全专家、网络攻防人员和计算机取证专家的青睐。本文也将全面整理 Kali Linux 中的官方工具列表,并按照功能对其进行分类说明,详细解析每个工具的作用与应用场景,同时结合元包管理及最新更新内容,为用户提供一份详尽的参考指南。安全专家在进行渗透测试、漏洞评估和网络取证时,都需要从庞杂的工具库中快速挑选出适合目标任务的工具。因此,全面了解这些工具的功能及其分类,对于提升安全测试效率和确保操作合法合规均具有重要意义。

Kali Linux is the new generation of the industry-leading BackTrack Linux penetration testing and security auditing Linux distribution. Kali Linux is a complete re-build of BackTrack from the ground up, adhering completely to Debian development standards.

Kali Linux内置了大约600个渗透测试程序(工具),包括Armitage(图形化网络攻击管理工具)、Nmap(端口扫描工具)、Wireshark(数据包分析器)、Metasploit(渗透测试框架)、John the Ripper(密码破解器])、sqlmap(自动SQL注入和数据库接管工具)、Aircrack-ng(用于渗透测试无线局域网的软件包)、Burp suite以及OWASP ZAP网络应用安全扫描器等。

工具全目录分类

其工具数量丰富,涉及信息收集、无线攻击、密码破解、漏洞利用、取证分析、社会工程学等多个领域。下面我们将依次介绍各类别工具的核心功能及用途。

1、信息收集工具

信息收集是渗透测试的第一步,其主要目的是识别目标网络中存在的设备、开放端口、操作系统类型、运行服务等关键信息,从而为后续的漏洞利用提供依据。

1.1 网络扫描工具

Nmap

作为最著名的网络扫描工具,Nmap 能够执行主机发现、端口扫描、服务识别及操作系统检测。通过使用 Nmap,安全人员不仅可以获取网络设备的详细信息,还可利用其 Zenmap 图形用户界面来进行可视化操作。Nmap 已经发展成为一个涵盖漏洞检测、爆破分析等功能的综合工具。

Masscan

Masscan 是另一款具备互联网级扫描能力的端口扫描工具,其高速扫描特性使得在大规模网络中寻找开放端口变得更加高效。Masscan 在扫描多台设备时尤为适用,能够快速传输上百万个数据包,对比传统扫描工具具有显著优势。

Unicornscan

Unicornscan 是一款无状态端口扫描工具,专为需要在大规模目标中快速获取数据设计。它可以将扫描请求隐藏在普通网络流量中,从而降低被检测的风险,对于那些需要隐蔽侦查的场景尤为重要。

1.2 协议分析工具

Wireshark

Wireshark 是一款强大的网络协议分析工具,常被用于捕获、解析和展示网络数据包。借助 Wireshark,安全专家能够深入了解网络传输过程中的细节,识别恶意流量或异常行为。

Tcpdump

Tcpdump 是一款基于命令行的网络抓包工具,适用于对数据流进行实时捕捉和过滤。虽然其界面不如 Wireshark 直观,但其轻量级和高效性使其成为 Linux 环境中常备工具。

1.3 开放端口与资源探测工具

这些工具主要用于检测目标系统中哪些网络端口处于开放状态,从而为漏洞评估和后续攻击提供基础信息。例如:

• Nmap 除了扫描端口,还能识别正在运行的服务版本和操作系统细节。

• Zenmap 作为 Nmap 的图形前端,能直观展示扫描结果,便于快速识别网络拓扑和安全漏洞。

2、无线网络攻击工具

无线网络攻击工具主要针对 Wi-Fi、蓝牙等无线协议进行侦查、流量捕获及密码破解,从而实现对无线网络的安全测试及渗透。

2.1 无线网络破解工具

Aircrack-ng

Aircrack-ng 是无线局域网攻击套件中的核心组件,主要用于捕获无线数据包及破解 WEP、WPA/WPA2 密钥。该工具包含诸如 Airodump-ng、Airdecap-ng 等子工具,能够完成从数据包采集到加密分析的全流程工作。

Fern Wifi Cracker

Fern Wifi Cracker 是一款基于 Python 编写的无线网络攻击工具,提供友好的图形用户界面,便于用户扫描附近无线网络,并对 WEP、WPA 等加密方式进行破解。

2.2 信号监听与流量捕获工具

Kismet

Kismet 是一款隐蔽式无线网络监控工具,能够监听 Wi-Fi 和蓝牙流量,识别周边无线网络,并捕获相关数据包。它不仅可用于被动监听,还能够提供实时的无线网络状态信息,有助于检测未授权入侵行为。

Wifite

Wifite 专注于自动化无线网络破解流程,可以检测并攻击 WEP、WPA 和 WPA2 加密的无线网络。其自动化功能使得复杂的破解工作变得相对简单,是无线攻击入门者的理想选择。

3、密码攻击工具

密码攻击工具通过不同的攻击方式(如字典攻击、暴力破解、基于哈希的离线破解等)来评估目标系统的密码强度,从而识别潜在的安全风险。

3.1 离线破解工具

John the Ripper

John the Ripper 是一款经典的离线密码破解工具,支持多种加密算法和哈希格式。其高效的字典攻击和暴力破解功能,使其成为密码测试领域的重要工具。

3.2 在线暴力破解工具

Hydra

Hydra 是一款知名的在线密码破解工具,支持 SSH、FTP、HTTP 等多种协议。它利用分布式并行攻击,能够有效破解低强度密码,是网络安全测试中常用的工具之一。

4、漏洞利用与渗透测试工具

漏洞利用工具是安全测试中必不可少的部分,通过利用系统或应用程序中的漏洞,实现对目标系统的入侵、控制或获取关键信息,从而完成渗透测试目标。

4.1 漏洞利用框架

Metasploit Framework

Metasploit 是渗透测试领域的标准工具,提供了大量的漏洞利用模块、有效载荷和后渗透插件。通过 Metasploit,安全专家能够快速验证漏洞并制定相应的补救措施。

4.2 Web 应用安全测试工具

Burp Suite

Burp Suite 是一款全面的 Web 应用安全测试平台,它集成了代理抓包、漏洞扫描、会话管理及自动化攻击等功能。安全测试人员可利用其强大的功能对 Web 应用进行深入渗透测试。

5、取证与安全分析工具

在网络安全事件发生后,取证工具可以帮助分析攻击路径、评估损失及重建攻击过程,从而为进一步的防范措施提供依据。

5.1 流量捕获与分析

除了 Wireshark 和 Tcpdump 外,还有一些专门针对取证的工具,可以捕获并存储大量网络数据,为后续详细分析提供依据。例如,在数据包捕获及重组中,工具能够帮助分析未知恶意软件的通信行为和传输协议。

5.2 活动日志与攻击路径映射

Bloodhound

Bloodhound 是专门用于 Microsoft Active Directory 渗透测试中攻击路径映射的工具。它能通过图形化展示不同 AD 对象之间的信任关系及权限传递过程,有助于分析潜在的横向移动路径。新版 Bloodhound Community Edition (CE) 在最新的 Kali 版本中得到了进一步优化,提升了数据采集和分析效率。

6、社会工程学与其他辅助工具

社会工程学工具侧重于利用人性弱点进行信息搜集及攻击,常用于钓鱼攻击或伪造身份等实验攻击流程。此外,还有一些辅助工具对于常规网络管理及临时数据传输具有重要作用。

6.1 社会工程工具

Social-Engineer Toolkit (SET)

SET 是一款基于 Python 的社会工程工具,能够模拟各种钓鱼攻击、伪造认证页面及传播恶意软件。其设计目的在于帮助安全专家理解社交工程攻击的原理,从而制定相应的防范措施。

6.2 网络管理与通用工具

Netcat

Netcat 是一个功能多样的网络工具,能够进行端口扫描、文件传输、网络交互等多种操作。其通用性使得它不仅用于安全测试,也常用于日常网络管理工作中。

Sqlmap

Sqlmap 是一款自动化 SQL 注入检测及利用工具,支持多种数据库系统(如 MySQL、PostgreSQL、Oracle 等)。它能够自动识别并利用 SQL 注入漏洞,是 Web 渗透测试中非常重要的工具之一。

CrackMapExec

CrackMapExec 是一种针对 Active Directory 环境的渗透测试工具,能够枚举目标主机、用户和组信息,并支持在入侵后进行横向移动测试,对于大规模企业网络的安全检测具有重要意义。

Nikto

Nikto 是一款 Web 服务器扫描工具,能够检测服务器配置错误、存在的漏洞以及未打补丁的软件版本。它支持多种协议,适用于发现潜在 Web 漏洞。

元包和定制化工具管理

Kali Linux 除了单个工具外,还采用了“元包”(metapackages)的方式进行分类管理。这种方式允许用户根据具体的渗透测试需求选择安装相应的元包,而不必下载整套工具。例如:

• kali-linux-headless:适用于无图形界面环境,为 VPS 提供核心工具支持。

• kali-linux-arm:面向 ARM 架构设备,确保在低功耗设备上有效运行。

• kali-linux-nethunter:专为移动渗透测试设计的元包,适用于 Android 系统。

• kali-tools-information-gathering:整合信息收集工具,适用于网络侦查和漏洞评估。

这种模块化管理不仅能减少安装包的大小,还使得工具更新和系统维护更加便捷。安全专家可以根据实际任务场景进行灵活配置,提高工作效率并减少不必要的负载。

最新版本更新中的新增工具介绍

在 Kali Linux 的最新版本中,开发团队不断引入新工具以应对现代网络安全威胁。例如:

• azurehound:专为 Azure 数据导出设计,与 Bloodhound 集成,可用于 Azure 环境的攻击路径映射。

• binwalk3:固件分析工具,能够自动识别并提取固件中的文件系统信息。

• crlfuzz:基于 Go 语言实现的 CRLF 漏洞检测工具,帮助检测 Web 应用中的换行错误漏洞。

• donut-shellcode:旨在实现内存中代码执行的工具,支持 VBScript、JScript、EXE、DLL 及 dotNET 程序的无文件执行。

• gitxray:一款针对 GitHub 项目的环境信息收集工具,通过对公开仓库的扫描,识别潜在敏感信息泄露风险。

• ldeep:专注于 LDAP 枚举,能够深入剖析目录信息,帮助发现 Active Directory 中可能存在的安全漏洞。

• ligolo-ng:通过预编译的二进制工具包,实现高速数据传输和渗透测试桥接。

• rubeus:专注于原始 Kerberos 协议的交互与滥用,是针对 Windows 环境中认证机制的重要测试工具。

• sharphound:Bloodhound CE 的预编译数据采集器,用于构建攻击路径图谱。

• tinja:命令行工具,用于检测 Web 页面中的模板注入漏洞。

这些新增工具反映了当前网络安全领域对新型威胁的关注,同时也表明 Kali Linux 不断适应环境、提升测试效率的决心。

工具分类对照表

下表展示了部分常用 Kali Linux 工具各自所属分类及其主要作用,有助于安全专家在任务中快速定位合适的工具。

工具工作流程

下面的流程图的形式展示了一个典型的渗透测试过程中,从信息收集到漏洞利用和后续取证的工具调用流程。

“开始:目标选择”

“信息收集”

“网络扫描”

“使用 'Nmap' 及 'Masscan' 扫描端口”

“协议分析”

“使用 'Wireshark' 和 'Tcpdump' 监控流量”

“漏洞利用”

“应用 'Metasploit' 或 'Burp Suite'”

“密码攻击”

“尝试 'John the Ripper' 或 'Hydra' 破解”

“后续取证”

“利用 'Bloodhound' 映射攻击路径”

“结束:提交报告”

“END”

Kali 中的重要工具,并深入讨论了每个工具的具体作用和应用场景。主要结论如下:

• 信息收集工具

• 利用 Nmap、Masscan、Wireshark、Tcpdump 等工具,安全专家能够准确识别目标网络中的主机、开放端口和服务版本,为进一步攻击提供基础信息。

• 无线网络攻击工具

• 通过 Aircrack-ng、Kismet、Wifite 等工具,无线网络的攻防测试得到完善实施,帮助评估无线通信协议的安全性。

• 密码攻击工具

• John the Ripper 和 Hydra 等工具分别适用于离线和在线密码破解,能充分测试目标系统的密码强度,识别低强度或易破解密码的风险。

• 漏洞利用与渗透测试工具

• Metasploit Framework 与 Burp Suite 等漏洞利用工具为安全测试提供灵活的攻击载体和漏洞检测能力,帮助迅速验证和利用目标系统中的安全漏洞。

• 取证与安全分析工具

• 使用 Wireshark、Tcpdump 以及 Bloodhound 进行数据捕获和攻击路径分析,可为事后取证和安全事件响应提供详细依据。

• 社会工程学与辅助工具

• Social-Engineer Toolkit 和 Netcat 等工具在模拟社会工程攻击和网络环境管理中发挥重要作用,增强整体防护意识。

此外,元包机制为用户提供了灵活的工具安装和定制化管理方式,新版本中新增的工具更是紧跟最新网络安全威胁的变化,有助于提升用户的安全测试能力。

主要发现概览

• 信息收集阶段:充分利用网络扫描与协议分析工具是渗透测试的关键起点。

• 无线网络攻击与密码破解工具:针对特定场景提供高效且自动化的解决方案。

• 漏洞利用:综合应用漏洞利用框架和 Web 安全测试工具,确保攻击覆盖率。

• 取证分析:数据捕获与攻击路径映射工具为后续防护、补救提供决策支持。

• 社会工程学工具:帮助模拟并识别人员层面的安全漏洞,为内部安全培训提供实战依据。

深入理解并分类掌握 Kali Linux 工具,可为安全专家在网络攻防、渗透测试、数码取证等领域提供全方位支持,同时也促进了安全体系建设和攻防技术的不断演进。

最新版本:2016.1

这是 kali 的第一个滚动发行版,kaili 2.0 可以直接升级到此版本。能很好的运行在 ARM 硬件中,使用 Linux Kernel 3.18,更多更新内容请看发行说明。

最新版本:2021.3

v2021.3 现于2021年9有发布,以下是其主要更新内容:

OpenSSL:默认情况下具有广泛的兼容性,从 Kali 2021.3 开始,OpenSSL 具有更广泛的兼容性,以允许 Kali 与尽可能多的服务进行通信。这意味着默认情况下启用旧协议(例如 TLS 1.0 和 TLS 1.1)和旧密码。这样做是为了帮助提高 Kali 与一些过时的系统和服务器通信的能力。不过用户可以过命令行工具 kali-tweaks 修改这个设置。

Kali-Tools:该网站进行了全面升级,提供了一个新的、更快的布局、内容和系统!后端现在处于半自动化状态,并且更多地处于开放状态,就像以前一样,允许任何人提供帮助和贡献。一旦该网站稳定下来,开发人员就会将它们打包起来,允许离线阅读。

虚拟化:在虚拟化环境中运行 Live 映像的用户将获得更流畅的体验。主机和来宾之间的复制、粘贴和拖放等基本功能现在开箱即用,适合 VMware、VirtualBox、Hyper-V 和 QEMU+Spice 等所有用户。并且现在很容易为 Hyper-V 增强会话模式配置 Kali。如果用户使用此功能,请务必访问注意事项。

Kali ARM 更新

开发人员一直在对 Kali ARM 映像进行各种调整和修补,其中包括:

Kali ARM 构建脚本已经过重新设计

所有图像最终都应该在第一次启动时调整文件系统的大小

现在重新生成默认的 snakeoil 证书,它修复了以前无法运行的几个工具

图像默认为 iptables-legacy 和 ip6tables-legacy 以支持 iptables

现在在所有图像上设置默认语言环境 en_US.UTF-8,用户也可以将其更改为喜欢的语言环境

默认情况下,ARM 映像上的 Kali 用户现在与基本映像位于所有相同的组中,并使用 zsh 作为默认 shell。用户可以使用预先安装的 kali-tweaks 工具更改默认 shell

Raspberry Pi 映像现在可以使用 /boot 分区上的 wpa_supplicant.conf 文件,带有 kalipi-config,并且预装了 kalipi-tft-config

Pinebook Pro 的内核已更新至 5.14,用户现在可以在启动时在 LCD 屏幕上看到消息,而不是在 X 启动之前光标一直闪烁

桌面空间也有一些变化:改进了 Xfce 通知和注销对话框的 GTK3 主题;重新设计 GTK2 主题以更好地适应旧程序;改进了 GNOME 和 Xfce 的 Kali-Dark 和 Kali-Light 语法高亮主题。更多详细内容请查看更新公告。

最新版本:2023.1

v2023.1 已于2023年3月中旬发布,这也是 Kali 的第十个年头。该版本引入了一种名为 Kali Purple 的新 Kali 风格,这系列风格专注于防御性安全和终极 SOC In-A-Box 的架构,专为学习、实践 SOC 分析和威胁搜寻、安全控制设计/测试而设计,且提供 hacker vs hacker 比赛,以及中小型环境的保护支持。

Kali Purple 自带 Arkime 全包抓包分析、CyberChef 网络瑞士军刀、Elastic 安全信息和事件管理、GVM 漏洞扫描器、TheHive 事件响应平台、Malcolm 网络流量分析工具套件等 100 多种防御工具 Zeek 和 Suricata 入侵检测系统。

该版本还带来了全新的主题,包括用于桌面、登录屏幕、引导加载程序和引导启动的新壁纸,以及 Kali Purple 风格主题的新变体。还附带了一些最新的 GNU/Linux 技术,包括 Xfce 4.18 桌面环境、Linux 内核 6.1 LTS、Python 3.11,以及 KDE Plasma 5.27 LTS 作为安装 Kali 时的可选桌面环境。此外还包括一些新的安全工具,比如 Arkime 完整数据包捕获和分析、CyberChef 网络瑞士军刀、DefectDojo 应用程序漏洞管理关联和安全编排工具、Dscan nmap 包装器和 Redeye 数据管理器。

用于移动设备的 Kali 版本: Kali NetHunter 也已经更新,支持使用 LineageOS 20 的摩托罗拉 X4 和使用 OneUI 5.0 (Android 13) 的三星 Galaxy S20 FE 5G,以及提供对运行 LineageOS 18.1 的 LG V20 的全面支持。其他适配方面,Kali ARM 现在在 Radxa Zero SBC 上运行得更好,已添加 Debian 的非自由固件存储库用于全新安装,默认情况下 dmesg 不受限制,且不再需要 root 来运行绑定到低于 1024 的端口。现在可以从官方网站下载,适用于 ARM、VM、云或移动平台的各种版本。

最新版本:2023.2

Kali 于2023年6月上旬发布了 2023.2 版本,此版本更新的亮点:

Hyper-V 的新 VM 映像:现在提供 Microsoft Hyper-V 的映像,拥有开箱即用的 “增强会话模式”,只需运行脚本 install-vm.bat,然后打开 Hyper-V 管理器并启动 VM。Hyper-V 会自动建议通过增强会话模式(又名 xRDP over HvSocket)进行连接,从而大大改善用户体验。

Xfce 音频堆栈更新: PipeWire - PipeWire 取代了 PulseAudio,成为 Kali 默认桌面 Xfce 的音频堆栈。此版本为 Xfce 文件管理器预安装了一个漂亮的扩展:GtkHash,此扩展提供了快速计算校验和的选项,只需右键单击文件然后打开 “校验和” 选项卡即可,无需打开终端并手动输入命令。

i3 桌面大修 - 平铺窗口管理器 i3-gaps 与 i3 合并,提供了一个完整的桌面环境。

新版本使用了GNOME 44,提供更加完善的体验:

增强的 Shell 快速设置面板

快速连接或断开蓝牙设备

更新的设置应用程序

文件选择器对话框现在可以显示缩略图

更新了 Kali 主题

此版本中添加了几个新的黑客工具,包括:

用于安装、管理和故障排除 Kubernetes 集群的 Cilium-cli

用于容器签名的 Cosign

作为 Amazon EKS 的官方 CLI 的 Eksctl

作为独立的中间人的 Evilginx ,用于网络钓鱼登录凭据和会话 cookie 的中间攻击框架,允许绕过 2 因素身份验证。

开源网络钓鱼工具包 GoPhish

面向安全的快速 HTTP 标头分析器 Humble

缩小容器镜像的工具 Slim(工具包)

从容器生成软件物料清单的工具 Syft 图像和文件系统

Terraform:一种安全且可预测地创建、更改和改进基础设施的工具。

Tetragon:一个基于 eBPF 的安全可观察性和运行时执行工具

TheHive:一个可扩展、开源和免费的安全事件响应平台

Wsgidav:一个基于 WSGI 的通用和可扩展的 WebDAV 服务器

Trivy:在容器、Kubernetes、代码存储库、云等中查找漏洞、错误配置、秘密、SBOM 的工具。

更多更新可参考发行公告。

最新版本:2025

Kali 于2025年3月发布了本年度的首个版本 2025.1a,本次更新新增了一个工具,并对桌面和主题进行了调整。该操作系统是一款专为网络安全专业人士和道德黑客设计的操作系统,主要用于红队演练、渗透测试、安全审计以及网络防御研究。

与每年首个版本的惯例一样,Kali 团队发布了新的视觉元素,包括壁纸和桌面环境。需要注意的是,此次版本号的特殊标识(2025.1a)是因为开发团队在最后一刻发现了 2025.1 版本中的一个 Bug,需要修复并重新构建。因此,2025.1a 成为了 2025 年的首个正式版本。本次更新不仅对桌面环境进行了升级,优化了系统的视觉风格,还增强了对树莓派设备的支持;此外开发团队还新增了多款实用工具,进一步提升了系统的渗透测试能力,让安全研究人员和网络攻防专家能够更高效地完成各类测试任务。

新增工具与包更新

与每次发布一样,v2025.1a 也带来了一个新的工具。不过团队表示此次版本主要关注更新,因此仅包含一个工具:

Hoaxshell:一款滥用 HTTP (S) 协议的 Windows 反向 Shell 负载生成器和处理器,用于建立类似 Beacon 的反向 Shell,Kali 还将内核版本升级至 6.12。

大量工具包更新:许多现有工具得到了优化与修复,使 Kali 用户能够使用到最新版本的软件。

年度主题更新

作为每年的首个版本,Kali 团队引入了新的主题更新,包括新的壁纸以及对启动和登录体验的改进。

“与以往版本一样,今年的首个版本 20XX.1 延续了我们的年度主题更新传统,确保用户界面始终保持现代化。”Kali 2025.1a 的发布公告中提到。

“今年,我们很高兴推出最新的主题,精心设计以提升从启动到登录的整个用户体验。”

“用户将看到启动菜单、登录界面的显著更新,以及为 Kali 和 Kali Purple 版本准备的一系列精美桌面壁纸。”

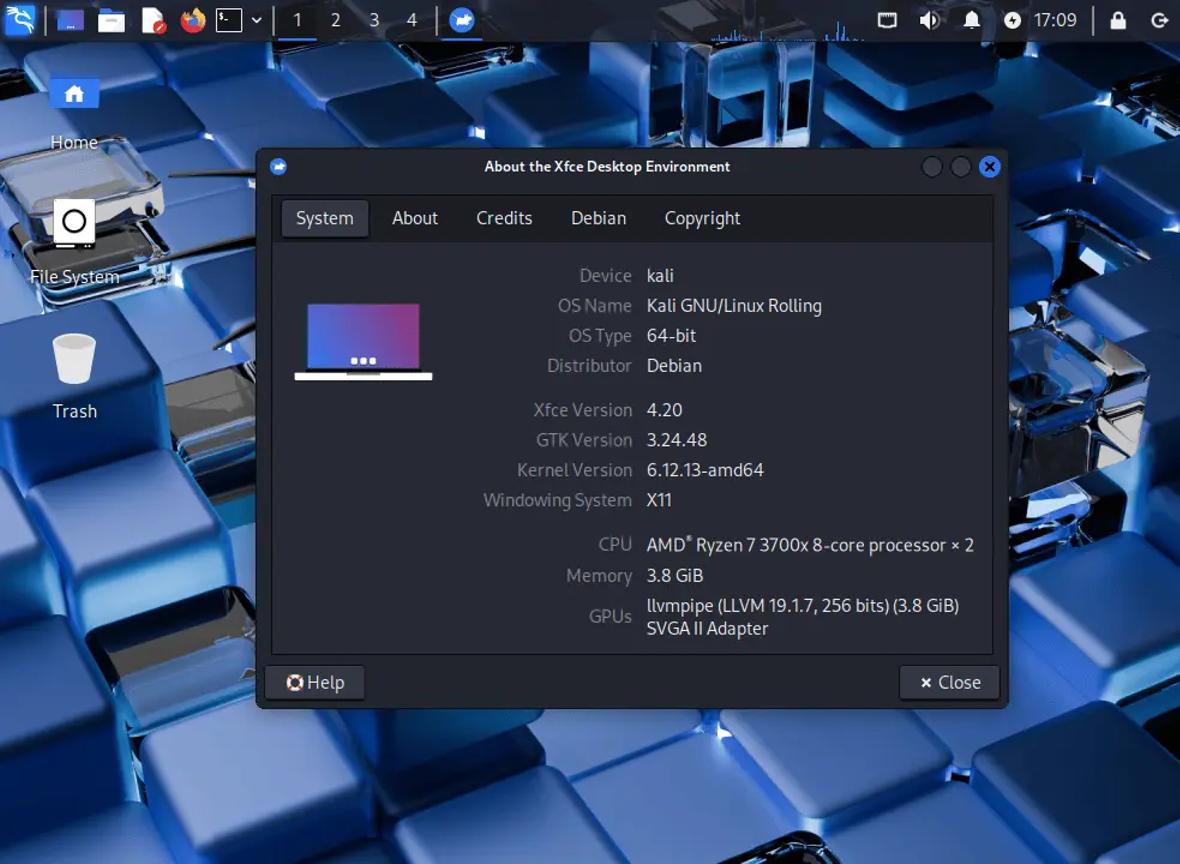

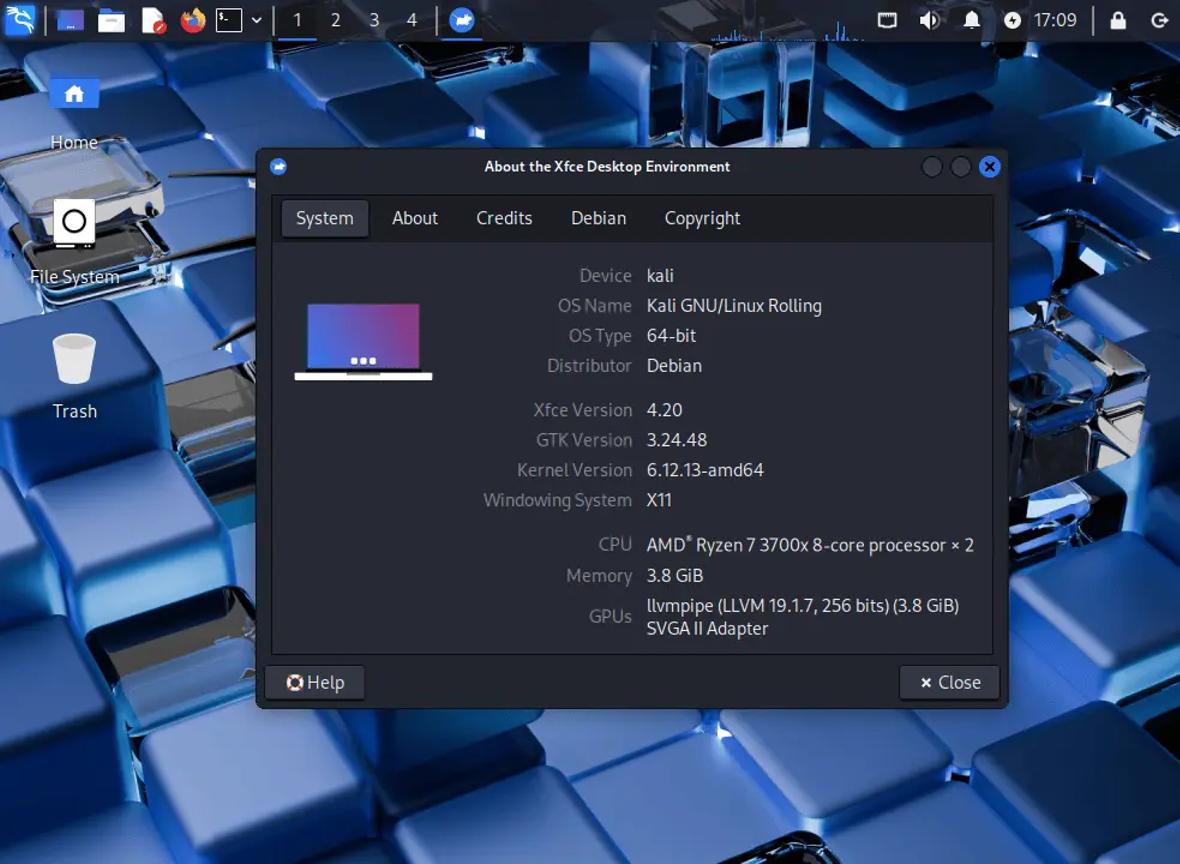

桌面环境更新

此次发布还带来了桌面环境的变化,包括 Plasma 6.2 和 Xfce 4.20。“我们更新了所有主题以适应新环境,窗口和桌面视觉效果焕然一新。而 KDE 最吸引我们的新功能是什么?答案是浮动面板!”Kali 团队解释道。

KDE Plasma 6.3:提供了更加流畅的动画效果、新的窗口管理机制,以及更加现代的视觉风格,喜欢 KDE 桌面的用户将能享受更高效的工作环境。

Xfce 4.20:相比 4.18 版本,v4.20 增强了快捷键支持,优化了窗口管理,并改进了面板插件,使得迁移自其他操作系统的用户能更快适应,提高操作效率。

全新视觉风格:更现代的 Kali 体验

按照 Kali 每年更新主题 的惯例,2025 版也对整体视觉风格进行了升级,包括:

全新的启动菜单,带来更直观的操作体验。重新设计的登录界面,视觉效果更加吸引人。

专为 Kali 和 Kali Purple 版本打造的桌面壁纸,增强辨识度与美观度。这些改动不仅让 Kali 更具现代感,也让日常使用更加流畅和舒适。

树莓派支持增强:兼容性提升与分区优化在 SBC(单板计算机) 方面,Kali 2025.1a 进一步优化了对树莓派设备的支持:

新版内核与改进的固件管理,让 Kali 在 Raspberry Pi 上的运行更加稳定,提升开箱即用的体验。

对 Raspberry Pi 5 的支持增强,最新的设备可以获得更好的兼容性和性能优化。

需要注意的是,Kali 已经迁移到 Raspberry Pi OS 的内核架构。如果你的旧版本仍然使用 5.15 内核,直接升级可能会遇到兼容性问题。因此建议直接全新安装 2025.1a,以获得最佳体验。此外,Kali 还调整了树莓派的分区布局,使其更加符合 Raspberry Pi OS 的标准,从而减少用户手动修改启动配置的麻烦。对于树莓派爱好者来说,这意味着更少的配置工作和更好的使用体验。此次更新还新增了一些键盘快捷键,帮助用户更高效地操作桌面。更多详情可查看发行公告。

紧急更换仓库签名密钥,用户需手动更新

Kali 官网于2025年4月28日发布公告称,由于官方意外丢失对仓库签名密钥的访问权限,apt update 功能将暂时失效。为确保安全,官方已冻结仓库并启用新密钥,用户需手动下载更新。 用户可通过运行指定命令安装新密钥(使用 `wget` 或 `curl`),旧密钥仍有效但将被逐步替换。

wget 命令:

sudo wget https://archive.kali.org/archive-keyring.gpg -O /usr/share/keyrings/kali-archive-keyring.gpg

curl 命令:

sudo curl https://archive.kali.org/archive-keyring.gpg -o /usr/share/keyrings/kali-archive-keyring.gpg

Kali 强调密钥未泄露,新密钥包将同时包含新旧签名密钥(ED444FF07D8D0BF6 和 ED65462EC8D5E4C5),以平滑过渡。

v2025.2于2025年6月中旬发布,是 Kali Linux 2025 年的第二个主要版本。主要更新内容如下:

Kali 菜单与桌面环境更新

Kali 菜单重构 :v2025.2 对菜单进行了全面重构,摒弃了之前继承自 BackTrack 和 WHAX 的陈旧结构,转而采用基于 MITRE ATT&CK 框架的结构。新的菜单更直观,方便红蓝对抗人员根据攻击战术和技术快速找到合适的工具,且菜单条目生成现通过 YAML 配置文件自动化完成,简化了后台维护。

桌面环境升级 :GNOME 从 43.3 升级至 48 版本,引入了通知堆叠、动态三重缓冲、HDR 支持等特性,提升了性能和视觉效果,并增强了图片查看器功能,还用 “paper” 文档阅读器取代了 “evince”,新增的 VPN IP 指示器可将当前 VPN 连接的 IP 地址显示在面板上,方便用户管理和查看。KDE Plasma 从 5.27.8 升级至 6.3 版本,改进了分数缩放、夜间灯颜色准确性,系统监控功能更详细,包括 GPU 和电池数据等,为传统和平铺式窗口用户提供了更多的自定义选项。

工具更新

新增 13 款工具 :包括 binwalk3(固件分析工具)、crlfuzz(用于扫描 CRLF 漏洞的快速工具)、donut-shellcode(从内存中生成位置无关的 shellcode 并运行的工具)、gitxray(用于审计 GitHub 仓库的工具)、hlcand(为 ELM327 使用而修改的 slcand)、ldeep(深入的 LDAP 枚举工具)、rubeus(用于直接与 Kerberos 交互的工具)等。

BloodHound 社区版增强 :默认包含 BloodHound 社区版及其完整的一组数据收集器,如 azurehound、sharphound 和 bloodhound-ce-python。

剪贴板工具增强 :所有桌面环境中都添加了 xclip,使用户在终端中进行剪贴板操作更加高效。

Kali NetHunter 更新

智能手表 Wi-Fi 注入 :Kali NetHunter 在 TicWatch Pro 3 上实现了无线注入和 WPA2 握手捕获,这是可穿戴设备上首次具备此类能力,为红队行动提供了新的手段。

汽车黑客工具集更新 :NetHunter CARsenal(前身为 CAN Arsenal)得到了显著增强,提供更友好的用户界面,新增了 hlcand、VIN 解码器、ICSIm 等工具,并扩展了对启用 CAN 的 Android 设备的支持,包括三星 Galaxy S9/S10、Realme C15 和 Redmi Note 11 等新设备。

Raspberry Pi 支持更新

Raspberry Pi 5 现已包含在 64 位镜像中,不再需要单独的镜像。所有 Raspberry Pi 设备均使用基于 6.12 的内核,且 vgencmd 命令不再需要 root 权限。

其他更新

内核更新 :采用 Linux Kernel 6.12.25,带来了更多的安全性和稳定性更新。

Unicode 字符和表情符号支持 :Gnome-terminal 从 3.46.3 升级至 48.0,支持 Unicode 字符和表情符号,提升了在终端中的文本展示和交互能力。

Kali Purple 更新 :Kali Purple 2025.2(滚动)已发布,其菜单结构仍然遵循 NIST CSF 框架,但团队也表示有兴趣对其进行演变。

NetHunter Linux Kex :在 v2025.2 发布两周后,NetHunter Linux Kex 面向 NetHunter Android 用户推出,用户无需等待 v2025.3 的发布即可体验新功能。

官方主页:http://www.kali.org/

Kali Linux is the new generation of the industry-leading BackTrack Linux penetration testing and security auditing Linux distribution. Kali Linux is a complete re-build of BackTrack from the ground up, adhering completely to Debian development standards.

Kali Linux内置了大约600个渗透测试程序(工具),包括Armitage(图形化网络攻击管理工具)、Nmap(端口扫描工具)、Wireshark(数据包分析器)、Metasploit(渗透测试框架)、John the Ripper(密码破解器])、sqlmap(自动SQL注入和数据库接管工具)、Aircrack-ng(用于渗透测试无线局域网的软件包)、Burp suite以及OWASP ZAP网络应用安全扫描器等。

工具全目录分类

其工具数量丰富,涉及信息收集、无线攻击、密码破解、漏洞利用、取证分析、社会工程学等多个领域。下面我们将依次介绍各类别工具的核心功能及用途。

1、信息收集工具

信息收集是渗透测试的第一步,其主要目的是识别目标网络中存在的设备、开放端口、操作系统类型、运行服务等关键信息,从而为后续的漏洞利用提供依据。

1.1 网络扫描工具

Nmap

作为最著名的网络扫描工具,Nmap 能够执行主机发现、端口扫描、服务识别及操作系统检测。通过使用 Nmap,安全人员不仅可以获取网络设备的详细信息,还可利用其 Zenmap 图形用户界面来进行可视化操作。Nmap 已经发展成为一个涵盖漏洞检测、爆破分析等功能的综合工具。

Masscan

Masscan 是另一款具备互联网级扫描能力的端口扫描工具,其高速扫描特性使得在大规模网络中寻找开放端口变得更加高效。Masscan 在扫描多台设备时尤为适用,能够快速传输上百万个数据包,对比传统扫描工具具有显著优势。

Unicornscan

Unicornscan 是一款无状态端口扫描工具,专为需要在大规模目标中快速获取数据设计。它可以将扫描请求隐藏在普通网络流量中,从而降低被检测的风险,对于那些需要隐蔽侦查的场景尤为重要。

1.2 协议分析工具

Wireshark

Wireshark 是一款强大的网络协议分析工具,常被用于捕获、解析和展示网络数据包。借助 Wireshark,安全专家能够深入了解网络传输过程中的细节,识别恶意流量或异常行为。

Tcpdump

Tcpdump 是一款基于命令行的网络抓包工具,适用于对数据流进行实时捕捉和过滤。虽然其界面不如 Wireshark 直观,但其轻量级和高效性使其成为 Linux 环境中常备工具。

1.3 开放端口与资源探测工具

这些工具主要用于检测目标系统中哪些网络端口处于开放状态,从而为漏洞评估和后续攻击提供基础信息。例如:

• Nmap 除了扫描端口,还能识别正在运行的服务版本和操作系统细节。

• Zenmap 作为 Nmap 的图形前端,能直观展示扫描结果,便于快速识别网络拓扑和安全漏洞。

2、无线网络攻击工具

无线网络攻击工具主要针对 Wi-Fi、蓝牙等无线协议进行侦查、流量捕获及密码破解,从而实现对无线网络的安全测试及渗透。

2.1 无线网络破解工具

Aircrack-ng

Aircrack-ng 是无线局域网攻击套件中的核心组件,主要用于捕获无线数据包及破解 WEP、WPA/WPA2 密钥。该工具包含诸如 Airodump-ng、Airdecap-ng 等子工具,能够完成从数据包采集到加密分析的全流程工作。

Fern Wifi Cracker

Fern Wifi Cracker 是一款基于 Python 编写的无线网络攻击工具,提供友好的图形用户界面,便于用户扫描附近无线网络,并对 WEP、WPA 等加密方式进行破解。

2.2 信号监听与流量捕获工具

Kismet

Kismet 是一款隐蔽式无线网络监控工具,能够监听 Wi-Fi 和蓝牙流量,识别周边无线网络,并捕获相关数据包。它不仅可用于被动监听,还能够提供实时的无线网络状态信息,有助于检测未授权入侵行为。

Wifite

Wifite 专注于自动化无线网络破解流程,可以检测并攻击 WEP、WPA 和 WPA2 加密的无线网络。其自动化功能使得复杂的破解工作变得相对简单,是无线攻击入门者的理想选择。

3、密码攻击工具

密码攻击工具通过不同的攻击方式(如字典攻击、暴力破解、基于哈希的离线破解等)来评估目标系统的密码强度,从而识别潜在的安全风险。

3.1 离线破解工具

John the Ripper

John the Ripper 是一款经典的离线密码破解工具,支持多种加密算法和哈希格式。其高效的字典攻击和暴力破解功能,使其成为密码测试领域的重要工具。

3.2 在线暴力破解工具

Hydra

Hydra 是一款知名的在线密码破解工具,支持 SSH、FTP、HTTP 等多种协议。它利用分布式并行攻击,能够有效破解低强度密码,是网络安全测试中常用的工具之一。

4、漏洞利用与渗透测试工具

漏洞利用工具是安全测试中必不可少的部分,通过利用系统或应用程序中的漏洞,实现对目标系统的入侵、控制或获取关键信息,从而完成渗透测试目标。

4.1 漏洞利用框架

Metasploit Framework

Metasploit 是渗透测试领域的标准工具,提供了大量的漏洞利用模块、有效载荷和后渗透插件。通过 Metasploit,安全专家能够快速验证漏洞并制定相应的补救措施。

4.2 Web 应用安全测试工具

Burp Suite

Burp Suite 是一款全面的 Web 应用安全测试平台,它集成了代理抓包、漏洞扫描、会话管理及自动化攻击等功能。安全测试人员可利用其强大的功能对 Web 应用进行深入渗透测试。

5、取证与安全分析工具

在网络安全事件发生后,取证工具可以帮助分析攻击路径、评估损失及重建攻击过程,从而为进一步的防范措施提供依据。

5.1 流量捕获与分析

除了 Wireshark 和 Tcpdump 外,还有一些专门针对取证的工具,可以捕获并存储大量网络数据,为后续详细分析提供依据。例如,在数据包捕获及重组中,工具能够帮助分析未知恶意软件的通信行为和传输协议。

5.2 活动日志与攻击路径映射

Bloodhound

Bloodhound 是专门用于 Microsoft Active Directory 渗透测试中攻击路径映射的工具。它能通过图形化展示不同 AD 对象之间的信任关系及权限传递过程,有助于分析潜在的横向移动路径。新版 Bloodhound Community Edition (CE) 在最新的 Kali 版本中得到了进一步优化,提升了数据采集和分析效率。

6、社会工程学与其他辅助工具

社会工程学工具侧重于利用人性弱点进行信息搜集及攻击,常用于钓鱼攻击或伪造身份等实验攻击流程。此外,还有一些辅助工具对于常规网络管理及临时数据传输具有重要作用。

6.1 社会工程工具

Social-Engineer Toolkit (SET)

SET 是一款基于 Python 的社会工程工具,能够模拟各种钓鱼攻击、伪造认证页面及传播恶意软件。其设计目的在于帮助安全专家理解社交工程攻击的原理,从而制定相应的防范措施。

6.2 网络管理与通用工具

Netcat

Netcat 是一个功能多样的网络工具,能够进行端口扫描、文件传输、网络交互等多种操作。其通用性使得它不仅用于安全测试,也常用于日常网络管理工作中。

Sqlmap

Sqlmap 是一款自动化 SQL 注入检测及利用工具,支持多种数据库系统(如 MySQL、PostgreSQL、Oracle 等)。它能够自动识别并利用 SQL 注入漏洞,是 Web 渗透测试中非常重要的工具之一。

CrackMapExec

CrackMapExec 是一种针对 Active Directory 环境的渗透测试工具,能够枚举目标主机、用户和组信息,并支持在入侵后进行横向移动测试,对于大规模企业网络的安全检测具有重要意义。

Nikto

Nikto 是一款 Web 服务器扫描工具,能够检测服务器配置错误、存在的漏洞以及未打补丁的软件版本。它支持多种协议,适用于发现潜在 Web 漏洞。

元包和定制化工具管理

Kali Linux 除了单个工具外,还采用了“元包”(metapackages)的方式进行分类管理。这种方式允许用户根据具体的渗透测试需求选择安装相应的元包,而不必下载整套工具。例如:

• kali-linux-headless:适用于无图形界面环境,为 VPS 提供核心工具支持。

• kali-linux-arm:面向 ARM 架构设备,确保在低功耗设备上有效运行。

• kali-linux-nethunter:专为移动渗透测试设计的元包,适用于 Android 系统。

• kali-tools-information-gathering:整合信息收集工具,适用于网络侦查和漏洞评估。

这种模块化管理不仅能减少安装包的大小,还使得工具更新和系统维护更加便捷。安全专家可以根据实际任务场景进行灵活配置,提高工作效率并减少不必要的负载。

最新版本更新中的新增工具介绍

在 Kali Linux 的最新版本中,开发团队不断引入新工具以应对现代网络安全威胁。例如:

• azurehound:专为 Azure 数据导出设计,与 Bloodhound 集成,可用于 Azure 环境的攻击路径映射。

• binwalk3:固件分析工具,能够自动识别并提取固件中的文件系统信息。

• crlfuzz:基于 Go 语言实现的 CRLF 漏洞检测工具,帮助检测 Web 应用中的换行错误漏洞。

• donut-shellcode:旨在实现内存中代码执行的工具,支持 VBScript、JScript、EXE、DLL 及 dotNET 程序的无文件执行。

• gitxray:一款针对 GitHub 项目的环境信息收集工具,通过对公开仓库的扫描,识别潜在敏感信息泄露风险。

• ldeep:专注于 LDAP 枚举,能够深入剖析目录信息,帮助发现 Active Directory 中可能存在的安全漏洞。

• ligolo-ng:通过预编译的二进制工具包,实现高速数据传输和渗透测试桥接。

• rubeus:专注于原始 Kerberos 协议的交互与滥用,是针对 Windows 环境中认证机制的重要测试工具。

• sharphound:Bloodhound CE 的预编译数据采集器,用于构建攻击路径图谱。

• tinja:命令行工具,用于检测 Web 页面中的模板注入漏洞。

这些新增工具反映了当前网络安全领域对新型威胁的关注,同时也表明 Kali Linux 不断适应环境、提升测试效率的决心。

工具分类对照表

下表展示了部分常用 Kali Linux 工具各自所属分类及其主要作用,有助于安全专家在任务中快速定位合适的工具。

| 工具名称 | 所属分类 | 主要作用 |

| Nmap | 信息收集 | 进行网络主机发现、端口扫描、服务识别与 OS 指纹识别 |

| Masscan | 信息收集 | 在大规模网络中快速扫描开放端口 |

| Wireshark | 协议分析 | 捕获与分析网络数据包,检查网络流量异常 |

| Tcpdump | 协议分析 | 命令行下的网络抓包工具,用于实时数据分析 |

| Aircrack-ng | 无线攻击 | 破解 WEP/WPA/WPA2 加密,采集无线数据包 |

| Kismet | 无线攻击 | 被动侦查无线网络,捕获 Wi-Fi 和蓝牙流量 |

| John the Ripper | 密码攻击 | 离线破解密码,进行字典攻击或暴力破解 |

| Hydra | 密码攻击 | 在线暴力破解工具,攻击 SSH、FTP、HTTP 等协议 |

| Metasploit | 漏洞利用 | 综合漏洞利用与授权框架,执行漏洞验证与攻击 |

| Burp Suite | Web 安全测试 | 全面的 Web 应用安全检测与漏洞扫描工具 |

| Social-Engineer Toolkit | 社会工程学 | 模拟钓鱼攻击和社会工程技术,增强安全意识 |

| Netcat | 辅助工具 | 用于网络端口扫描、文件传输及网络连接交互 |

| Sqlmap | 漏洞利用 | 自动化检测和利用 SQL 注入漏洞 |

| CrackMapExec | 漏洞利用 | 针对 AD 环境的横向移动与弱口令检测工具 |

| Nikto | 漏洞利用 | 扫描 Web 服务器,识别配置错误和已知漏洞 |

工具工作流程

下面的流程图的形式展示了一个典型的渗透测试过程中,从信息收集到漏洞利用和后续取证的工具调用流程。

“开始:目标选择”

“信息收集”

“网络扫描”

“使用 'Nmap' 及 'Masscan' 扫描端口”

“协议分析”

“使用 'Wireshark' 和 'Tcpdump' 监控流量”

“漏洞利用”

“应用 'Metasploit' 或 'Burp Suite'”

“密码攻击”

“尝试 'John the Ripper' 或 'Hydra' 破解”

“后续取证”

“利用 'Bloodhound' 映射攻击路径”

“结束:提交报告”

“END”

Kali 中的重要工具,并深入讨论了每个工具的具体作用和应用场景。主要结论如下:

• 信息收集工具

• 利用 Nmap、Masscan、Wireshark、Tcpdump 等工具,安全专家能够准确识别目标网络中的主机、开放端口和服务版本,为进一步攻击提供基础信息。

• 无线网络攻击工具

• 通过 Aircrack-ng、Kismet、Wifite 等工具,无线网络的攻防测试得到完善实施,帮助评估无线通信协议的安全性。

• 密码攻击工具

• John the Ripper 和 Hydra 等工具分别适用于离线和在线密码破解,能充分测试目标系统的密码强度,识别低强度或易破解密码的风险。

• 漏洞利用与渗透测试工具

• Metasploit Framework 与 Burp Suite 等漏洞利用工具为安全测试提供灵活的攻击载体和漏洞检测能力,帮助迅速验证和利用目标系统中的安全漏洞。

• 取证与安全分析工具

• 使用 Wireshark、Tcpdump 以及 Bloodhound 进行数据捕获和攻击路径分析,可为事后取证和安全事件响应提供详细依据。

• 社会工程学与辅助工具

• Social-Engineer Toolkit 和 Netcat 等工具在模拟社会工程攻击和网络环境管理中发挥重要作用,增强整体防护意识。

此外,元包机制为用户提供了灵活的工具安装和定制化管理方式,新版本中新增的工具更是紧跟最新网络安全威胁的变化,有助于提升用户的安全测试能力。

主要发现概览

• 信息收集阶段:充分利用网络扫描与协议分析工具是渗透测试的关键起点。

• 无线网络攻击与密码破解工具:针对特定场景提供高效且自动化的解决方案。

• 漏洞利用:综合应用漏洞利用框架和 Web 安全测试工具,确保攻击覆盖率。

• 取证分析:数据捕获与攻击路径映射工具为后续防护、补救提供决策支持。

• 社会工程学工具:帮助模拟并识别人员层面的安全漏洞,为内部安全培训提供实战依据。

深入理解并分类掌握 Kali Linux 工具,可为安全专家在网络攻防、渗透测试、数码取证等领域提供全方位支持,同时也促进了安全体系建设和攻防技术的不断演进。

最新版本:2016.1

这是 kali 的第一个滚动发行版,kaili 2.0 可以直接升级到此版本。能很好的运行在 ARM 硬件中,使用 Linux Kernel 3.18,更多更新内容请看发行说明。

最新版本:2021.3

v2021.3 现于2021年9有发布,以下是其主要更新内容:

OpenSSL:默认情况下具有广泛的兼容性,从 Kali 2021.3 开始,OpenSSL 具有更广泛的兼容性,以允许 Kali 与尽可能多的服务进行通信。这意味着默认情况下启用旧协议(例如 TLS 1.0 和 TLS 1.1)和旧密码。这样做是为了帮助提高 Kali 与一些过时的系统和服务器通信的能力。不过用户可以过命令行工具 kali-tweaks 修改这个设置。

Kali-Tools:该网站进行了全面升级,提供了一个新的、更快的布局、内容和系统!后端现在处于半自动化状态,并且更多地处于开放状态,就像以前一样,允许任何人提供帮助和贡献。一旦该网站稳定下来,开发人员就会将它们打包起来,允许离线阅读。

虚拟化:在虚拟化环境中运行 Live 映像的用户将获得更流畅的体验。主机和来宾之间的复制、粘贴和拖放等基本功能现在开箱即用,适合 VMware、VirtualBox、Hyper-V 和 QEMU+Spice 等所有用户。并且现在很容易为 Hyper-V 增强会话模式配置 Kali。如果用户使用此功能,请务必访问注意事项。

Kali ARM 更新

开发人员一直在对 Kali ARM 映像进行各种调整和修补,其中包括:

Kali ARM 构建脚本已经过重新设计

所有图像最终都应该在第一次启动时调整文件系统的大小

现在重新生成默认的 snakeoil 证书,它修复了以前无法运行的几个工具

图像默认为 iptables-legacy 和 ip6tables-legacy 以支持 iptables

现在在所有图像上设置默认语言环境 en_US.UTF-8,用户也可以将其更改为喜欢的语言环境

默认情况下,ARM 映像上的 Kali 用户现在与基本映像位于所有相同的组中,并使用 zsh 作为默认 shell。用户可以使用预先安装的 kali-tweaks 工具更改默认 shell

Raspberry Pi 映像现在可以使用 /boot 分区上的 wpa_supplicant.conf 文件,带有 kalipi-config,并且预装了 kalipi-tft-config

Pinebook Pro 的内核已更新至 5.14,用户现在可以在启动时在 LCD 屏幕上看到消息,而不是在 X 启动之前光标一直闪烁

桌面空间也有一些变化:改进了 Xfce 通知和注销对话框的 GTK3 主题;重新设计 GTK2 主题以更好地适应旧程序;改进了 GNOME 和 Xfce 的 Kali-Dark 和 Kali-Light 语法高亮主题。更多详细内容请查看更新公告。

最新版本:2023.1

v2023.1 已于2023年3月中旬发布,这也是 Kali 的第十个年头。该版本引入了一种名为 Kali Purple 的新 Kali 风格,这系列风格专注于防御性安全和终极 SOC In-A-Box 的架构,专为学习、实践 SOC 分析和威胁搜寻、安全控制设计/测试而设计,且提供 hacker vs hacker 比赛,以及中小型环境的保护支持。

Kali Purple 自带 Arkime 全包抓包分析、CyberChef 网络瑞士军刀、Elastic 安全信息和事件管理、GVM 漏洞扫描器、TheHive 事件响应平台、Malcolm 网络流量分析工具套件等 100 多种防御工具 Zeek 和 Suricata 入侵检测系统。

该版本还带来了全新的主题,包括用于桌面、登录屏幕、引导加载程序和引导启动的新壁纸,以及 Kali Purple 风格主题的新变体。还附带了一些最新的 GNU/Linux 技术,包括 Xfce 4.18 桌面环境、Linux 内核 6.1 LTS、Python 3.11,以及 KDE Plasma 5.27 LTS 作为安装 Kali 时的可选桌面环境。此外还包括一些新的安全工具,比如 Arkime 完整数据包捕获和分析、CyberChef 网络瑞士军刀、DefectDojo 应用程序漏洞管理关联和安全编排工具、Dscan nmap 包装器和 Redeye 数据管理器。

用于移动设备的 Kali 版本: Kali NetHunter 也已经更新,支持使用 LineageOS 20 的摩托罗拉 X4 和使用 OneUI 5.0 (Android 13) 的三星 Galaxy S20 FE 5G,以及提供对运行 LineageOS 18.1 的 LG V20 的全面支持。其他适配方面,Kali ARM 现在在 Radxa Zero SBC 上运行得更好,已添加 Debian 的非自由固件存储库用于全新安装,默认情况下 dmesg 不受限制,且不再需要 root 来运行绑定到低于 1024 的端口。现在可以从官方网站下载,适用于 ARM、VM、云或移动平台的各种版本。

最新版本:2023.2

Kali 于2023年6月上旬发布了 2023.2 版本,此版本更新的亮点:

Hyper-V 的新 VM 映像:现在提供 Microsoft Hyper-V 的映像,拥有开箱即用的 “增强会话模式”,只需运行脚本 install-vm.bat,然后打开 Hyper-V 管理器并启动 VM。Hyper-V 会自动建议通过增强会话模式(又名 xRDP over HvSocket)进行连接,从而大大改善用户体验。

Xfce 音频堆栈更新: PipeWire - PipeWire 取代了 PulseAudio,成为 Kali 默认桌面 Xfce 的音频堆栈。此版本为 Xfce 文件管理器预安装了一个漂亮的扩展:GtkHash,此扩展提供了快速计算校验和的选项,只需右键单击文件然后打开 “校验和” 选项卡即可,无需打开终端并手动输入命令。

i3 桌面大修 - 平铺窗口管理器 i3-gaps 与 i3 合并,提供了一个完整的桌面环境。

新版本使用了GNOME 44,提供更加完善的体验:

增强的 Shell 快速设置面板

快速连接或断开蓝牙设备

更新的设置应用程序

文件选择器对话框现在可以显示缩略图

更新了 Kali 主题

此版本中添加了几个新的黑客工具,包括:

用于安装、管理和故障排除 Kubernetes 集群的 Cilium-cli

用于容器签名的 Cosign

作为 Amazon EKS 的官方 CLI 的 Eksctl

作为独立的中间人的 Evilginx ,用于网络钓鱼登录凭据和会话 cookie 的中间攻击框架,允许绕过 2 因素身份验证。

开源网络钓鱼工具包 GoPhish

面向安全的快速 HTTP 标头分析器 Humble

缩小容器镜像的工具 Slim(工具包)

从容器生成软件物料清单的工具 Syft 图像和文件系统

Terraform:一种安全且可预测地创建、更改和改进基础设施的工具。

Tetragon:一个基于 eBPF 的安全可观察性和运行时执行工具

TheHive:一个可扩展、开源和免费的安全事件响应平台

Wsgidav:一个基于 WSGI 的通用和可扩展的 WebDAV 服务器

Trivy:在容器、Kubernetes、代码存储库、云等中查找漏洞、错误配置、秘密、SBOM 的工具。

更多更新可参考发行公告。

最新版本:2025

Kali 于2025年3月发布了本年度的首个版本 2025.1a,本次更新新增了一个工具,并对桌面和主题进行了调整。该操作系统是一款专为网络安全专业人士和道德黑客设计的操作系统,主要用于红队演练、渗透测试、安全审计以及网络防御研究。

与每年首个版本的惯例一样,Kali 团队发布了新的视觉元素,包括壁纸和桌面环境。需要注意的是,此次版本号的特殊标识(2025.1a)是因为开发团队在最后一刻发现了 2025.1 版本中的一个 Bug,需要修复并重新构建。因此,2025.1a 成为了 2025 年的首个正式版本。本次更新不仅对桌面环境进行了升级,优化了系统的视觉风格,还增强了对树莓派设备的支持;此外开发团队还新增了多款实用工具,进一步提升了系统的渗透测试能力,让安全研究人员和网络攻防专家能够更高效地完成各类测试任务。

新增工具与包更新

与每次发布一样,v2025.1a 也带来了一个新的工具。不过团队表示此次版本主要关注更新,因此仅包含一个工具:

Hoaxshell:一款滥用 HTTP (S) 协议的 Windows 反向 Shell 负载生成器和处理器,用于建立类似 Beacon 的反向 Shell,Kali 还将内核版本升级至 6.12。

大量工具包更新:许多现有工具得到了优化与修复,使 Kali 用户能够使用到最新版本的软件。

年度主题更新

作为每年的首个版本,Kali 团队引入了新的主题更新,包括新的壁纸以及对启动和登录体验的改进。

“与以往版本一样,今年的首个版本 20XX.1 延续了我们的年度主题更新传统,确保用户界面始终保持现代化。”Kali 2025.1a 的发布公告中提到。

“今年,我们很高兴推出最新的主题,精心设计以提升从启动到登录的整个用户体验。”

“用户将看到启动菜单、登录界面的显著更新,以及为 Kali 和 Kali Purple 版本准备的一系列精美桌面壁纸。”

桌面环境更新

此次发布还带来了桌面环境的变化,包括 Plasma 6.2 和 Xfce 4.20。“我们更新了所有主题以适应新环境,窗口和桌面视觉效果焕然一新。而 KDE 最吸引我们的新功能是什么?答案是浮动面板!”Kali 团队解释道。

KDE Plasma 6.3:提供了更加流畅的动画效果、新的窗口管理机制,以及更加现代的视觉风格,喜欢 KDE 桌面的用户将能享受更高效的工作环境。

Xfce 4.20:相比 4.18 版本,v4.20 增强了快捷键支持,优化了窗口管理,并改进了面板插件,使得迁移自其他操作系统的用户能更快适应,提高操作效率。

全新视觉风格:更现代的 Kali 体验

按照 Kali 每年更新主题 的惯例,2025 版也对整体视觉风格进行了升级,包括:

全新的启动菜单,带来更直观的操作体验。重新设计的登录界面,视觉效果更加吸引人。

专为 Kali 和 Kali Purple 版本打造的桌面壁纸,增强辨识度与美观度。这些改动不仅让 Kali 更具现代感,也让日常使用更加流畅和舒适。

树莓派支持增强:兼容性提升与分区优化在 SBC(单板计算机) 方面,Kali 2025.1a 进一步优化了对树莓派设备的支持:

新版内核与改进的固件管理,让 Kali 在 Raspberry Pi 上的运行更加稳定,提升开箱即用的体验。

对 Raspberry Pi 5 的支持增强,最新的设备可以获得更好的兼容性和性能优化。

需要注意的是,Kali 已经迁移到 Raspberry Pi OS 的内核架构。如果你的旧版本仍然使用 5.15 内核,直接升级可能会遇到兼容性问题。因此建议直接全新安装 2025.1a,以获得最佳体验。此外,Kali 还调整了树莓派的分区布局,使其更加符合 Raspberry Pi OS 的标准,从而减少用户手动修改启动配置的麻烦。对于树莓派爱好者来说,这意味着更少的配置工作和更好的使用体验。此次更新还新增了一些键盘快捷键,帮助用户更高效地操作桌面。更多详情可查看发行公告。

紧急更换仓库签名密钥,用户需手动更新

Kali 官网于2025年4月28日发布公告称,由于官方意外丢失对仓库签名密钥的访问权限,apt update 功能将暂时失效。为确保安全,官方已冻结仓库并启用新密钥,用户需手动下载更新。 用户可通过运行指定命令安装新密钥(使用 `wget` 或 `curl`),旧密钥仍有效但将被逐步替换。

wget 命令:

sudo wget https://archive.kali.org/archive-keyring.gpg -O /usr/share/keyrings/kali-archive-keyring.gpg

curl 命令:

sudo curl https://archive.kali.org/archive-keyring.gpg -o /usr/share/keyrings/kali-archive-keyring.gpg

Kali 强调密钥未泄露,新密钥包将同时包含新旧签名密钥(ED444FF07D8D0BF6 和 ED65462EC8D5E4C5),以平滑过渡。

v2025.2于2025年6月中旬发布,是 Kali Linux 2025 年的第二个主要版本。主要更新内容如下:

Kali 菜单与桌面环境更新

Kali 菜单重构 :v2025.2 对菜单进行了全面重构,摒弃了之前继承自 BackTrack 和 WHAX 的陈旧结构,转而采用基于 MITRE ATT&CK 框架的结构。新的菜单更直观,方便红蓝对抗人员根据攻击战术和技术快速找到合适的工具,且菜单条目生成现通过 YAML 配置文件自动化完成,简化了后台维护。

桌面环境升级 :GNOME 从 43.3 升级至 48 版本,引入了通知堆叠、动态三重缓冲、HDR 支持等特性,提升了性能和视觉效果,并增强了图片查看器功能,还用 “paper” 文档阅读器取代了 “evince”,新增的 VPN IP 指示器可将当前 VPN 连接的 IP 地址显示在面板上,方便用户管理和查看。KDE Plasma 从 5.27.8 升级至 6.3 版本,改进了分数缩放、夜间灯颜色准确性,系统监控功能更详细,包括 GPU 和电池数据等,为传统和平铺式窗口用户提供了更多的自定义选项。

工具更新

新增 13 款工具 :包括 binwalk3(固件分析工具)、crlfuzz(用于扫描 CRLF 漏洞的快速工具)、donut-shellcode(从内存中生成位置无关的 shellcode 并运行的工具)、gitxray(用于审计 GitHub 仓库的工具)、hlcand(为 ELM327 使用而修改的 slcand)、ldeep(深入的 LDAP 枚举工具)、rubeus(用于直接与 Kerberos 交互的工具)等。

BloodHound 社区版增强 :默认包含 BloodHound 社区版及其完整的一组数据收集器,如 azurehound、sharphound 和 bloodhound-ce-python。

剪贴板工具增强 :所有桌面环境中都添加了 xclip,使用户在终端中进行剪贴板操作更加高效。

Kali NetHunter 更新

智能手表 Wi-Fi 注入 :Kali NetHunter 在 TicWatch Pro 3 上实现了无线注入和 WPA2 握手捕获,这是可穿戴设备上首次具备此类能力,为红队行动提供了新的手段。

汽车黑客工具集更新 :NetHunter CARsenal(前身为 CAN Arsenal)得到了显著增强,提供更友好的用户界面,新增了 hlcand、VIN 解码器、ICSIm 等工具,并扩展了对启用 CAN 的 Android 设备的支持,包括三星 Galaxy S9/S10、Realme C15 和 Redmi Note 11 等新设备。

Raspberry Pi 支持更新

Raspberry Pi 5 现已包含在 64 位镜像中,不再需要单独的镜像。所有 Raspberry Pi 设备均使用基于 6.12 的内核,且 vgencmd 命令不再需要 root 权限。

其他更新

内核更新 :采用 Linux Kernel 6.12.25,带来了更多的安全性和稳定性更新。

Unicode 字符和表情符号支持 :Gnome-terminal 从 3.46.3 升级至 48.0,支持 Unicode 字符和表情符号,提升了在终端中的文本展示和交互能力。

Kali Purple 更新 :Kali Purple 2025.2(滚动)已发布,其菜单结构仍然遵循 NIST CSF 框架,但团队也表示有兴趣对其进行演变。

NetHunter Linux Kex :在 v2025.2 发布两周后,NetHunter Linux Kex 面向 NetHunter Android 用户推出,用户无需等待 v2025.3 的发布即可体验新功能。

官方主页:http://www.kali.org/